par Pierre Andrès | Sep 5, 2025 | Moments d'histoire

Espionnage du Mossad à Damas : dans la fosse aux lions

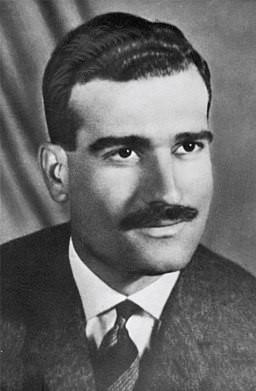

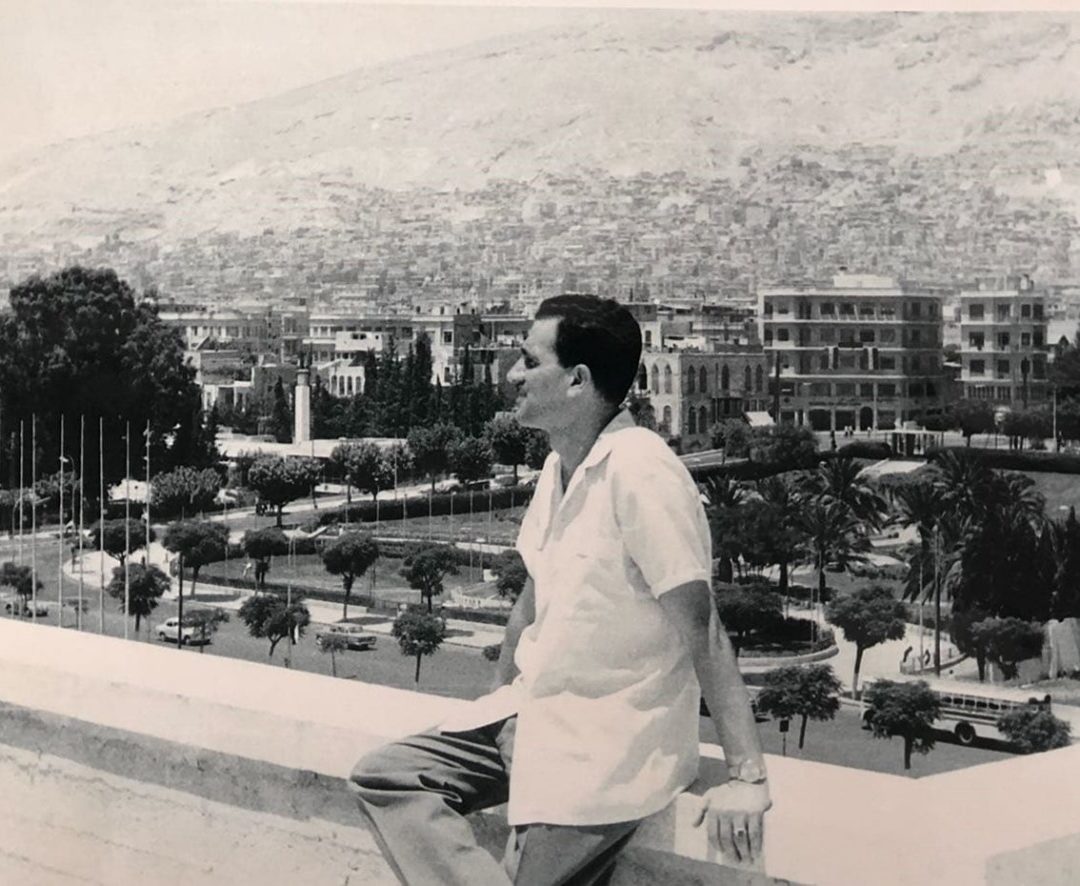

Eliahu ben Shaoul Cohen, plus connu sous le nom d’Eli Cohen, était un espion israélien qui a mené des opérations d’espionnage pour le Mossad à Damas, en Syrie, entre 1961 et 1965. Son infiltration au sein de l’élite politico-militaire syrienne compte sans aucun doute parmi les opérations d’espionnage du Mossad les plus réussies connues du public. En effet, en moins de cinq ans, Kamel Amin Tabeeth, l’identité secrète de Cohen, est passé de Buenos Aires à Damas, gravissant rapidement les échelons de la hiérarchie sociale, gagnant la confiance et se liant d’amitié avec des personnalités influentes de l’establishment syrien. Ces liens lui ont permis d’accéder à de précieux renseignements provenant de l’un des ennemis les plus dangereux d’Israël.

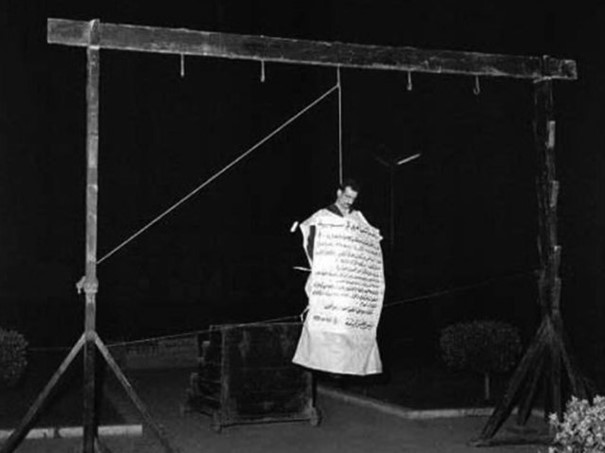

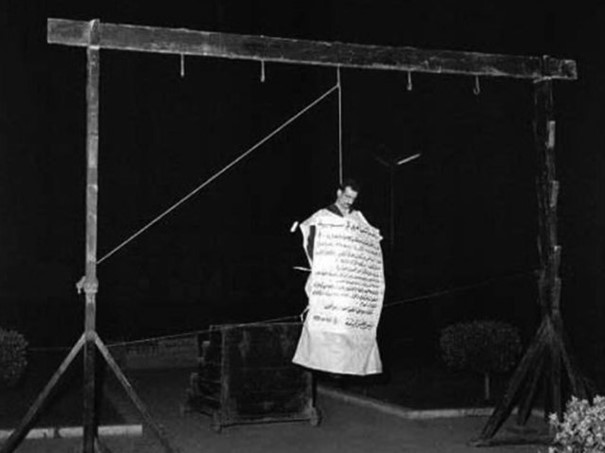

Néanmoins, le même excès de confiance qui a permis plusieurs résultats remarquables, combiné aux pressions croissantes du Mossad et aux soupçons syriens, a conduit à cette capture en janvier 1965. Malgré les tentatives de médiation de sa famille et des autorités israéliennes, Eli Cohen a été pendu en public à Damas le 18 mai 1965.

Si Cohen a indéniablement fourni des renseignements précieux à Israël, la pertinence de ses contributions a été partiellement idéalisée. Autour de ce personnage légendaire des forces de sécurité israéliennes, le débat reste houleux. Alors que certains soutiennent le rôle primordial des renseignements de Cohen dans la victoire écrasante d’Israël en 1967 lors de la guerre des Six Jours, d’autres le considèrent comme un « très mauvais espion ».

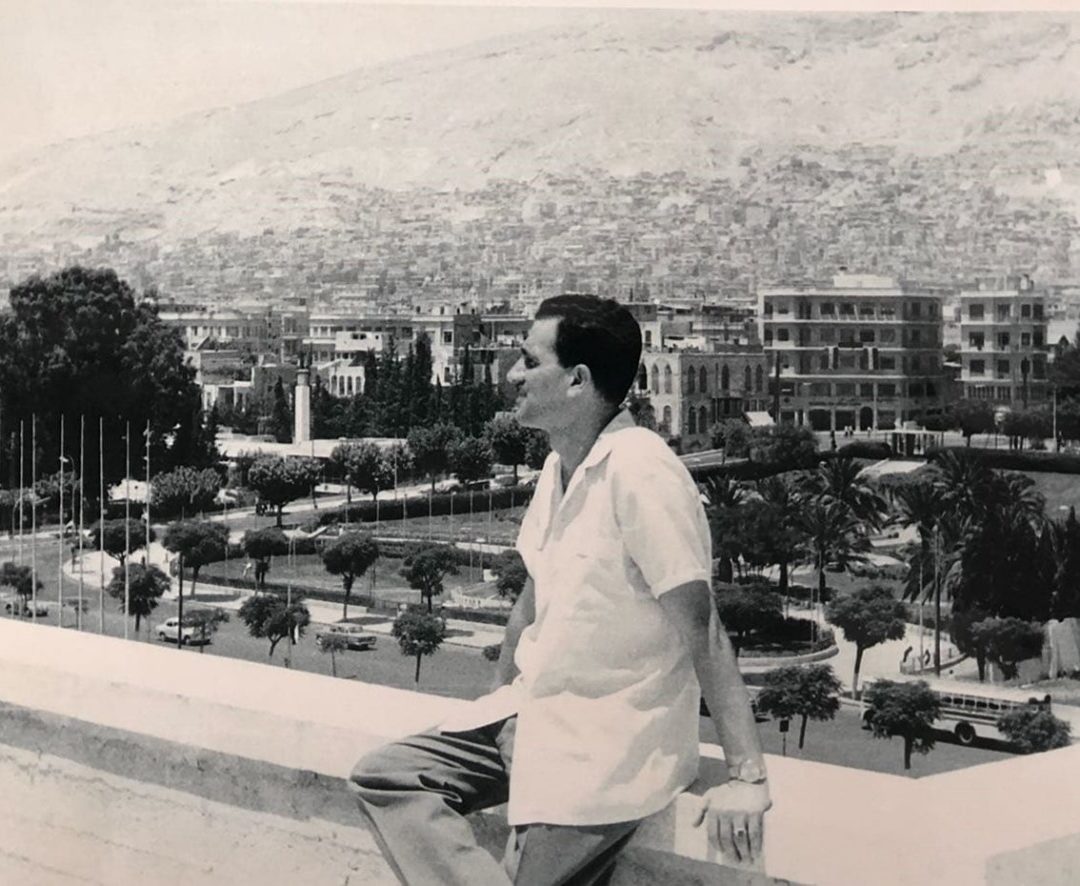

Eli Cohen, également connu sous le nom de Kamel Amin Tabeeth [ source ]

1 Égypte 1924-57

Eli Cohen est né à Alexandrie, en Égypte, en 1924. Ses parents étaient deux Juifs syriens originaires d’Alep. Alors que la majeure partie de sa famille s’installait en Israël en 1949, Eli décida de rester et de poursuivre des études d’ingénieur à l’université. [ source ] Durant sa jeunesse, il adhéra au mouvement sioniste local et participa activement à ses initiatives.

1.1 La genèse d’une histoire d’espionnage unique

L’année 1954 marque un tournant dans la vie de Cohen. En juillet, les autorités égyptiennes démasquent des cellules israéliennes secrètes qui préparent des attentats terroristes. L’ opération Susannah vise à créer une instabilité interne afin d’empêcher le départ des Britanniques du canal de Suez. Cet objectif aurait été atteint par des attentats à la bombe sous fausse bannière contre des cinémas, des bibliothèques et des établissements d’enseignement occidentaux, imputés aux communistes égyptiens et aux Frères musulmans. La révélation du complot met en danger l’ensemble de la communauté juive [ source ] et conduit à l’arrestation de Cohen. Cependant, en raison d’une absence manifeste, les autorités égyptiennes libèrent Cohen peu après. [ source ]

En 1956, avec l’arrivée au pouvoir de Nasser et la crise de Suez, les relations entre Israël et l’Égypte se détériorèrent encore davantage, rendant la vie des Juifs égyptiens encore plus difficile. Ainsi, après avoir été brièvement détenu par les autorités égyptiennes pendant l’occupation israélienne du Sinaï, le jeune ingénieur fut expulsé et arriva en Israël début 1957. [ source ]

2 Israël 1957-60

Avant même d’entrer en Israël, Eli avait postulé deux fois auprès des services de renseignements israéliens, sans succès. Malgré une évaluation globalement positive, les examinateurs avaient constaté une tendance à surestimer ses capacités et des tensions internes. Cependant, grâce à ses compétences linguistiques en arabe, en français et en hébreu, il a commencé à travailler comme traducteur pour les services de renseignements militaires israéliens.

Malgré les premiers refus, la tension croissante à la frontière entre la Syrie et Israël rendit une mission d’espionnage à Damas de plus en plus essentielle. En mai 1960, après avoir surmonté ses hésitations initiales, Eli Cohen rejoignit l’Unité 188, la branche du renseignement des Forces de défense israéliennes, également connue sous le nom d’Aman. Néanmoins, durant sa mission, l’Unité 188 passa sous la tutelle du Mossad, la branche du renseignement israélien axée sur les opérations extérieures. [ source ]

La situation internationale délicate a accéléré la formation. Après quelques mois d’exercices pratiques et quelques rudiments du Coran, Cohen s’est envolé pour Buenos Aires. À cette époque, la capitale argentine abritait une importante communauté arabe et des personnalités clés de la diaspora syrienne. [ source ]

Le logo du Mossad [ source ]

3 Les débuts de l’espionnage : Buenos Aires, 1961

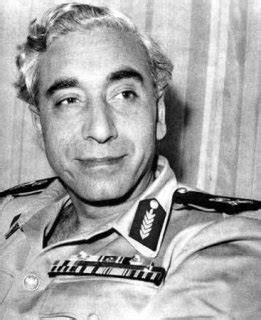

Eli Cohen arriva en Argentine en février 1961 sous une nouvelle identité [ source ]. Son nouveau nom serait Kamil Amin Tabeeth, un émigré syrien qui, malgré la mort de ses parents, avait fait fortune en Argentine et rêvait de retourner dans son pays natal. Kamil commença alors à fréquenter les restaurants, cinémas et clubs politiques arabes, se distinguant par son fervent patriotisme. À ces occasions, les remarquables qualités sociales de Tabeeth lui permirent de tisser des liens avec des personnalités importantes. Parmi d’autres, l’amitié avec Abdel Latif Hassan, rédacteur en chef du magazine Arab World, et la rencontre avec le général Amin el-Hafez, attaché militaire de l’ambassade de Syrie, témoignent des succès remarquables de Kamil. [ source ]

Ces rencontres lui ont valu plusieurs lettres de recommandation pour entrer en Syrie. Ainsi, après un peu moins d’un an, Kamil était prêt à lancer l’opération d’espionnage dans le pays ciblé.

Général Amin el-Hafez, président du Conseil révolutionnaire 1964-65 [ source ]

4 Espionnage en Syrie, 1961-1965

Après un bref séjour à Tel-Aviv pour parachever les préparatifs de la mission, Cohen partit pour l’Europe. Là, il prit le SS Astoria, un ferry reliant Gênes à Beyrouth. Durant le voyage, il rencontra Majeed Sheikh el-Ard, un entrepreneur international syrien bien connu à Damas. Une fois à Beyrouth, Majeed aida Kamil à rejoindre Damas, notamment au poste-frontière. Grâce à sa connaissance du chef du poste-frontière, Abou Khaldun, Tabeeth put le franchir sans passer par le contrôle des bagages.

En janvier 1962, Tabeeth arriva enfin à Damas. Les nombreuses lettres de recommandation de la diaspora syrienne de Buenos Aires jouèrent un rôle fondamental dans ses contacts avec l’élite économique, politique et militaire. En quelques mois seulement, Tabeeth acquit une notoriété considérable en organisant régulièrement des fêtes somptueuses pour la haute société. De plus, il établit des contacts étroits avec le parti Baas, alors en plein essor, prouvant sa loyauté par un soutien financier substantiel. [ source ]

4.1 Succès remarquables

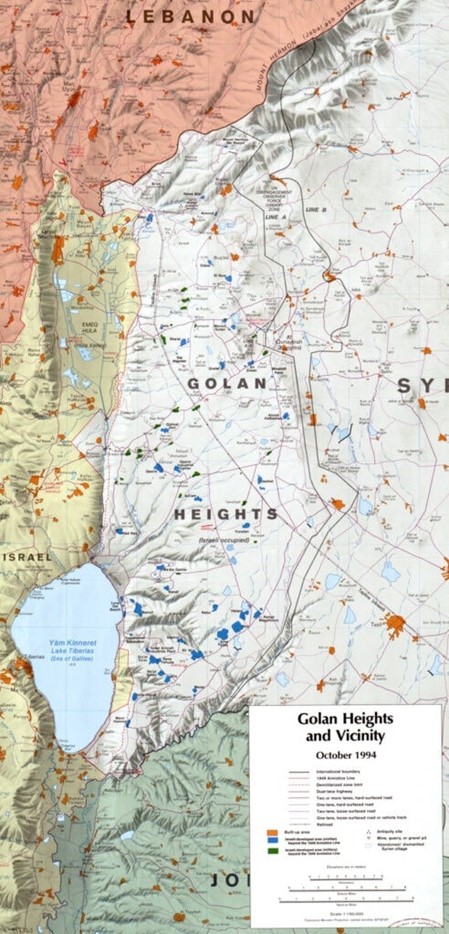

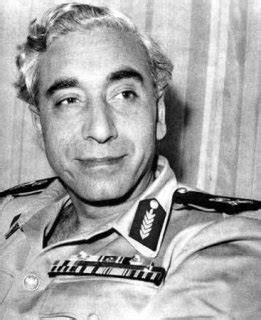

Ce puissant réseau et l’estime qu’il avait acquise lui permirent de fournir de précieuses informations sur l’un des principaux ennemis d’Israël. La confiance était si grande que Tabeeth, bien que civil, fut accompagné par un officier syrien pour visiter à trois reprises les fortifications du plateau du Golan. Ces installations militaires situées dans le sud-ouest du pays constituaient une menace sérieuse pour Israël. Lors d’une de ses visites, les hommes d’affaires syriens suggérèrent de planter des eucalyptus à proximité des fortifications militaires. Sous couvert de protéger les soldats du soleil, la réalisation de ce projet rendit les bunkers syriens plus visibles, ce qui fut un atout considérable pour les forces israéliennes lors du conflit de six jours qui s’annonçait.

En outre, Cohen pouvait découvrir et envoyer des informations pertinentes sur les positions des pièges à chars, la liste des pilotes syriens, divers croquis d’armes et les nazis cachés à Damas. [ source ] L’agent a transmis ses découvertes en langage Morse via un petit télégraphe à l’unité 188

En mars 1963, un groupe de généraux proches du parti Baas organisa un coup d’État et prit le pouvoir. De nombreux membres du réseau de Tabeeth obtinrent des mandats gouvernementaux importants. Parmi eux, l’attaché militaire qu’il rencontra à Buenos Aires, le général Amin el-Hafez, fut nommé au ministère de la Défense. La situation s’améliora encore lorsqu’en juillet, el-Hafez accéda à la présidence du Conseil révolutionnaire, la plus haute fonction en Syrie.

4.2 La capture et le processus

Cependant, les tensions croissantes dans la région ont conduit au renforcement des mesures de sécurité syriennes. el-Hafez a noué des partenariats militaires avec l’Union soviétique, obtenant ainsi de nouveaux équipements. De plus, la capacité accrue d’Israël à anticiper les manœuvres syriennes n’est pas passée inaperçue. En effet, les Moukhabarat, les services de renseignement militaire syriens, se méfiaient de plus en plus de la présence d’un espion israélien. Ces changements ont rapidement rendu l’espionnage de Cohen plus dangereux.

En janvier 1965, grâce aux nouvelles technologies soviétiques, les Moukharabats identifièrent dans l’appartement de Tabeeth les sources des signaux suspects et l’arrêtèrent. Malgré le recours en justice du célèbre avocat Jacques Mercier et la mobilisation internationale en faveur de sa libération, le tribunal syrien le condamna à mort. L’appel à la clémence signé par des personnalités célèbres, telles que le pape Paul VI et Bertrand Russell, sonna creux. Le 18 mai 1965, Eli Cohen fut pendu en public à Damas.

4.3 La lettre d’Eli Cohen

Ci-dessous se trouve la dernière lettre de Cohen écrite à sa femme et à sa famille avant d’être pendu :

À ma chère Nadia et à ma chère famille :

je vous écris ces derniers mots, quelques minutes avant ma fin, et je voudrais vous supplier de rester unies à jamais.

Je vous prie, chère Nadia, de me pardonner et de prendre soin de vous et de nos enfants. Prenez soin d’eux avec soin, élevez-les et donnez-leur une éducation complète, ne les privez de rien, ni vous-même.

Veuillez rester toujours en contact étroit avec mes chers parents.

Vous pouvez vous remarier afin de ne pas priver les enfants d’un père. Vous en avez toute liberté. Je vous prie, ma chère Nadia, de ne pas perdre votre temps à pleurer sur un passé déjà passé.

Concentrez-vous sur vous-même, en espérant un avenir meilleur !

Je vous embrasse une dernière fois, ainsi qu’à mes enfants : Sophie, Irit et Shaoul, et au reste de ma famille, en particulier ma mère…

N’oubliez pas non plus votre chère famille ; transmettez-leur mes meilleures pensées.

N’oubliez pas de prier pour l’âme de mon défunt père et la mienne.

Recevez mes bénédictions à vous tous.

[ Source ]

[ Source ]

Le 18 mai 1965 , Eli Cohen a été pendu en public à Damas [ source ]

5 débats en cours

Évaluer l’impact des performances d’espionnage est toujours une tâche complexe. Elle devient encore plus délicate lorsque l’agent est arrêté et tué. Dans ces cas, il est facile de surestimer l’impact de l’espionnage sur des événements historiques importants. Concernant Eli Cohen, certains auteurs ont attribué une grande partie du mérite de la victoire d’Israël lors de la guerre des Six Jours de 1967 aux preuves recueillies lors de sa mission. Si les contributions positives de Cohen sont indéniables, d’autres facteurs importants ont contribué à l’échec des attaques syriennes. En effet, le vol de reconnaissance au-dessus du plateau du Golan (IMINT) et l’écoute téléphonique des chefs d’État arabes (SIGINT) ont joué un rôle crucial dans la guerre. [ source ]

Un autre débat délicat concerne la qualité d’agent d’Eli Cohen. Si la grande majorité souligne ses qualités remarquables, les critiques sont rares. Par exemple, Rafi Eitan, ancien agent du Mossad , le qualifie de « très mauvais espion ». Selon lui, Cohen transmettait trop fréquemment (une fois par jour le mois dernier) et ne modifiait pas suffisamment les horaires. De plus, Cohen transmettait souvent des messages hors sujet, principalement concernant sa femme, s’exposant ainsi à des risques inutiles.

Finalement, la famille de Cohen accuse le Mossad d’avoir surmené Eli , le renvoyant en Syrie début 1965 malgré la dégradation de l’environnement sécuritaire.

6 Conclusion

Le succès du récit d’espionnage d’Eli Cohen réside dans sa fidélité au profil de l’agent secret dans l’imaginaire collectif. Malgré l’impact positif inestimable du dévouement de Cohen, sa mort tragique a favorisé une vision romantique de son accomplissement et de son influence. De fait, ses impressionnantes aptitudes sociales lui ont permis de créer rapidement un vaste réseau d’élites syriennes. Cependant, la combinaison des technologies soviétiques, de la pression du Mossad et de l’excès de confiance de l’agent a conduit à la révélation de son espionnage et à la fin tragique de Cohen.

Même si l’impact de ses performances ne fait pas l’unanimité, l’espionnage d’Eli Cohen dans la « Tanière du Lion » reste certainement l’une des opérations les plus spectaculaires du Mossad connues du public.

Haut du formulaire

Bas du formulaire

par Pierre Andrès | Sep 5, 2025 | Moments d'histoire

Fils de Biopreparat : le programme russe d’armes biologiques

La Convention sur les armes biologiques est le principal traité mondial sur les armes biologiques, obligeant la plupart des pays à les interdire. Apparemment, le traité jouit d’une acceptation quasi universelle depuis son entrée en vigueur en 1975. Son point culminant est son article premier. Cet article oblige les membres à ne « jamais, en aucune circonstance » autoriser le développement d’armes biologiques répertoriées. Cependant, ce traité ne garantit pas nécessairement que le monde sera exempt de ces armes. Les États-Unis ont accusé la Fédération de Russie et son prédécesseur, l’Union des Républiques socialistes soviétiques, d’avoir préparé et maintenu un programme d’ armes biologiques offensives constant avant, pendant et après l’élaboration de la Convention [ source ]. La Fédération de Russie a nié ces accusations et a répliqué par ses propres accusations, mais des preuves ont émergé pour étayer les accusations des États-Unis.

Images provenant de : Observation cosmique , Greek Reporter , NASA

1.0. Biopréparation

L’Association de production scientifique de l’Union soviétique, Biopreparat, qui signifie « préparation biologique » en russe, était le programme de guerre biologique de l’Union soviétique. Elle est l’ancêtre direct du programme russe actuel d’armes biologiques. L’Union soviétique a fondé Biopreparat en tant qu’entreprise d’État en 1973. Cette fondation est intervenue après la signature de la Convention sur les armes biologiques un an plus tôt. L’Union a fondé Biopreparat pour prendre la tête de la production mondiale de biotechnologies. Principal producteur de biotechnologies du pays, Biopreparat comptait parmi ses rangs les meilleurs biologistes et techniciens d’Union soviétique et a servi de couverture à un programme offensif d’armes biologiques d’une ampleur inédite [ source ].

30 000 employés travaillaient aux programmes de vaccins et de tests de l’organisation. Parmi ces 30 000 employés figuraient les meilleurs spécialistes des pathogènes de l’Union, qui ont développé des souches de grippe, d’Ebola et de peste bubonique. Parallèlement, le programme d’anthrax militarisé de Biopreparat était le plus important au monde dans les années 1980 [ source ]. Les services de renseignement américains étaient au courant des programmes d’armes biologiques de Biopreparat grâce à la fuite d’anthrax de 1979 à Sverdlovsk [ source ]. Cependant, l’ampleur de ces programmes n’était pas claire avant plusieurs défections survenues après la chute de l’Union soviétique.

1.1. Étendue de la recherche

De nombreux spécialistes et administrateurs clés des agents pathogènes impliqués dans Biopreparat ont fait défection vers des pays comme les États-Unis et le Royaume-Uni au cours des années 1990. Ces transfuges ont révélé que non seulement ces programmes existaient sur la base de recherches remontant à 1929, mais que le programme développait ses souches d’anthrax et même de variole pour être aérosolisées afin de faciliter leur administration [ source ].

Jusqu’à son effondrement, le programme Biopreparat a acquis une expérience de la recherche et de la fabrication d’armes biologiques bien plus importante que tout autre programme similaire [ source ]. Au lendemain de la chute de l’Union soviétique, nombre de ses chercheurs et spécialistes, forts d’une vaste expérience dans ce domaine, ont émigré vers différents pays, dont certains ont contribué à l’avènement des entreprises de biotechnologie modernes. Cependant, nombre d’entre eux ont tenté de vendre leurs connaissances à d’autres pays, comme la République populaire de Chine, et d’autres sont restés suffisamment longtemps pour constater que la Fédération de Russie avait à nouveau besoin de leur expertise [ source ].

2.0. Qu’est-il arrivé à Biopreparat ?

Sous la présidence de Boris Eltsine en 1992, la Fédération de Russie a officiellement reconnu l’existence du programme soviétique d’armes biologiques sous Biopreparat. De plus, elle a mené une action visant non seulement à faire inspecter ces laboratoires par les puissances occidentales, mais aussi à céder toutes les installations biotechnologiques de Biopreparat [ source ]. Des documents suggèrent que Biopreparat a été spoliée de ces installations, jouant un rôle purement administratif dans le contrôle des exportations. Malgré cela, certains rapports indiquent que le ministère russe de la Défense a empêché la destruction du programme russe d’armes biologiques. Cependant, le processus de cession et de destruction des installations de Biopreparat reste flou. À tel point que des sources américaines craignaient une prolifération des produits issus du programme dans les années 1990 [ source ].

Le président Eltsine a officialisé une enquête occidentale sur ces sites d’armes biologiques afin de confirmer leur destruction totale dans le cadre de l’Accord trilatéral. Cependant, aucune suite n’a été donnée à cet accord [ source ]. Même sous le gouvernement Eltsine, la Russie a nié son propre aveu lors de la quatrième Conférence d’examen de la Convention sur les armes biologiques et à toxines. Plus tard, le président Vladimir Poutine a tenté de retirer sa reconnaissance de l’existence de tout programme d’armes biologiques offensives en 1999, un déni qui persiste à ce jour [ source ].

2.1. Programme coopératif de réduction des menaces

Aux États-Unis, la loi soviétique de 1991 sur la réduction de la menace nucléaire a instauré le programme coopératif de réduction de la menace Nunn-Lugar. Les résultats de ce programme ont permis aux États-Unis, au Royaume-Uni et à la Russie de coopérer pour neutraliser les stocks nucléaires, chimiques et biologiques. Cela a contribué à apaiser les craintes occidentales quant à la possibilité de stocks de Biopreparat non détruits. Malgré cela, la Fédération de Russie n’a jamais autorisé les États-Unis ni le Royaume-Uni à enquêter officiellement sur les principales installations du programme. Par conséquent, les États-Unis ont obtenu des résultats insatisfaisants en confirmant la fin de tous les programmes russes d’armes biologiques [ source ].

Ces principales installations étaient Serguiev Possad-6, près de Moscou, Ekaterinbourg-19 à Sverdlovsk, l’Institut de médecine militaire de Saint-Pétersbourg et l’Institut de microbiologie de l’armée russe à Kirov. Aujourd’hui, les services de renseignement soupçonnent ces installations de continuer à jouer un rôle dans le programme russe moderne d’armes biologiques [ source ]. Des sources suggèrent que ces installations continuent de recevoir des mises à jour. Cependant, certaines, comme Serguiev Possad-6, souffrent de graves dommages dus à un manque d’entretien malgré une utilisation continue. Ces dommages continus commencent à susciter des inquiétudes quant aux fuites dans les médias nationaux russes [ source ].

3.0. Le programme russe moderne d’armes biologiques

La Fédération de Russie a consacré une grande partie des années 1990 à réduire et à céder les installations de Biopreparat, réaffectant de nombreuses installations à la recherche civile. Cependant, l’élection de Vladimir Poutine à la présidence en 1999 a marqué le début de la fin de cette ère. En 1999, le président Poutine avait désigné Serguiev Possad-6 et une installation appelée Institut anti-peste comme « sites de préparation biologique ». Cette désignation leur permettait de manipuler du matériel biologique à double usage et de mener des expériences d’aérosolisation [ source ].

Cette initiative de préparation biologique allait s’étendre à un nombre croissant d’installations. Ces installations s’inscrivaient dans le cadre de plusieurs initiatives permettant aux autorités militaires de faire progresser la recherche sur les matières dangereuses à double usage, notamment dans le cadre des Troupes de protection nucléaire, biologique et chimique (NBC). Cela allait conduire à la création de la principale organisation de soutien des Troupes de protection NBC, le 48e Institut central de recherche scientifique (48CSRI). Le Kremlin a placé le 48CSRI sous la tutelle du ministère de la Défense, placé directement sous le commandement de l’état-major russe [ source ].

L’un des premiers signes avant-coureurs du renouvellement du programme d’armes biologiques dans le cadre du 48CSRI est apparu avec le développement d’armes biologiques « non létales ». L’armée russe souhaitait que nombre de ces armes biologiques non létales endommagent les organes sensoriels. Elles étaient même destinées à endommager le matériel en dissolvant les lubrifiants et autres composés organiques essentiels [ source ].

3.1. Mécanismes fondamentaux du programme russe d’armes biologiques

Ces programmes étaient probablement motivés par l’expérience russe des guerres de Tchétchénie et par la volonté de combattre les groupes terroristes par de nouvelles méthodes après leur effondrement. Cependant, ils ne représentaient pas un remplacement du véritable programme d’armes biologiques. Ils ont simplement été développés par-dessus, grâce aux installations du 48CSRI à Serguiev Possad-6, Kirov et Ekaterinbourg-19. Le Kremlin a ensuite renforcé son soutien à ce programme en ouvrant une installation supplémentaire à Saint-Pétersbourg [ source ].

Ces installations collaborent également étroitement avec d’autres installations anciennement Biopreparat, comme l’Institut anti-peste et le Centre de recherche en virologie et biotechnologie VECTOR [ source ]. VECTOR possède l’un des deux dépôts de souches de variole connus. Le seul autre lieu de stockage connu est celui des Centres pour le contrôle et la prévention des maladies (CDC) d’Atlanta, aux États-Unis [ source ].

4.0. Développements en collaboration avec l’appareil de sécurité

Une grande partie de l’infrastructure mise en place pour le programme russe d’armes biologiques au début des années 2000 a culminé avec la collaboration du 48CSRI avec le Service fédéral de sécurité (FSB) dans le cadre du projet secret Toledo [ source ]. En conjonction avec le programme de R&D de l’unité 68240 du FSB, sous la direction du général de division Vladimir Bogdanov, le 48CSRI a collaboré avec sa filiale, l’unité 34435. Ensemble, ils ont travaillé sur des souches d’Ebola, du MERS, du virus de Marburg et de l’anthrax [ source ]. Il est confirmé que l’unité 68240 et le 48CSRI ont des liens directs avec le 33e Institut central de recherche. Le 33e Institut central de recherche était responsable du développement des armes chimiques Novichok [ source ].

Le rapport open source d’OpenFacto indique que l’expertise de l’unité 34435 dans le domaine des armes biologiques et chimiques lui a valu un rôle dans l’empoisonnement d’Alexeï Navalny [ source ]. Suite à cette tentative d’assassinat, le 48CSRI et l’unité 68240 du FSB, ainsi que plusieurs anciennes installations de Biopreparat, sont soumis à de lourdes sanctions de la part des États-Unis depuis 2021 [ source ].

De plus, l’État russe poursuit sa campagne d’accusations publiques contre les États-Unis pour le maintien d’un programme d’armes biologiques offensives. Les États-Unis disposeraient de laboratoires biologiques pour ce programme dans des endroits stratégiques du monde, comme l’Ukraine [ source ]. Le financement continu de la couverture russe de « biodéfense » pour le 48CSRI et d’autres programmes importants de guerre biologique repose également sur cette accusation. Des responsables du gouvernement russe ont alimenté la crainte d’armes biologiques « génétiquement adaptées » créées pour être utilisées contre la population russe [ source ]. Ces craintes ont contribué à justifier le maintien du financement du programme de biodéfense. Des spécialistes de la défense aux États-Unis ont soutenu qu’il s’agissait probablement d’une stratégie de diversion. Ces accusations affaiblissent en outre les normes internationales entourant la Convention sur les armes biologiques [ source ].

5.0. Conclusion

Bien que l’ampleur du programme russe d’armes biologiques soit occultée, des sources du renseignement du Département d’État américain estiment qu’il représente une menace importante. Tous les rapports en open source sur ce programme ont révélé une infrastructure existante extrêmement préoccupante, avec des rapports continus de développement d’armes depuis le début des années 2000. De plus, le contexte historique de la prétendue destruction du programme d’armes biologiques de Biopreparat est extrêmement suspect. À tel point qu’il n’existe aucune confirmation qu’une telle destruction ait jamais eu lieu pour quatre importantes installations militaro-biologiques. Par conséquent, il est probable que le programme russe d’armes biologiques existe en violation de la Convention sur les armes biologiques, mais son ampleur reste à déterminer.

par Pierre Andrès | Sep 5, 2025 | Moments d'histoire, Uncategorized

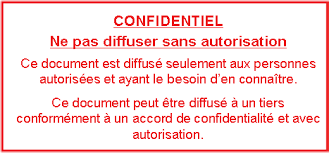

Frumentarii : Les services secrets de Rome

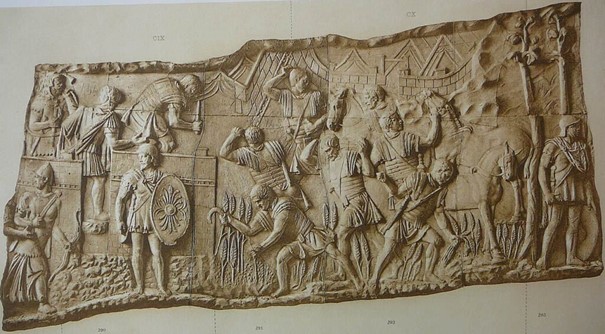

Troupes entrant dans le camp (scène CIX) ; légionnaires romains en quête de nourriture (scène CX) relief réalisé par l’ingénieur militaire et architecte grec Apollodore de Damas

Les Frumentaires étaient une force de renseignement dans la Rome antique. Leur héritage était fascinant à observer, comparé aux pratiques d’espionnage anciennes.

Officieusement parlant, et comme le dit un cliché semi-connu mais quelque peu spécialisé, « l’espionnage est le deuxième plus vieux métier du monde ».

Depuis l’ancienne Mésopotamie, le métier du renseignement a évolué au gré des aléas de l’histoire. Le prisme contemporain que nous utilisons souvent pour retracer l’histoire peut nous ramener à la Seconde Guerre mondiale et à la Guerre froide, véritables tournants de la modernisation et de la formalisation du renseignement. Cependant, même l’expression couramment employée « clandestine » trouve son origine dans les drames français du XVIIIe siècle, où l’on racontait des histoires d’identités clandestines et de complots d’assassinat poignants .

Dans une ancienne publication de la CIA sur les débuts de l’espionnage, l’auteure Rose Mary Sheldon écrit :

Dès que l’homme a appris à créer des documents, il a commencé à les classer. Ceci est une preuve supplémentaire que la collecte de renseignements est aussi ancienne que la civilisation elle-même. Des techniques considérées comme tout à fait modernes existent en réalité depuis des millénaires. Des découvertes archéologiques au Proche-Orient, notamment en Syrie, ont mis au jour des traces de sociétés où l’espionnage était monnaie courante. La collecte de renseignements était une seconde nature pour tout dirigeant soucieux de préserver la sécurité et l’indépendance de sa cité et soucieux de sa propre vie.

Rose Mary Sheldon

Avec ce cadre de référence à l’esprit, nous pouvons jeter un œil à l’époque de l’Empire romain et jeter un œil à l’une de leurs forces de collecte de renseignements moins connues mais tout aussi fascinantes : les Frumentarii.

Images provenant de : FeaturedPics , Rabax63

1 Frumentarii : Du grain et de l’espionnage

Hadrien était l’un des « Cinq Bons Empereurs » de l’Empire romain. Son règne dura 21 ans (117-138 apr. J.-C.) et fut marqué par des récits positifs d’unification de l’empire et de réformes culturelles. Plus en lien avec le thème central, il est connu pour avoir modifié l’utilisation des services secrets romains, les Frumentarii.

Les Frumentaires existaient avant le règne d’Hadrien. Selon l’érudit William G. Sinnegan :

« Domitien fut probablement le premier à reconnaître qu’ils pouvaient constituer une excellente liaison entre les provinces et l’état-major de la capitale, et à en détacher certains de leur quartier général légionnaire pour une mission temporaire de courriers au service du « G-4 » à Rome. »

L’achat et la distribution de céréales au personnel militaire romain furent les premières missions des Frumentaires, ce qui les obligea à voyager constamment à travers l’empire et à interagir régulièrement avec les fonctionnaires, les chefs militaires et les civils romains. Domitien et, dans une plus large mesure, Hadrien comprirent le potentiel de renseignement de cette force, ce dernier les transformant en sa propre garde prétorienne. On raconte qu’il « voulait savoir ce qu’il ne devait pas savoir », et les Frumentaires constituaient l’équipe idéale pour cela.

2 Les Frumentarii arrivent !

À mesure que l’utilisation et le développement de l’unité progressaient, la peur et la paranoïa s’intensifiaient parmi les habitants des provinces romaines. Selon HistoryNet :

Leurs activités ne rendaient pas les Frumentaires populaires populaires. Les administrateurs romains pouvaient être arbitraires, autoritaires et corrompus. Lorsqu’ils étaient impliqués dans la collecte des impôts et la détection de la subversion, les tentations de corruption étaient encore plus grandes. Un écrivain du IIIe siècle décrivait les provinces comme « asservies par la peur », car les espions étaient omniprésents. Nombre de Romains et de personnes vivant dans les provinces se trouvaient dans l’impossibilité de penser ou de parler librement, de peur d’être espionnés. L’espionnage des Frumentaires devint monnaie courante à la fin du IIIe siècle, et leur comportement était comparé à celui d’une armée de pillards. Ils pénétraient dans les villages, soi-disant à la poursuite de criminels politiques, perquisitionnaient les maisons, puis exigeaient des pots-de-vin des habitants.

À cet égard, il est intéressant d’établir des parallèles entre les Frumentarii et des versions plus modernes de la police secrète, comme la Gestapo nazie, la Stasi est-allemande et le Keng Sheng de Mao. Le pouvoir est généralement synonyme de corruption, et une police secrète peut facilement s’engager sur une pente glissante lorsqu’un tel pouvoir s’exerce sur l’ensemble d’une population.

Outre la surveillance des actions des acteurs politiques et des civils, les Frumentarii ont également joué un rôle prolifique dans la persécution des chrétiens dans l’Empire romain.

3 Les Frumentarii dans le Nouveau Testament

Une sélection de textes du Nouveau Testament chrétien (Évangile selon Marc, Actes des Apôtres) fait référence à des fonctionnaires romains que certains spécialistes attribuent à cette unité. Leurs contextes coïncident généralement avec les mesures prises à l’époque contre les chrétiens, sur ordre du gouvernement romain. HistoryNet écrit :

Agents de la police secrète, les frumentarii participaient à la persécution des chrétiens. Ils comptaient parmi les principaux agents qui espionnaient les chrétiens et les faisaient arrêter. Le soldat qui supervisait saint Paul à Rome pendant son procès était un frumentarius. L’historien de l’Église primitive Eusèbe rapporte l’histoire d’un chrétien nommé Denys, traqué par la police secrète. Il se cacha chez lui pendant quatre jours. Pendant ce temps, le frumentarius fouillait partout, sans jamais songer à fouiller sa maison. Denys réussit à s’échapper grâce à l’aide de la résistance chrétienne.

4 Dissolution et héritage

Une série d’abus de pouvoir et le mépris du public envers les Frumentarii ont conduit à leur dissolution sous l’empereur Dioclétien (284-305 apr. J.-C.). Au lieu d’abandonner complètement l’idée d’une police secrète et d’une unité de renseignement, Dioclétien a restructuré et réformé les Frumentarii pour en faire des « agentes in rebus » – agents généraux de l’empire – qui ont assumé des fonctions similaires à celles de leurs prédécesseurs, mais avec un contrôle plus strict.

On dit que sur son lit de mort, Hadrien a écrit un poème intitulé « Petite âme » :

Petite âme, petit errant

petit vagabond

Maintenant, où vas-tu rester ?

tout pâle et tout seul

après le chemin

tu te moquais des choses

C’est peut-être un peu tiré par les cheveux, mais d’une certaine manière, ce poème peut être utilisé pour décrire les Frumentarii, comme des vagabonds voyageant à travers l’empire, se moquant peut-être même de choses comme l’espionnage, la collecte de renseignements et la persécution des ennemis de l’État.

Néanmoins, les Frumentarii ont laissé derrière eux un héritage souillé, malgré leur statut social élevé au sein de l’empire. Ils constituaient non seulement un exemple fascinant des premières pratiques d’espionnage, mais aussi un parfait exemple du potentiel d’abus de pouvoir et de corruption au sein d’unités plus contemporaines partageant une nomenclature similaire.

par Pierre Andrès | Sep 5, 2025 | Moments d'histoire

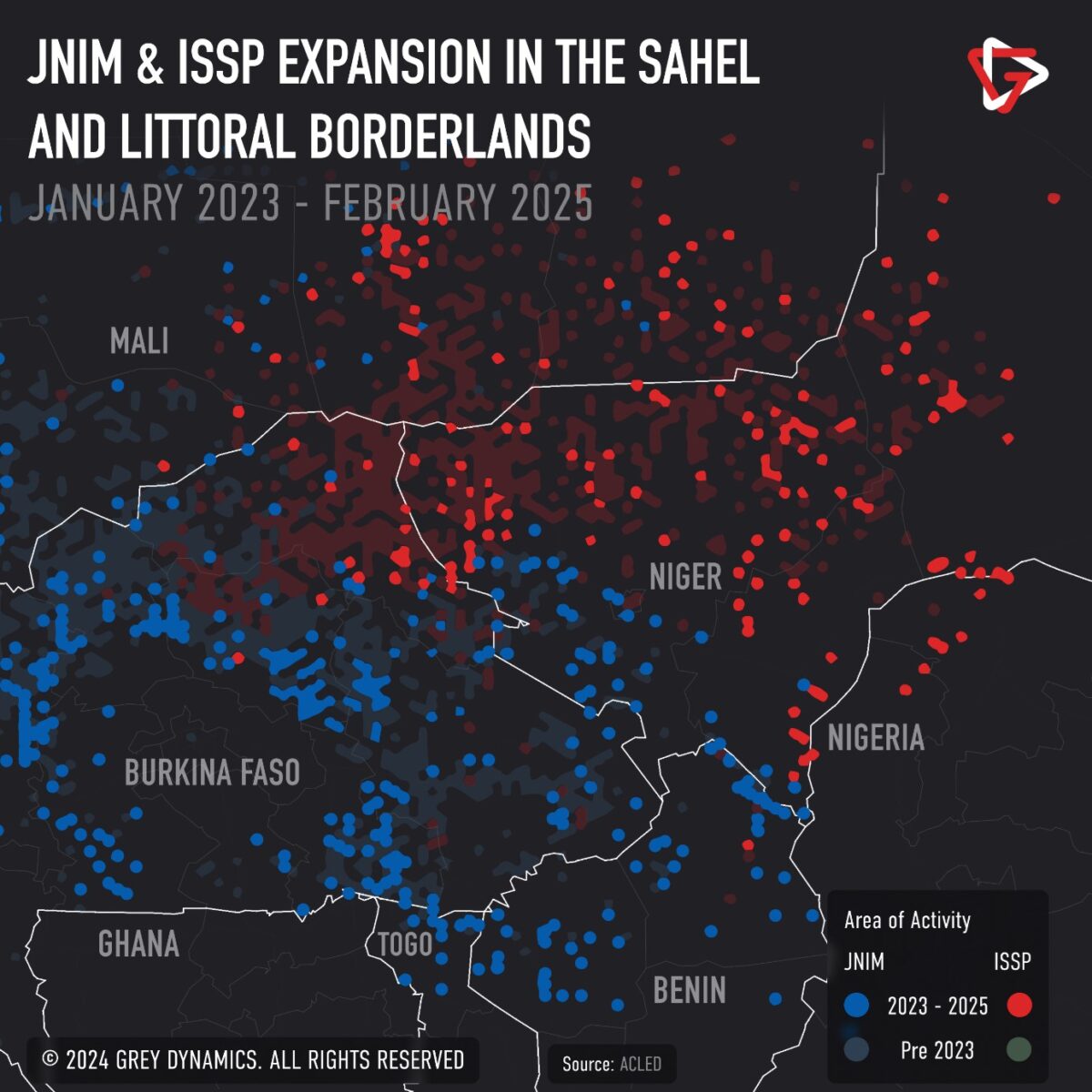

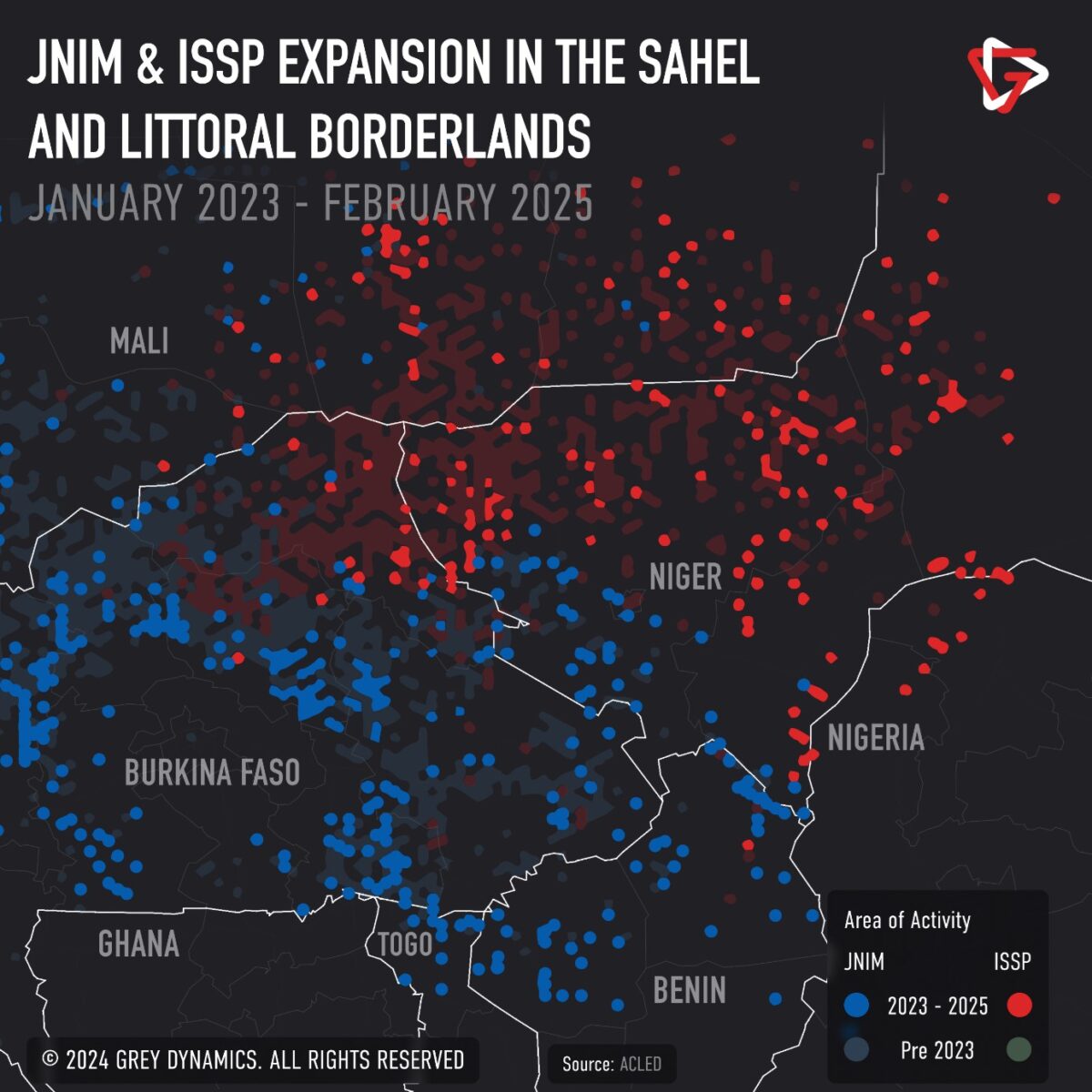

JNIM en 2025 : une évaluation tactique

Résumé exécutif

Le Jama’at Nusrat al-Islam wal Muslimeen (JNIM) a consolidé sa position de menace critique au Maghreb arabe et en Afrique de l’Ouest. L’organisation affiliée à Al-Qaïda (AQ) a continué de proliférer par la violence au cours des sept dernières années, étendant sa zone d’influence et sa zone d’opérations du nord et du centre du Mali à l’ouest et au sud du Sahel.

Les administrations militaires du Sahel peinent actuellement à contenir la vaste campagne offensive de l’organisation terroriste, qui cible aussi bien les responsables gouvernementaux que les civils non armés. Outre un rythme opérationnel rapide et des attaques massives, le groupe salafiste-djihadiste allie également des tactiques de guérilla traditionnelles à des capacités émergentes en matière de guerre par drones.

Parmi les risques immédiats posés par le groupe figure l’expansion de ses opérations du Burkina Faso vers le golfe de Guinée et du Mali vers le Nigéria. La conjonction de facteurs – tensions ethniques, absence de contrôle de l’État et banditisme généralisé – est très susceptible de favoriser la présence du mouvement extrémiste comme gouvernement fantôme au sein des communautés locales.

1.0. Rapport de situation du JNIM

Jama’at Nusrat a plusieurs fronts ouverts au Sahel. D’un côté, il cherche délibérément à déstabiliser les régimes militaires burkinabé et malien, comme le groupe l’a clairement exprimé dans des déclarations officielles après ses attaques. De l’autre, il a intensifié son offensive au Bénin, avec notamment une attaque en avril 2025, considérée comme la frappe la plus meurtrière du groupe dans ce pays. [ source , source ]

Ses mouvements au Bénin se reproduisent également au Togo, où les militants salafistes-jihadistes multiplient leurs opérations coordonnées pour sécuriser leurs lignes d’approvisionnement arrière contre les opérations antiterroristes des deux armées. Jama’at Nusrat a influencé les mouvements vers l’ouest et le sud, en direction du golfe de Guinée, à travers les frontières poreuses du Burkina Faso [ source ].

Outre l’offensive insurrectionnelle sur plusieurs fronts contre les forces gouvernementales, le GSIM cible également la province du Sahel de l’État islamique (ISSP) dans la zone frontalière entre le Mali, le Niger et le Burkina Faso. L’émergence d’alliances avec des groupes militants touaregs de l’Azawad a donné à Jama’at Nusrat l’avantage sur la dynamique locale des groupes djihadistes. [ source , source ]

L’Indice mondial du terrorisme 2025 de l’Institut pour l’économie et la paix classe le JNIM parmi les quatre groupes terroristes responsables du plus grand nombre de morts dans le monde l’année dernière. En 2024, les attaques du groupe ont causé la mort de 1 454 personnes, soit une augmentation de 46 % par rapport à 2023. Des données complémentaires de l’indice indiquent que ces attaques ont enregistré le taux de mortalité le plus élevé, avec une moyenne de dix morts par attaque. Jama’at Nusrat est responsable du deuxième attentat le plus meurtrier de l’année précédente. [ source ]

2.0 Zone opérationnelle du JNIM

Jama’at Nusrat a considérablement étendu son empreinte opérationnelle dans la région du Sahel depuis sa fondation en 2017. Initialement concentrée dans les provinces du nord du Mali, la fusion d’Al-Qaïda et d’Ansar Dine avec Al-Mourabitoun et la Katiba Macina s’est solidifiée de 2017 à 2025, formant des corridors qui s’étendent du Mali au Niger en passant par le Burkina Faso et servant de bases arrière aux groupes. [ source ]

Au Burkina Faso, l’organisation extrémiste salafiste-djihadiste est devenue le groupe armé le plus actif, avec une présence recensée dans 11 des 13 régions du pays. La situation au Burkina Faso s’étend à l’Afrique de l’Ouest, les militants djihadistes étendant leurs opérations aux États côtiers du Bénin et du Togo afin de consolider leurs voies d’approvisionnement et leurs flancs sud. [ source ]

Le Mali est confronté aux mêmes défis que ses voisins du Sahel. Jama’at Nusrat exerce actuellement une influence dans les régions de Koulikoru et de Ségou, ainsi qu’à Tombouctou. L’ouest du Mali est le théâtre d’opérations où il concentre la majorité de ses frappes cinétiques, mais le groupe est également largement présent dans le sud et le centre du pays [ source , source ].

Concernant les autres pays de la région, l’organisation terroriste opère à la frontière du Niger en tant qu’acteur armé bénéficiant d’une forte visibilité. Le Ghana et le Sénégal ont également documenté la présence du groupe, mais en tant qu’acteur économique impliqué dans des activités illicites. Celles-ci incluent l’exploitation minière artisanale, le vol de bétail, la taxation forcée et la traite des êtres humains. [ source ]

3.0 Tactiques actuelles du JNIM

3.1 Insurrection politique

L’évolution constante des salafistes djihadistes ne se limite pas à des conquêtes territoriales, mais vise également à s’implanter au sein des communautés locales en tant qu’administration légitime. À l’intérieur des frontières de leurs bastions établis, les militants exploitent le vide du pouvoir et agissent comme un gouvernement parallèle. Malgré l’absence de système structuré, l’organisation collecte des impôts religieux et régule les comportements sociaux. [ source ]

Ces actions ont permis à Jama’at Nusrat de consolider son contrôle physique et d’affaiblir l’autorité de l’État dans ces zones. De plus, le groupe cible des infrastructures critiques, telles que les routes principales et les ponts importants, afin de perturber le fonctionnement du gouvernement et d’asseoir son influence. Parmi les autres cibles du groupe figurent les écoles primaires, ce qui permet aux militants de substituer l’éducation laïque à leur cadre idéologique. [ source ]

Actuellement, l’organisation terroriste semble se concentrer sur le maintien du contrôle des zones rurales tout en évitant les attaques contre les centres urbains. Malgré l’attaque de Bamako l’an dernier, les tactiques documentées en 2024 et 2025 indiquent clairement que le Jama’at Nusrat al-Islam wal Muslimeen (JNIM) cherche à isoler les zones urbaines par des escarmouches de guérilla et des attaques terroristes sur les axes routiers et les positions militaires. [ source ]

3.2 Guerre non conventionnelle

Le JNIM utilise une combinaison de frappes de guérilla, de manœuvres conventionnelles, de tactiques de siège et de techniques de guerre avancées, qui peuvent varier selon la situation géographique. Ces opérations peuvent aller d’assauts militaires de grande envergure (Burkina Faso, 2025) à des embuscades délibérées sur les axes routiers principaux (centre du Mali, 2022) et à des raids limités sur des postes avancés isolés (ouest du Mali, 2024). [ source , source ]

Au fil des ans, l’organisation a gagné en audace quant à l’ampleur et à la portée de ses attaques, ainsi qu’à leur rythme opérationnel. Entre 2023 et 2025, le JNIM a considérablement intensifié ses opérations, multipliant par trois la létalité de ses attaques. Les données ACLED (Armed Conflict Location and Event Data) suggèrent que le groupe pourrait quintupler sa létalité d’ici la fin de l’année. [ source c e ]

Parallèlement à l’augmentation significative de son rythme opérationnel, l’organisation terroriste a également développé des capacités de combat avancé. Le groupe militant salafiste-djihadiste utilise actuellement des drones quadricoptères disponibles dans le commerce. Leurs missions varient, ces drones étant utilisés aussi bien pour la surveillance aérienne que pour des frappes cinétiques (grâce à des engins explosifs bricolés). [ source , source ]

L’utilisation croissante de drones par le JNIM s’est accompagnée du développement de ses propres contre-mesures. Komlan Avoulete, chercheur et analyste géopolitique local, a déclaré à Africa Report que l’organisation terroriste « a adapté ses tactiques pour atténuer l’efficacité des drones déployés par l’État ». Y compris des tactiques de dispersion observées dans les armées professionnelles. [ source ]

4.0 Structure organisationnelle du JNIM

Le JNIM n’est pas une organisation unique, mais une coalition de plusieurs groupes salafistes-djihadistes indépendants aux identités diverses. Parmi ces milices figurent Ansar Dine, Katiba Macina, al-Mourabitoun et la branche saharienne d’Al-Qaïda. Les actions des groupes qui le composent sont réparties dans quatre zones d’opérations, dictées par les dynamiques locales : le nord du Mali, le centre du Mali, l’est du Burkina Faso et les régions frontalières du Niger. [ source ]

Chaque région possède une structure organisationnelle différente, qui varie selon les intérêts et les objectifs du groupe le plus important qui y opère. Ansar Dine, par exemple, rivalise avec d’autres groupes séparatistes touaregs pour devenir un acteur clé dans le nord du Mali et le sud de l’Algérie, tandis que le Front de libération du Macina privilégie la domination religieuse au pouvoir politique et instrumentalise la montée de l’extrémisme dans les communautés peules pour alimenter le recrutement. [ source , source ]

Cette structure floue au sein de la coalition complique l’analyse de la stratégie et des objectifs du groupe, ce qui conduit à des perceptions erronées quant à la dynamique de leadership et au soutien politique. Cependant, le consensus dans les milieux du renseignement est que les hauts dirigeants des différentes organisations qui composent le JNIM évitent à tout prix les centres urbains et mènent des opérations non conventionnelles depuis des emplacements reculés dans les zones frontalières. [ source ]

Évaluation finale 5.0 sur JNIM

Il est presque certain que le JNIM étendra ses activités au Burkina Faso, au Mali et au Niger. De plus, l’organisation terroriste poursuivra probablement son expansion dans les pays voisins comme le Togo. La Côte d’Ivoire, le Ghana et le Bénin pourraient également être touchés par le mouvement djihadiste. Jama’at Nusrat devrait également renforcer ses capacités en matière d’attaques motorisées et de guerre par drones à mesure que sa campagne offensive s’étendra à travers les campagnes.

Il est peu probable que les régimes sahéliens transforment leurs victoires opérationnelles près des centres urbains en avantages tactiques ; les djihadistes exploiteront probablement cette situation pour harceler la population civile favorable au gouvernement dans les grandes villes, tout en consolidant leur position d’administration parallèle dans les zones reculées par la coercition religieuse et la présence armée. De plus, les infrastructures critiques continueront probablement d’être ciblées par l’organisation terroriste.

Bien que l’opinion publique dans les capitales demeure hostile aux djihadistes, perçus comme des instigateurs de violence et d’instabilité, les atrocités commises par les forces maliennes et les entrepreneurs russes dans les campagnes pourraient renforcer la légitimité perçue de l’organisation terroriste parmi les civils non armés dans les zones contestées. Les communautés peules et touarègues du Sahel sont également susceptibles de maintenir leur soutien à Jama’at Nusrat.

par Pierre Andrès | Sep 5, 2025 | Moments d'histoire

L’Autorité nationale de sécurité (NSM) : le renseignement cybernétique norvégien

L’Autorité nationale de sécurité (NSM) est une direction du renseignement au sein de la Communauté norvégienne du renseignement (EOS). Elle est responsable du cyberrenseignement et de la sécurité de l’information. De plus, elle coordonne et supervise les responsabilités intersectorielles en matière de cybersécurité et de sécurité de l’information. Cette mission est confiée au Service norvégien de renseignement (NIS), spécialisé dans les affaires étrangères , et au Service de sécurité de la police (PST) norvégien.

Les autres missions du NSM comprennent la délivrance d’habilitations de sécurité aux employeurs du secteur public et la garantie que les entreprises du secteur privé remplissent leurs obligations en matière de sécurité numérique. Des missions plus spécialisées, comme la protection des infrastructures critiques et la détection des cybermenaces, sont assurées par le Centre national de cybersécurité (NCSC-NOR), une ancienne agence indépendante transformée en département interne du NSM.

1 Symboles institutionnels

1.1 Logo et armoiries

Depuis sa création, le service de sécurité utilise une version modernisée des armoiries norvégiennes, en blanc et jaune. Suite à la loi de modernisation, l’agence de renseignement a légèrement modifié son logo institutionnel en supprimant la couronne royale et en modifiant l’orientation des cadres jaune et blanc. Actuellement, le logo conserve les cadres d’origine, mais ne comporte ni bouclier ni cocarde comme les versions précédentes. [ source , source ]

2 Historique d’entretien

2.1 Service de chiffrement des forces armées

Le Haut Commandement des Forces Armées Norvégiennes II (FO II), établi à Londres au début de la Seconde Guerre mondiale, constitue l’épine dorsale de l’actuelle Communauté du Renseignement Norvégienne (EOS). L’Autorité de Sécurité trouve son origine dans le Service de Chiffrement, une unité de transmissions au sein du commandement. Pendant le conflit, ce service était chargé d’intercepter les communications et de produire du renseignement pour le compte des forces armées. [ source ]

À la fin de la guerre, le service de renseignement des forces armées, y compris l’unité de transmissions mentionnée, a repris les fonctions de sécurité intérieure qui relevaient auparavant du Bureau du renseignement du ministère de la Défense. Le Service de chiffrement a été transféré de Londres à Oslo et a alterné de 1945 à 1970 entre la direction des forces armées et le commandement du ministère de la Défense. [ source , source ]

2.2 Le Comité Skauge et le rapport Lund

La commission Skauge du Parlement norvégien a conclu, dans les années 1990, que les services de renseignement nationaux (commandement militaire et police de surveillance) avaient besoin d’une meilleure coordination opérationnelle et d’une meilleure sécurité de l’information. Compte tenu de ce constat, le rapport Lund du gouvernement norvégien a proposé la création d’une autorité nationale chargée de coordonner et de superviser l’exécution des opérations de sécurité préventives [ source ].

L’Autorité nationale a été créée le 1er janvier 2003 suite à la réorganisation du Commandement suprême des forces armées. Bien que le cadre juridique définisse le service de renseignement comme une institution civile, l’organisation a été placée sous le commandement du ministère de la Défense et du chef d’état-major des armées. De plus, la majorité de ses effectifs provenaient de l’état-major de sécurité des forces armées. [ source ]

2.3 Centres communs et croissance unitaire

De 2017 à 2024, l’agence s’est enrichie de plusieurs départements qui ont renforcé ses capacités d’intervention d’urgence et de détection des menaces. Le Centre national de cybersécurité (NCSC-NOR) a été créé en 2018 en tant que département principal du service chargé de la prévention des attaques numériques graves et de la gestion du système national d’alerte pour les infrastructures numériques critiques. [ source ]

L’Équipe norvégienne d’intervention en cas d’urgence informatique (NorCERT) a également été intégrée à la structure du service en 2019, tandis que le Centre norvégien pour la sécurité de l’information (NorSIS) a été transféré à l’organisation en 2024. Ces services coordonnent leurs activités avec les services de renseignement étrangers et les services de surveillance nationaux du Centre conjoint de coordination cybernétique. [ source ]

3 Organisation

3.1 Place au sein du gouvernement

L’Autorité de sécurité dirige et assiste le gouvernement norvégien en tant qu’agence de prévention chargée de la protection des informations numériques et des infrastructures critiques. La loi sur la sécurité lui délègue également des responsabilités intersectorielles en matière de recherche sur la sécurité, de sécurité des communications, de sécurité cryptographique, de gestion de la sécurité et d’activités de contrôle. Ses missions supplémentaires incluent la coopération avec la Direction de la protection civile et de la planification d’urgence pour la prévention des pertes humaines lors de catastrophes nationales. [source]

3.2 Structure de commande

Le ministère de la Justice et le ministère de la Défense exercent leur autorité sur l’Autorité de sécurité. Tandis que le premier gère le service au sein de la structure administrative du gouvernement civil, le second exerce le commandement dans des environnements de renseignement susceptibles de constituer une menace pour la défense du territoire. Arne Christian Haugstøyl est le directeur général du service, Vigdis Grønhaug en est la directrice adjointe et Martin Albert-Hoff est le directeur du Centre national norvégien de cybersécurité. [ source ]

Parmi les autres personnalités dirigeantes figurent Geir Arild Engh-Hellesvik, directeur de la Défense contre les menaces numériques avancées, Kristin Wis, directrice des Fonctions nationales fondamentales, et Ingunn Skaaden, directrice par intérim de la Gouvernance et du Développement. Øyvind Hageland et Berit Bergslid sont également mentionnés sur le site web de l’agence comme directeurs par intérim de départements non spécifiés. Ces postes de direction sont généralement occupés pour une durée de quatre ans. [ source ]

3.3 Départements et divisions

3.3.1 NorCERT et NorSIS

Le Centre national norvégien de cybersécurité (NCSC) est le principal service de l’Autorité nationale de sécurité. Il sert d’organisme national chargé de la prévention des attaques numériques et de la gestion du système national d’alerte pour les infrastructures numériques. Il est suivi par l’Équipe norvégienne d’intervention en cas d’urgence informatique (NorCERT). Comme son nom l’indique, il s’agit d’une équipe d’intervention rapide qui gère les incidents graves liés à la cybersécurité et aux infrastructures critiques. [ source ]

Le Centre norvégien pour la sécurité de l’information (NorSIS) est une autre unité clé des services de renseignement. Issue d’une origine similaire à celle de la cybersécurité nationale, la Sécurité de l’information a agi comme un département indépendant jusqu’en 2024, date à laquelle elle a été placée sous le commandement de l’Autorité nationale pour protéger les protocoles d’informations classifiées et fournir des conseils aux particuliers et aux moyennes entreprises sur les règles de sécurité des informations et de confidentialité. [ source ]

3.3.2 Départements supplémentaires

Le Département de la protection des fonctions nationales essentielles conseille et forme les opérateurs privés de sécurité physique. Il gère également le centre de formation à la sécurité nationale, qui délivre des certificats physiques et numériques sur divers sujets liés aux métiers de la sécurité. Les habilitations de sécurité « Top Secret » (TSC) du personnel de la communauté norvégienne du renseignement sont gérées par un comité de révision du même département. [ source , source ]

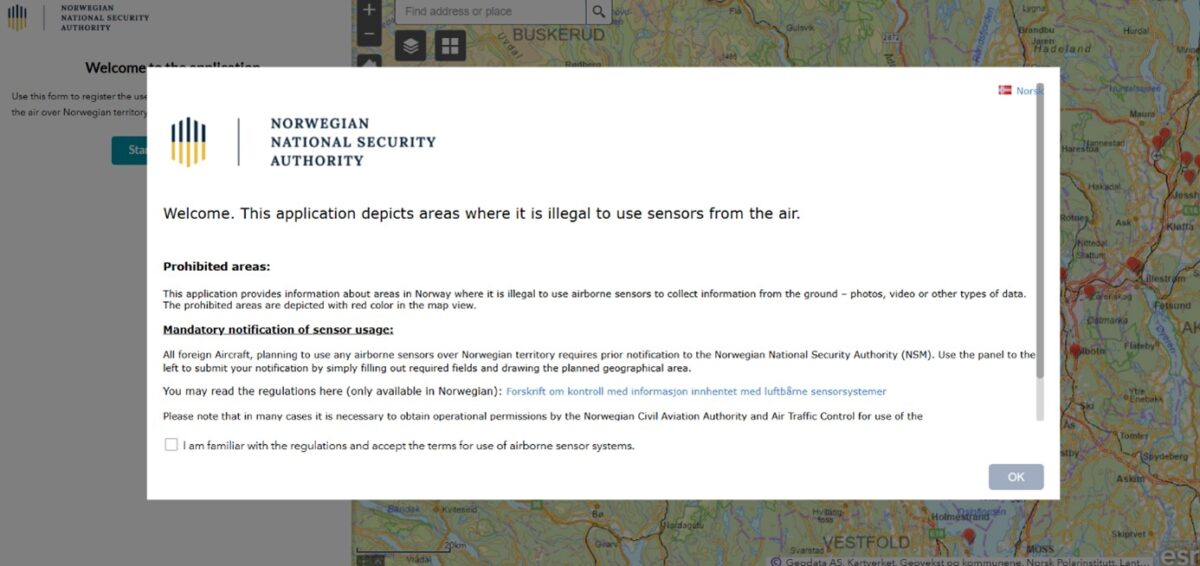

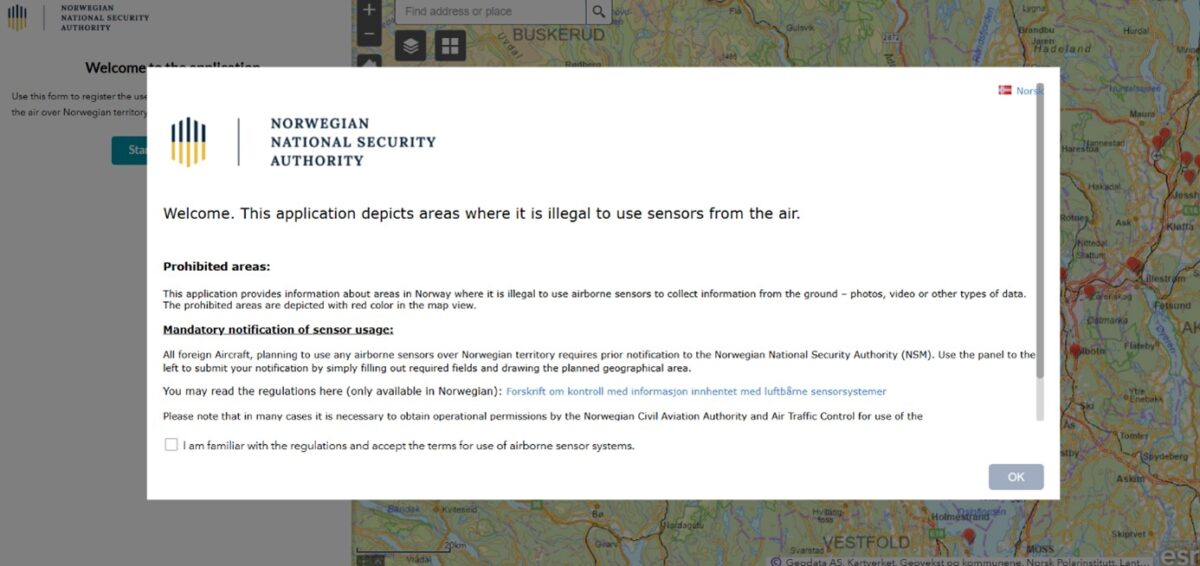

Le Département du Contrôle est chargé d’approuver les systèmes de sécurité des entreprises privées, conformément aux exigences de la Loi sur la sécurité. Il est également chargé de faire respecter les restrictions relatives à la photographie aérienne dans les zones sensibles et de contrôler les opérations de drones civils. Enfin, le Département de la Défense contre les menaces numériques avancées est spécialisé dans le développement de la cryptographie et le chiffrement des données en milieu domestique. [ source , source ]

4 Informations tactiques et opérationnelles

4.1 Opérations

L’Autorité nationale s’occupe principalement de missions de renseignement qui n’impliquent pas de présence au sol ni d’opérations sur le terrain. Cependant, le service de prévention peut déployer du personnel à titre officiel lorsque des inspections de chantier ou une surveillance réglementaire sont requises à l’intérieur des frontières nationales. Par exemple, si un avion étranger survole un lieu sensible comme une base militaire, l’agence peut exiger l’atterrissage de l’appareil afin de contrôler les informations collectées par ses systèmes de capteurs aéroportés. [ source ]

4.2 Objectif principal

Bien qu’il soit compétent en matière d’habilitations de sécurité gouvernementales et de gestion de la sécurité physique, le service de renseignement a pour mission principale d’agir comme principal rempart du pays contre les menaces numériques en combinant cyberdéfense basée sur le renseignement, surveillance réglementaire, coopération intersectorielle et orientations publiques. Il a également pour mission principale de servir de centre de coordination pour les autres agences gouvernementales impliquées dans la cybersécurité. [ source ]

5 Conclusion

L’Autorité nationale de sécurité est un pilier essentiel de la communauté du renseignement norvégienne, incarnant l’approche préventive du pays en matière de sécurité intérieure et de surveillance intérieure. Issue du renseignement d’origine électromagnétique en temps de guerre et évoluant au fil de réformes et de réorganisations successives, l’agence de cybersécurité est devenue une entité sophistiquée aux responsabilités multiples, notamment la sécurité des informations sensibles et la protection des infrastructures critiques, ainsi que le contrôle de sécurité et la surveillance réglementaire des entités gouvernementales et des entreprises privées.

Dotée d’un mandat complet – allant de l’octroi d’habilitations de sécurité et de l’application des réglementations de protection à la conduite d’actions de sensibilisation du public – l’agence se positionne comme un organe central de la défense nationale et de la sécurité civile. L’intégration du NorCER et du NorSIS au sein du service confirme également la position du NSM en tant qu’entité de commandement et de coordination au sein des départements de l’EOS chargés des questions de cybersécurité. Grâce à sa double tutelle par les ministères de la Justice et de la Défense, ainsi qu’à sa coopération intersectorielle avec les services de renseignement nationaux et étrangers, le NSM assure efficacement le lien entre les sphères civile et militaire de l’EOS.

par Pierre Andrès | Sep 5, 2025 | Moments d'histoire

Le Conseil consultatif du président sur le renseignement (PIAB)

Le Conseil consultatif présidentiel sur le renseignement (PIAB) est un organe consultatif du Bureau exécutif du Président des États-Unis (POTUS). Il s’agit d’un organe restreint, mais essentiel, chargé de guider le Président des États-Unis sur les activités de la communauté du renseignement américaine (USIC). Cela comprend la qualité des analyses, la structure, le contre-espionnage et d’autres aspects. Le PIAB peut collaborer avec la Commission permanente du renseignement de la Chambre des représentants (HPSCI) et la Commission spéciale du renseignement du Sénat (SSCI), après approbation du Président des États-Unis. Ces organes du Congrès supervisent les plans opérationnels et les activités quotidiennes des agences membres de l’USIC.

Le premier conseil consultatif du renseignement pour un commandant en chef des États-Unis a été fondé sous le président Eisenhower en janvier 1956. Depuis, tous les présidents (à l’exception du président Carter) ont eu un tel conseil. Le PIAB a accès à tous les rapports et données de renseignement du CI. Les informations accessibles au public ne reflètent pas les priorités du PIAB sous l’administration actuelle. Cependant, nous estimons que les appels lancés par les milieux universitaires américains en faveur de la création d’un dix-neuvième membre de l’USIC, une agence dédiée au renseignement de sources ouvertes, pourraient figurer parmi les questions à l’ordre du jour du PIAB. [ source ]

1 Historique et aperçu

1.1 PIAB : Historique et aperçu.

Le Conseil consultatif du président sur le renseignement supervise les directives et l’orientation internes de l’USIC et est habilité à examiner toutes les questions de politique générale au sein de la communauté. La Defense Intelligence Agency, le système des attachés de défense et la Direction des sciences et technologies de la CIA ont tous été créés à l’origine par des recommandations du PIAB adressées au président des États-Unis, finalisées par le Congrès.

Le Conseil de surveillance du renseignement (IOB) est un élément clé du PIAB. Il veille au respect par le CI de la Constitution et de toutes les lois, décrets et directives présidentielles applicables. Ce conseil est composé de quatre membres maximum du PIAB. L’IOB complète les missions de surveillance du DNI, des inspecteurs généraux et des conseillers juridiques généraux au sein de la communauté du renseignement. L’IOB a été créé par le président Ford à la suite du Comité Church.

1.2 Le premier PIAB.

Le président Eisenhower a créé le premier PIAB, appelé « Consultants sur les activités de renseignement extérieur », en janvier 1956. Tous les présidents américains après (et y compris) le président Kennedy ont eu un organe de surveillance des activités de renseignement américain au niveau de la Maison-Blanche. La seule exception est le président Carter. [ source ]

1.3 Rôles et missions du PIAB.

Le décret 13462, publié le 29 février 2008, a institué le PIAB du président George W. Bush. Ce dernier avait pour mission d’« évaluer la qualité, la quantité et l’adéquation de la collecte de renseignements, de leurs analyses et estimations, ainsi que du contre-espionnage et des autres activités de renseignement ; d’évaluer l’adéquation de la gestion, du personnel et de l’organisation des services de renseignement ; et d’examiner les performances de toutes les agences du gouvernement fédéral ». [ source , source , source , source , source , source ]

L’un des rapports les plus récents du PIAB, produit sous l’administration Biden, portait sur l’article controversé 702 de la loi sur la surveillance du renseignement étranger (FISA). Cette disposition autorise l’interception, approuvée par un tribunal, des appels téléphoniques provenant de l’étranger et destinés aux États-Unis. Les élus des deux bords politiques ont vivement débattu de cette activité. Ils expriment leurs inquiétudes quant aux libertés civiles et aux droits constitutionnels. Ce phénomène a commencé avec la divulgation publique non autorisée de programmes de collecte d’informations sensibles de la NSA et la défection d’Edward Snowden en Russie en 2013. Biden a signé la réautorisation du programme en avril 2024. [ source , source , source , source ]

Un autre exemple du rôle du PIAB est une évaluation de 2012. Dans cette évaluation, le Conseil a déterminé qu’après une décennie consacrée à la lutte contre le terrorisme suite aux attentats du 11 septembre, la CIA et le CICR s’étaient trop concentrés sur les opérations militaires tactiques et sur l’armée, au détriment du renseignement stratégique. [ source , source , source , source , source ]

1.4 Exemple d’ordre du jour de réunion

Un exemple de réunion du PFIAB datant de 1982 est présenté dans un programme publié par la CIA en 2007. Il inclut notamment la réunion du conseil avec le directeur et le directeur adjoint de la CIA. Le groupe s’est réuni pour recevoir des informations sur l’état des opérations des agents et la collecte d’attachés en URSS. Étaient également présents le chef de la division soviéto-est-européenne et un officier des opérations de la CIA dont l’identité n’a pas été révélée. Cette réunion reflète la gravité des questions examinées par le PIAB. [ source ]

1.5 PIAB soutient la rigueur analytique

Le rôle du PIAB dans la supervision de la politique interne et de la structure de gouvernance du CI s’étend jusqu’à garantir l’intégrité analytique des estimations nationales du renseignement (NIE). Le PIAB veille également à ce que les analyses des minorités soient annotées dans les produits du renseignement. [ source ]

1.6 Le PIAB en 2025.

Le président a annoncé la composition de son Conseil consultatif présidentiel sur le renseignement (PIAB) en février 2025. L’ancien député Nunes, qui préside actuellement le PIAB, a exprimé son enthousiasme pour la réforme des services de renseignement sous la présidence Trump. Ce nouveau PIAB est composé majoritairement de hauts dirigeants du secteur financier, d’anciens membres du Congrès et d’anciens élus politiques. [ source , source , source ]

Les membres du PIAB du président Trump comprennent actuellement :

- M. Devin Nunes (président du PIAB). L’ancien député Nunes a siégé au HPSCI pendant le premier mandat du président Trump.

- M. Scott Glabe a précédemment travaillé à l’America First Policy Institute. Il a également travaillé au sein du DHS pendant le premier mandat du président Trump. Il a également travaillé pour l’ancien député Nunes et a travaillé quelque temps pour le président G.W. Bush.

- Amaryllis Fox Kennedy a travaillé pour des entreprises de commerce électronique, dont Twitter, et pour la campagne présidentielle de Robert F. Kennedy pour 2024. Belle-fille de Kennedy, elle aurait été pressentie pour le poste de directrice adjointe de la CIA. C’était avant que des experts en sécurité nationale ne refassent surface sur son refus de soumettre son livre à l’approbation préalable à sa publication. Dans cet ouvrage révélateur de 2019, elle revient sur son bref passage à la CIA. Elle a également été accusée d’avoir manipulé les faits présentés dans son livre et d’avoir nourri des théories du complot. [ source , source , source , source , source ]

- M. Brad Robert Wenstrup, ancien membre du Congrès du 2e district de l’Ohio, est également un réserviste actuel de l’armée américaine avec le grade de colonel ; il a été déployé en Irak en tant que chirurgien de combat en 2005-2006.

- M. Wayne Berman a été conseiller principal en affaires gouvernementales mondiales chez Blackstone Financial. Il a également été conseiller principal de l’équipe de transition George H.W. Bush-Dick Cheney en 2001.

- M. Reince Priebus est l’ancien chef de cabinet du président Trump à la Maison-Blanche et ancien président du Comité national républicain. Il est également officier de réserve du renseignement naval.

- M. Robert O’Brien a précédemment été conseiller à la sécurité nationale du président Trump. Il a également été cofondateur et président d’American Global Strategies, LLC. Il est également ancien associé directeur du cabinet Larson O’Brien LLP.

- M. Joshua Lobel était membre du conseil consultatif de Red Cell Partners LLC. Ce cabinet est spécialisé dans les technologies, la santé, la cybersécurité et la sécurité nationale.

- M. Sander R. Gerber est l’ancien PDG de Hudson Bay Capital, une société d’investissement internationale. Cette société est un fonds spéculatif qui gérerait plus de dix milliards de dollars d’actifs.

- Mme Katie Miller a précédemment occupé les fonctions de directrice de la communication et d’attachée de presse de l’ancien vice-président Mike Pence. Elle a également collaboré avec Elon Musk.

- M. Jeremy Katz est membre du conseil consultatif du Center for a New American Security (CNAS). Il a également travaillé sous l’administration Bush et pour la société d’investissement internationale D1.

- M. Thomas Ollis Hicks, Jr. est le fondateur et président de Hicks Holdings, LLC, une société d’investissement basée à Dallas. M. Hicks était également l’ancien propriétaire des Texas Rangers, un club de baseball de ligue majeure. [ source ]

2 projets potentiels en 2025-2026

Le PIAB pourrait envisager d’explorer une question dans les années à venir, notamment le renseignement de sources ouvertes (OSINT). Bien que le débat persiste dans les milieux universitaires et professionnels du renseignement quant à savoir si l’OSINT doit être considéré comme une véritable discipline du renseignement, et malgré l’absence d’agence dédiée à ce domaine, des voix se sont élevées dans les secteurs privé et public pour demander la création d’un membre de l’USIC spécialisé dans l’OSINT. [ source , source , source , source , source ]

La dernière stratégie OSINT du Bureau du Directeur du Renseignement National (ODNI) envisage la création d’une nouvelle agence OSINT, tout en reconnaissant le rôle de son responsable fonctionnel dans la direction et l’orientation de l’organisation. La stratégie actuelle souligne également l’importance de coordonner l’acquisition et le partage de données open source, d’établir une gestion intégrée des collections open source et de fournir de nouvelles capacités OSINT, et de :

« développer la prochaine génération de main-d’œuvre et de savoir-faire OSINT. »

[ source , source , source ]

3 Conclusion

Le PIAB est un pilier des relations entre le Président des États-Unis et l’USIC. Sa mission est d’enquêter et de formuler des recommandations à la Maison-Blanche sur les questions touchant la communauté du renseignement. Depuis sa création en janvier 1956, le PIAB a traité certaines des questions de sécurité nationale les plus complexes et les plus difficiles auxquelles les États-Unis aient été confrontés. Les travaux du PIAB sont rarement portés à la connaissance du public avant qu’il ne formule une recommandation au Président ou qu’une recommandation approuvée ne soit soumise au Congrès. Les discussions récentes au Congrès et dans les milieux universitaires américains concernant la création d’une agence spécialisée dans l’OSINT sont un sujet qui pourrait retenir l’attention du PIAB actuel dans les années à venir.

* Lectures supplémentaires : Pour un aperçu unique du PIAB jusqu’au début des années 2000, consultez le recueil d’essais multi-auteurs édité par Glenn P. Hastedt, Controlling Intelligence (Routledge, 2004), qui fait partie de la célèbre série Studies in Intelligence.

[ Source ]

[ Source ]