par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

Réponse aux menaces djihadistes décentralisées et fondées sur le récit

Implications politiques et stratégiques

31 décembre 2025

Cette évaluation, axée sur les politiques publiques, repose sur une analyse du domaine cognitif d’une publication médiatique djihadiste attribuée à l’écosystème médiatique d’AQPA, à partir de sources primaires. Elle traduit les résultats de cette analyse en considérations stratégiques pour la politique de lutte contre le terrorisme, la sécurité et la communication stratégique.

Analyse des domaines cognitifs associés :

« De Gaza à Sydney : la mondialisation du djihad cognitif par Al-Qaïda. Incitation, soutien aux acteurs isolés et communication stratégique dans un récent communiqué de presse d’AQPA ».

L’analyse complète est disponible ici :

Cadrage stratégique des problèmes

Le contexte actuel de la menace djihadiste est de plus en plus marqué par une violence instrumentalisée par le récit , où les acteurs extrémistes privilégient l’influence psychologique, la légitimation morale et la dynamique d’imitation au détriment du contrôle opérationnel direct. Ce modèle permet aux écosystèmes militants de conserver leur impact malgré la pression constante exercée sur leurs infrastructures organisationnelles et logistiques.

Le principal défi pour les décideurs politiques n’est donc pas seulement de prévenir les attaques, mais aussi de perturber les conditions cognitives qui rendent la violence décentralisée viable et attrayante .

Implications pour la politique de lutte contre le terrorisme

Les dispositifs antiterroristes qui privilégient la détection des complots organisés, des déplacements, du financement et des structures de commandement hiérarchiques demeurent nécessaires, mais insuffisants. Lorsque la violence ne requiert plus d’affiliation, de filières de formation ni de direction extérieure, les politiques doivent s’adapter en conséquence.

Cela nécessite d’intégrer l’analyse du domaine cognitif comme une composante permanente de la posture antiterroriste, de traiter les productions médiatiques extrémistes comme des facilitateurs comportementaux plutôt que comme une propagande périphérique, et de privilégier l’identification précoce des dynamiques d’émulation plutôt que la certitude de l’attribution.

Implications pour la sécurité de protection

Les approches de sécurité préventives doivent évoluer des modèles statiques et axés sur un site vers une prévention basée sur la détection des schémas . La vulnérabilité réside de plus en plus dans la prévisibilité comportementale et temporelle plutôt que dans la seule géographie.

Les mesures d’atténuation efficaces devraient viser à réduire l’exposition symbolique lors d’événements et de rituels prévisibles, à adapter la présence sécuritaire pour éviter de renforcer les discours alarmistes et à maintenir une coordination étroite avec les acteurs communautaires afin d’équilibrer protection et retour à la normale.

Implications pour la communication stratégique

Les discours affirmant l’inévitabilité et l’inutilité des mesures de sécurité sont au cœur du modèle de menace et exigent une réponse réfléchie. La communication stratégique doit éviter d’amplifier les messages extrémistes par une approche réactive, tout en renforçant clairement la résilience institutionnelle et les capacités de prévention.

Le silence comme la sur-sécurité risquent de conforter le discours de l’adversaire. Une communication crédible et mesurée est donc un élément essentiel de la stratégie d’atténuation.

Ce qu’il ne faut pas faire

Les réponses politiques doivent éviter de présenter la menace exclusivement à travers des étiquettes organisationnelles, d’assimiler l’absence de complots complexes à un faible risque, ou de s’appuyer sur des mesures de sécurité très visibles qui renforcent par inadvertance la perception d’une menace omniprésente.

Compromis stratégiques

Pour lutter contre la violence décentralisée et instrumentalisée, il faut accepter une part d’incertitude et résister aux pressions en faveur de réassurances purement symboliques. Le compromis réside entre une démonstration de force sécuritaire et une réduction concrète des risques . L’efficacité à long terme repose sur la priorité accordée à cette dernière, même si elle est politiquement moins tangible.

Leçons stratégiques

Le centre de gravité s’est déplacé.

Le terrain décisif n’est plus seulement opérationnel, il est aussi cognitif.

Les politiques qui n’intègrent pas ce changement resteront structurellement réactives.

par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

Une année d’attentats terroristes de l’État islamique : résilience sans résurgence

Violences fréquentes, faible rentabilité stratégique et consolidation de l’Afrique comme principal théâtre d’opérations du mouvement.

4 janvier 2026

Résumé exécutif

Ce rapport analyse l’activité militaire de l’État islamique (EI) en 2025, sur la base de l’infographie annuelle publiée par l’agence Amaq, l’organe de presse officiel de l’organisation.

La source représente du matériel primaire djihadiste, provenant de canaux internes de rapports opérationnels, traditionnellement utilisés par l’EI pour surveiller et coordonner l’activité de ses wilayas.

L’analyse met en évidence une forte résilience opérationnelle et une persistance mondiale de la violence, en l’absence de tout indicateur crédible de renaissance stratégique ou de reconstitution d’une entité étatique calquée sur le « Califat » 2014-2019.

Jugements clés

- L’État islamique n’est pas en train de renaître stratégiquement en 2025, mais il fait preuve d’une remarquable capacité de survie et d’adaptation dans des contextes de fragilité étatique.

- L’Afrique représente le principal centre de gravité opérationnel et meurtrier de l’organisation, surpassant régulièrement le Moyen-Orient et l’Asie en termes de victimes et d’impact déstabilisateur.

- Le nombre élevé d’attaques (1218) ne se traduit pas par des gains territoriaux, politiques ou stratégiques, confirmant une dynamique de violence à haute fréquence mais à faible retour stratégique.

- La structure de l’EI est aujourd’hui radicalement décentralisée : les wilayats fonctionnent avec une large autonomie tactique, tandis que le « centre » sert principalement de plateforme idéologique, médiatique et méthodologique.

- Le ciblage est principalement opportuniste et asymétrique, axé sur les forces de sécurité locales, les civils et les infrastructures faiblement protégées, avec pour fonction principale l’attrition et la déstabilisation.

Fiabilité et limitations de la source

Nature de la source

Source djihadiste primaire, interne à l’organisation, utilisée par l’EI comme outil pour :

- rapports internes

- propagande extérieure

- compétition intra-djihadiste

Évaluation de la fiabilité

Les chiffres relatifs au nombre d’attaques sont généralement fiables. Les chiffres concernant les décès et les blessés ont tendance à être surestimés, notamment en ce qui concerne :

- forces de sécurité

- officiers et commandants.

➡️ Les systèmes d’information exagèrent l’impact, mais inventent rarement des opérations.

Méthodologie

- Traduction intégrale et contextualisée de l’infographie Amaq (langue arabe).

- Analyse quantitative descriptive des données déclarées.

- Approche critique de la propagande, distinguant :

- production opérationnelle réelle

- cadrage idéologique et symbolique

Le rapport ne considère pas les données des systèmes d’information comme la vérité absolue, mais comme un indicateur fiable des activités opérationnelles et des priorités, si elles sont correctement interprétées.

Implications analytiques

La menace que représente l’État islamique en 2025 est chronique, et non existentielle.

Le plus grand risque n’est pas le retour du califat, mais :

la normalisation de la violence djihadiste

l’érosion progressive des états fragiles

Les stratégies antiterroristes axées exclusivement sur la neutralisation des dirigeants sont insuffisantes sans interventions structurelles au niveau de la gouvernance et de la sécurité locales.

Traduction intégrale de l’infographie

Source : Agence Amaq – Infographie

Date de publication : 3 janvier 2026

Titre : « Conséquences des attaques perpétrées par les combattants de l’État islamique au cours de l’année grégorienne 2025 »

Activité globale

- 1218 attaques

- 5 745 morts et blessés

- dont 83 officiers, commandants et figures de commandement.

C’est là une caractéristique classique de la propagande de l’EI : elle sert à démontrer la « qualité » en plus de la quantité.

Types d’attaques

Répartition des 1218 attaques :

- 480 – Assaut et affrontement

- 260 – Explosions / engins explosifs

- 77 – Embuscade

- 36 – Assassinats ciblés

- 11 – Suicide et infiltration

- 354 – Autres (conteneur élastique : raids nocturnes, attaques éclair).

Destruction et sabotage

Brûlant:

- Maison 3018

- 108 site militaire

- 39 églises

Les données sur les églises relèvent de la propagande symbolique : elles servent à renforcer le discours anti-chrétien et anti-« croisade ».

Véhicules concernés

- 81 véhicules civils

- 482 véhicules militaires détruits ou endommagés :

- 258 véhicules 4×4

- 118 véhicules blindés

- 106 autres véhicules militaires.

Répartition géographique des attaques

(Le nombre d’opérations est indiqué en jaune et les décès/blessés en rouge)

Afrique (épicentre opérationnel) :

- Somalie : 176

- Nigéria : 368

- Mozambique : 174

- Niger : 43

- Burkina Faso : 14

- République démocratique du Congo : 221

- Cameroun : 22

- Mali : 9

- Ouganda : 3

L’Afrique est clairement le centre de gravité mondial de l’État islamique en 2025.

Moyen-Orient et Asie :

- Syrie : 136

- Irak : 16

- Afghanistan : 13

- Pakistan : 16

Zones touchées ne relevant pas des provinces officielles :

Analyse stratégique : continuité sans escalade

L’analyse globale de l’activité de l’État islamique en 2025 ne confirme en rien l’hypothèse d’une renaissance stratégique de l’organisation, mais met plutôt en lumière une dynamique de continuité caractérisée par une forte résilience, une faible sophistication tactique et une remarquable capacité d’adaptation aux contextes locaux. Le nombre élevé d’attaques revendiquées, mis en perspective avec l’absence de progrès territoriaux, de structures de gouvernance ou de contrôle durable de la population, confirme que l’EI n’opère plus comme un acteur proto-étatique, mais plutôt comme un vaste réseau d’insurrections régionales de faible intensité. Cette configuration est le fruit direct d’un processus de décentralisation désormais structurel, dans lequel les wilayas, notamment en Afrique, jouissent d’une large autonomie opérationnelle et décisionnelle, tandis que le « noyau » de l’État islamique remplit une fonction essentiellement logistique, idéologique et méthodologique, sans contrôle managérial effectif sur les opérations sur le terrain. Dans ce cadre, le « Califat » survit non pas comme une entité politico-territoriale, mais comme une marque idéologique et comme un ensemble de pratiques opérationnelles qui peuvent être reproduites dans des contextes de fragilité étatique.

Le schéma de ciblage observé en 2025 conforte cette analyse. Les civils continuent de représenter la part prépondérante des victimes, tandis que les forces de sécurité locales constituent la cible principale des opérations, conformément à une stratégie d’usure visant à affaiblir la capacité de coercition de l’État plutôt qu’à obtenir des résultats militaires décisifs. Les attaques contre des cibles symboliques, notamment les édifices religieux et les personnalités, servent avant tout une fonction de propagande et de communication, plutôt qu’une stratégie cohérente. Globalement, l’organisation ne recherche ni la victoire militaire ni la reconstitution d’un État, mais vise à instaurer l’ingouvernabilité, à éroder progressivement les institutions étatiques et à délégitimer les autorités locales, en exploitant les conflits non résolus, les vides de pouvoir et les faiblesses structurelles de la gouvernance.

Les implications analytiques de ce cadre sont pertinentes. La menace que représente l’État islamique en 2025 doit être considérée comme chronique plutôt qu’existentielle : le principal risque n’est pas le retour du califat, mais la normalisation de la violence djihadiste comme composante structurelle de nombreux théâtres de crise, notamment en Afrique. En l’absence d’interventions ciblées visant à renforcer la gouvernance, la sécurité locale et la résilience institutionnelle des États fragiles, les stratégies antiterroristes axées exclusivement sur l’élimination des dirigeants apparaissent insuffisantes et incapables d’influer sur les conditions qui permettent à l’EI de survivre et de s’adapter à long terme.

Implications politiques

Les données empiriques relatives aux activités de l’État islamique en 2025 soulignent la nécessité d’un réalignement des politiques de lutte contre le terrorisme djihadiste. Les approches conçues pour contrer un proto-État ou une organisation hiérarchiquement centralisée s’avèrent de plus en plus inadaptées face à un acteur fragmenté et adaptable, ancré dans des contextes de fragilité chronique. En particulier, les stratégies fondées principalement sur l’élimination des dirigeants, bien que présentant un intérêt tactique à court terme, révèlent des limites structurelles à moyen et long terme, car elles n’influent pas sur les dynamiques locales qui permettent aux wilayas de se régénérer et d’opérer avec une large autonomie.

Dans ce contexte, les politiques de sécurité devraient, en priorité, s’attacher à renforcer les capacités des États locaux, notamment en matière de sécurité territoriale, d’administration civile et de justice, afin de réduire les vides de pouvoir qui constituent le principal facteur de résilience des djihadistes. Sur les théâtres d’opérations africains, où l’État islamique a consolidé son centre de gravité opérationnel, l’absence de gouvernance efficace et la faiblesse des forces de sécurité locales sont des facteurs plus déterminants que la capacité militaire de l’organisation elle-même. Les interventions exclusivement militaires, sans mesures de stabilisation structurelle ni de développement institutionnel, risquent donc de contenir temporairement la violence sans s’attaquer à ses causes profondes.

En définitive, l’analyse souligne la nécessité de dépasser une vision de la menace de l’EI en termes d’urgence ou d’enjeu existentiel. Le défi posé par l’État islamique en 2025 n’est pas celui d’un retour soudain du califat, mais celui d’une violence persistante, de faible intensité et géographiquement étendue, susceptible d’éroder progressivement les États fragiles et de compromettre tout processus de stabilisation à long terme. Les politiques de lutte doivent donc intégrer des instruments de sécurité, de gouvernance et de résilience sociale, en admettant que le confinement, plutôt que l’éradication rapide, constitue l’objectif réaliste à court et moyen terme.

Conclusions

En 2025, l’État islamique ne conquiert plus de territoires ni ne gouverne de populations, mais survit en exploitant les vides de pouvoir, les conflits non résolus et la faiblesse des institutions. Sa capacité de persistance ne repose ni sur une force stratégique renouvelée ni sur une sophistication militaire avancée, mais sur une combinaison de résilience opérationnelle, d’adaptation locale et de fragmentation géographique. L’organisation a définitivement abandonné sa dimension proto-étatique pour se transformer en une constellation d’insurrections régionales, capables d’infliger une violence continue sans assumer le fardeau du contrôle territorial ni de la gouvernance.

Dans cette perspective, interpréter l’activité de l’État islamique comme le prélude à une nouvelle expansion du califat constitue une erreur d’analyse susceptible de fausser les réponses politiques et sécuritaires. La menace la plus concrète n’est pas le retour d’une entité étatique djihadiste, mais la normalisation progressive de la violence comme outil de déstabilisation chronique dans des contextes déjà fragiles. Tant que ces contextes offriront une marge de manœuvre, l’État islamique n’aura pas besoin de gagner pour survivre : il lui suffira de continuer d’exister.

par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

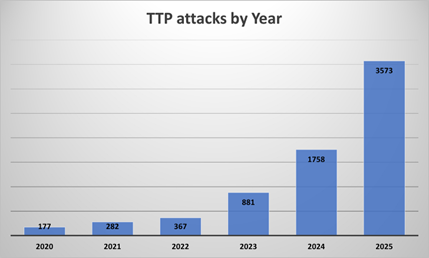

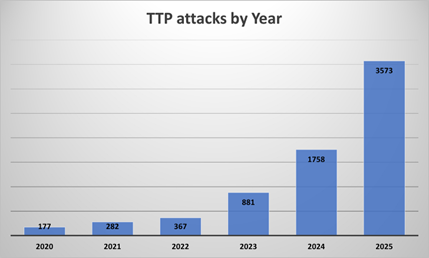

Une année d’attentats terroristes du TTP

Escalade opérationnelle, enracinement territorial et persistance d’une insurrection djihadiste nationale au Pakistan (2025)

4 janvier 2026

Résumé exécutif

Ce rapport analyse l’activité militaire du Tehrik-e-Taliban Pakistan (TTP) en 2025, à partir de l’infographie annuelle publiée par Umar Media, organe de presse officiel de l’organisation. La source est constituée de documents djihadistes de première main, provenant de canaux de communication opérationnels internes, utilisés par le TTP à des fins de propagande ainsi que comme outil de communication et de coordination internes.

L’analyse met en lumière une nette escalade opérationnelle, distincte tant quantitativement que qualitativement des dynamiques observées au sein d’autres organisations djihadistes transnationales. En 2025, le TTP fait preuve non seulement de résilience, mais confirme son statut d’insurrection armée territoriale, enracinée dans des zones spécifiques du nord-ouest du Pakistan et capable de maintenir un rythme opérationnel élevé et soutenu. Le volume des opérations, leur répartition géographique et la nature des objectifs indiquent une stratégie d’usure cohérente de l’État pakistanais, plutôt qu’une campagne de terrorisme aveugle.

Jugements clés

- En 2025, le TTP est engagé dans une insurrection armée de grande ampleur, et non plus dans une simple campagne terroriste épisodique.

- Le nombre élevé d’opérations revendiquées (3573) indique une capacité opérationnelle soutenue, incompatible avec une structure clandestine résiduelle.

- Les zones tribales et le Khyber Pakhtunkhwa constituent le centre opérationnel de l’organisation, confirmant une forte continuité territoriale et sociale.

- Le TTP privilégie les tactiques d’attrition de faible et moyenne intensité, avec un recours intensif aux tireurs d’élite, à la guérilla et au sabotage des capacités de surveillance et de mobilité de l’État.

- La dimension suicidaire est marginale, ce qui témoigne d’une doctrine opérationnelle pragmatique orientée vers la pérennité du conflit à long terme.

Méthodologie

L’analyse repose sur une traduction intégrale et contextualisée de l’infographie annuelle publiée par Umar Media pour 2025 (1446-1447 AH). Les données recueillies ont fait l’objet d’une analyse quantitative descriptive et d’une évaluation qualitative, visant à identifier les modes de fonctionnement, les priorités stratégiques et les dynamiques territoriales.

Le rapport adopte une approche critique de la propagande djihadiste, en établissant une distinction entre :

- activités opérationnelles effectivement déclarées, généralement fiables dans leur occurrence ;

- les évaluations d’impact, notamment concernant le nombre de victimes, sont sujettes à surestimation.

Les données sont interprétées comme des indicateurs de tendance, et non comme des mesures définitives et ponctuelles.

Fiabilité et limites de la source

Fiabilité

- Les chiffres relatifs au nombre d’opérations sont considérés comme globalement fiables.

- Les chiffres relatifs aux décès et aux blessures sont probablement gonflés, conformément aux pratiques de communication établies des TTP.

En résumé, TTP met l’accent sur l’efficacité, mais invente rarement de nouvelles activités.

Limites

- Absence de vérification systématique et indépendante pour chaque événement.

- Il est possible que les opérations ayant échoué ou ayant eu un faible impact soient sous-représentées.

- Le cadrage est intentionnellement orienté de manière à présenter le TTP comme un acteur légitime de la résistance armée.

Implications analytiques préliminaires

Le tableau qui se dessine à partir de 2025 suggère que la menace posée par le TTP ne doit pas être interprétée comme un problème exclusivement sécuritaire ou d’urgence, mais comme un défi structurel à la souveraineté et au contrôle territorial de l’État pakistanais. Contrairement aux organisations djihadistes plus fragmentées et transnationales, le TTP opère dans un contexte national défini, exploitant les fractures historiques, la faiblesse de la gouvernance et les dynamiques centre-périphérie non résolues.

Conclusion

En 2025, le Tehrik-e-Taliban Pakistan n’est ni un acteur en déclin ni un phénomène résiduel. Il s’agit d’une insurrection armée solidement implantée territorialement, capable de soutenir un conflit prolongé contre l’État pakistanais, tant que les conditions structurelles qui alimentent ses opérations demeurent inchangées.

Traduction intégrale de l’infographie TTP

Source : Umar Media (organe officiel du TTP)

Titre original : « Rapport opérationnel annuel complet du Tehreek Taliban Pakistan pour l’année 2025 (1446-1447 AH) ».

Activité globale

- 3573 attaques

- 7 299 morts et blessés :

– 3481 morts

– 3818 blessés

– 196 capturés

Chiffre gonflé, mais ordre de grandeur plausible par rapport à l’intensité opérationnelle réelle.

Opérations mensuelles :

- Janvier : 119

- Février : 147

- Mars : 260

- Avril : 216

- Mai : 327

- Juin : 307

- Juillet : 360

- Août : 556 (pic annuel)

- Septembre : 359

- Octobre : 349

- Novembre : 302

- Décembre : 271

Une nette tendance à l’aggravation saisonnière s’observe, avec une intensité maximale en été.

Domaines d’activité :

Sindh :

- Karachi : 10

- Naushero Feroze : 1

Punjab :

- Sud du Pendjab : 36

- Nord du Pendjab : 1

Baloutchistan :

- Makran : 14

- Pishin : 12

- Quetta : 5

- Zhob : 4

- Qila Saifullah : 3

- Qalat : 3

Khyber Pakhtunkhwa

- Chitral : 244

- Réservoir : 242

- Bannu : 199

- DI Khan : 198

- Lakki Marwat : 117

- Dir inférieur : 54

- Peshawar : 53

- Direction supérieure : 13

- Swat : 12

- Swabi : 10

- Karak : 18

- Kohat : 10

- Mardan : 9

- Malakand : 8

- Shangla : 7

- Buner : 3

- Hazara : 1

Zones tribales (ex-FATA) :

- Sud-Waziristan : 819

- Waziristan du Nord : 588

- Khyber : 381

- Bajaur : 293

- Kurram : 105

- Mohmand : 56

- Orakzai : 38

- Gilgit-Baltistan : 6

Les zones tribales demeurent le centre de gravité absolu de l’insurrection du TTP.

Types d’opérations

- Attaques de tireurs d’élite et laser : 1280

- Opérations de guérilla : 950

- Embuscades : 336

- Attaques à la grenade à main / engins explosifs improvisés : 301

- Opérations d’assaut : 260

- Opérations ciblées : 174

- Opérations de représailles : 157

- Attaques de missiles : 110

- Attaques suicides (Istishhadi) : 5

Institutions concernées (lettéralement : « istituzioni colpite/impattate ») :

- Armée

- FC (Frontier Corps)

- Police

- IA / PC

* L’acronyme IA/PC dans ce type de graphiques TTP est normalement compris comme Agences de renseignement/Comité de paix (appareil d’information et comités/structures pro-gouvernementaux locaux employés pour le contrôle social et la médiation/cooptation tribale).

La répartition des « institutions affectées » révèle une nette priorité anti-étatique : l’Armée (3 867) et le Corps des frontières (1 899) constituent les cibles les plus fréquemment mentionnées, suivies de la Police (1 405) et, dans une moindre mesure, des structures et appareils d’information progouvernementaux locaux (IA/PC, 201). Bien qu’il s’agisse d’un indicateur de propagande imparfaitement défini (et ne correspondant pas au nombre total d’opérations), sa répartition relative conforte l’interprétation du TTP comme un acteur insurrectionnel visant à éroder les capacités de coercition et de contrôle territorial de l’État.

Types d’opérations :

- Drones / Vidéosurveillance / Caméras : 607

- Véhicules / wagons / motos : 457

- Infrastructures d’eau et d’électricité : 92

- Bâtiments militaires : 83

- Systèmes de communication : 29

- Armes diverses : 14

- Stockage des aliments : 3

- Dépôts d’armes : 2

Accent mis sur les capacités de surveillance et la mobilité des États.

Matériel saisi :

- Fusils : 204

- Véhicules : 25

- Pistolets : 14

- Drones : 10

- Jumelles : 9

- Motos : 7

- Mitrailleuses : 6

- Dispositifs de communication : 12

- Lance-mortiers / Roquettes : 107

- Grandes quantités de munitions et de matériel militaire.

Analyse stratégique

Continuité et escalade réelle

L’activité du Tehrik-e-Taliban Pakistan en 2025 ne saurait se réduire à une simple démonstration de résilience organisationnelle. Le volume total d’opérations revendiquées, soit 3 573 événements, est incompatible avec une simple capacité de survie clandestine et révèle plutôt l’existence d’une insurrection armée active et de haute intensité. La continuité temporelle des opérations, réparties de manière relativement uniforme tout au long de l’année avec des pics saisonniers bien définis, renforce l’hypothèse d’une capacité soutenue de planification, de coordination et de régénération opérationnelle. Il ne s’agit donc pas d’un terrorisme épisodique ou opportuniste, mais bien d’une forme de guerre irrégulière prolongée, menée pour maintenir une pression constante sur les forces étatiques et contester le contrôle territorial à moyen et long terme.

Centralisation territoriale, et non fragmentation

Sur le plan spatial, le modèle opérationnel du TTP diffère nettement de celui des organisations djihadistes transnationales fragmentées. Son activité en 2025 témoigne d’un fort ancrage territorial et d’une continuité géographique marquée, avec un noyau opérationnel clairement identifiable dans la province de Khyber Pakhtunkhwa et les anciennes zones tribales (anciennement FATA). La concentration des opérations dans ces régions suggère l’existence de réseaux locaux consolidés, profondément enracinés dans le tissu social et capables d’exploiter les dynamiques tribales, les failles de la gouvernance et les limites structurelles du contrôle étatique. Le TTP n’apparaît donc pas comme un vaste réseau mondial, mais comme une insurrection nationale à forte composante locale, capable d’opérer de manière cohérente au sein d’un espace géographique relativement restreint, mais stratégiquement crucial.

Doctrine opérationnelle : Attrition systémique

La répartition des types d’attaques revendiquées en 2025 révèle une doctrine opérationnelle clairement orientée vers l’affaiblissement systémique de l’État. La prédominance des attaques de tireurs d’élite, des opérations de guérilla et du sabotage technologique contre les drones, les systèmes de vidéosurveillance et les infrastructures de contrôle témoigne d’une stratégie visant à éroder progressivement les capacités opérationnelles et de surveillance des forces étatiques. Cette approche privilégie la pérennité du conflit et la réduction graduelle de l’efficacité de l’État, plutôt que la recherche d’effets spectaculaires ou de chocs terroristes. Dans ce contexte, le nombre extrêmement limité d’attentats-suicides, seulement cinq sur l’ensemble de l’année, revêt une importance analytique significative : le TTP ne s’appuie pas sur le martyre comme principal outil de légitimité ou d’impact, mais sur une violence répétée et calculée servant à maintenir la pression insurrectionnelle.

Cibler : l’État, et non la société

L’analyse des cibles confirme la nature insurrectionnelle de l’organisation. Elle se concentre clairement sur les institutions étatiques et les appareils de coercition, notamment l’armée, le Corps des frontières et la police, ainsi que sur l’infrastructure qui soutient le contrôle territorial et la capacité d’intervention de l’État. La ventilation des institutions ciblées par l’organisation met en évidence une priorité constante accordée aux forces armées et de sécurité, renforçant l’image du TTP comme un acteur engagé dans un conflit direct avec l’État plutôt que comme un groupe menant une campagne de violence aveugle contre la société civile.

Implications analytiques

En 2025, la menace posée par le TTP doit être perçue comme aiguë et territorialement circonscrite, et non comme diffuse et chronique à l’instar de celle que représentent d’autres organisations djihadistes transnationales. Le Pakistan est confronté à un conflit interne de faible à moyenne intensité, et non à un simple problème d’ordre public ou de sécurité ponctuel. Dans ce contexte, les approches fondées exclusivement sur des opérations cinétiques et l’élimination des dirigeants apparaissent structurellement insuffisantes, car elles ne s’attaquent pas aux conditions qui permettent à l’insurrection de se régénérer. En l’absence d’un contrôle territorial stable, d’une gouvernance renforcée dans les zones tribales et d’une réforme plus large des relations centre-périphérie, le Tehrik-e-Taliban Pakistan est voué à poursuivre ses activités et à s’adapter, malgré les pertes infligées par ses forces de sécurité.

Conclusion et implications stratégiques

Une analyse des activités du Tehrik-e-Taliban Pakistan en 2025 montre clairement que cette organisation ne peut être considérée comme un acteur djihadiste résiduel ni comme une menace épisodique uniquement imputable à la dynamique terroriste. Le TTP est une insurrection armée territoriale, enracinée dans des régions spécifiques du nord-ouest du Pakistan et capable de soutenir un conflit prolongé grâce à un modèle opérationnel pragmatique et adaptable, axé sur l’affaiblissement de l’État. Sa force ne réside pas dans sa capacité à produire des chocs spectaculaires ni à mobiliser un consensus idéologique de masse, mais plutôt dans sa combinaison de continuité géographique, de présence locale et d’exploitation systématique des faiblesses structurelles de la gouvernance étatique.

D’un point de vue stratégique, cela signifie que la menace du TTP est vouée à persister tant que le conflit restera cantonné au niveau essentiellement militaire. Les opérations cinétiques et les campagnes d’élimination des dirigeants, bien qu’elles produisent des résultats tactiques à court terme, n’ont pas démontré d’impact durable sur la capacité de l’organisation à se régénérer et à maintenir le contrôle de facto de portions de territoire. Au contraire, la pression militaire non accompagnée d’une consolidation institutionnelle tend à renforcer la dynamique insurrectionnelle, alimentant des cycles de violence que le TTP est structurellement préparé à perpétuer.

Au niveau politique, la nécessité d’une approche intégrée reconnaissant la nature interne et territoriale du conflit s’impose. Le renforcement du contrôle de l’État dans les zones tribales et le Khyber Pakhtunkhwa ne saurait se limiter à la présence des forces de sécurité ; il doit impérativement inclure des investissements crédibles dans la gouvernance locale, l’administration civile, la justice et les services essentiels, afin de réduire l’espace politique et social propice à l’insurrection. En l’absence d’un rééquilibrage des relations centre-périphérie et d’une véritable intégration des périphéries tribales à l’État pakistanais, le TTP continuera de se présenter comme une alternative armée, même sous forte pression militaire.

Enfin, du point de vue de la sécurité régionale, la persistance du TTP constitue un facteur d’instabilité structurelle qui dépasse le cadre du terrorisme djihadiste traditionnel. La capacité de cette organisation à maintenir une insurrection de faible et moyenne intensité signifie que le principal risque n’est pas une escalade rapide vers une prise de pouvoir, mais plutôt une normalisation durable du conflit. Dans ce contexte, l’objectif réaliste des politiques antiterroristes n’est pas la défaite rapide de l’organisation, mais plutôt la réduction progressive de son importance stratégique par le renforcement de l’État, et non la simple élimination de ses combattants.

par Pierre Andrès | Sep 5, 2025 | Actualités organisation AICS-SR, Moments d'histoire

Au cœur de l’armée secrète afghane de la CIA

Les unités zéro ont servi aux côtés des Américains, les aidant à combattre, puis à évacuer. Aujourd’hui, elles sont confrontées à l’incertitude alors qu’elles entament leur nouvelle vie aux États-Unis.

Il était presque minuit en février 2021 lorsque l’équipe de Nasir Andar a localisé la maison du kamikaze derrière un commissariat de police à Jalalabad, une ville de l’est de l’Afghanistan . Ils se sont approchés du portail et ont appelé le reste de la force d’assaut, qui a ensuite encerclé la cible et l’a capturée.

Andar ordonna à un soldat afghan de grimper à une échelle et d’appeler la cible à se rendre. La maison se trouvait en zone urbaine, et un échange de tirs ou un attentat suicide aurait fait des victimes civiles. Alors que le soldat remontait, Andar remarqua un nouveau soldat de son équipe, debout devant le portail.

Ce n’est pas un endroit où vous voulez être juste avant une agression.

Andar, petit mais trapu, aux cheveux noirs et hirsutes, courut vers le soldat et lui dit de se mettre à côté du mur au cas où les terroristes ouvriraient le feu à travers la porte. Ils firent tous deux quelques pas pour se mettre à couvert. Soudain, le soldat qui avait atteint le sommet de l’échelle cria : « Quelqu’un sort. Ils vont ouvrir la porte ! »

Andar leva les yeux au moment où l’homme qui se dirigeait vers la porte déclencha une explosion. L’explosion projeta Andar dans les airs, qui atterrit en tas. Sonné par l’explosion, Andar savait qu’il était vivant grâce aux cris et aux coups de feu. Mais il ne sentait plus ses jambes.

Il se tapota les cuisses et les tibias pour s’assurer que ses deux jambes étaient toujours attachées et s’essuya les yeux. Le sang coulait des blessures causées par les éclats d’obus aux épaules et au visage. Il fléchit la main gauche, mais ne pouvait bouger la droite. Tout autour de lui, les soldats de l’Unité Zéro et leurs conseillers de la CIA échangeaient des coups de feu avec les terroristes. Andar était pris entre deux feux. Poussant son fusil devant lui, il rampa pour se mettre à couvert. Il parcourut une vingtaine de mètres dans une clairière avant de s’effondrer.

« C’est le dernier moment », se souvient-il avoir pensé avant de s’évanouir. « Je n’y arriverai pas. »

Andar, qui a grandi dans la province de Ghazni, travaillait pour l’armée américaine depuis l’âge de 18 ans, soit une quinzaine d’années. Son équipe faisait partie d’une unité paramilitaire secrète afghane dirigée par la CIA, appelée Unités Zéro en raison de leur numérotation (01, 02, etc.).

Aucune autre unité afghane sur le champ de bataille ne possédait le même entraînement ni le même équipement que les Unités Zéro. Formées par des soldats américains des forces spéciales, elles constituaient l’armée secrète de la CIA, menant certaines des missions les plus dangereuses de la guerre contre les chefs d’Al-Qaïda et de l’EI qui complotaient pour attaquer les États-Unis, selon des responsables de la CIA ayant servi au sein de ces unités. Souvent, des membres du Commandement des opérations spéciales interarmées, dont la SEAL Team Six, participaient à la mission pour ordonner des frappes aériennes, mais l’essentiel des combats était mené par des soldats afghans dirigés par des officiers de la branche terrestre de la CIA.

Andar était membre du groupe secret afghan appelé Zero Units.Avec l’aimable autorisation de Nasir Andar

Andar gravit les échelons, devint commandant et fut finalement muté au complexe de l’Unité Zéro de la CIA à Jalalabad, où il effectua des missions de renseignement. C’est ainsi qu’il fut blessé par un kamikaze ce jour-là. Bientôt, d’autres soldats blessés s’effondrèrent à proximité, dont un médecin de l’unité. Andar tenta d’aider ses coéquipiers, mais s’évanouit de douleur. Il se réveilla alors avec un conseiller de la CIA debout au-dessus de lui qui lui criait : « Tout ira bien. Tu vas t’en sortir. »

Andar n’était pas convaincu. Il pensait à sa nouvelle famille. Comment son fils grandirait sans son père, sa femme étant veuve. Il perdait connaissance par intermittence, se réveillant à nouveau lorsque les médecins commençaient les compressions thoraciques. À sa troisième reprise, des garrots étaient posés sur ses quatre membres. Il avait tellement froid. Andar apprit plus tard qu’il avait été déclaré mort après avoir cessé de respirer, mais qu’il avait été sauvé lorsqu’un médecin avait remarqué que sa langue était tordue et avait ouvert les voies respiratoires. Le dernier souvenir d’Andar était le trajet en hélicoptère jusqu’à l’hôpital de la base, près de Jalalabad.

Aujourd’hui, dans son appartement de San Antonio, impossible de ne pas remarquer le service d’Andar gravé dans sa chair. Son bras droit et son torse portent des cicatrices irrégulières en forme de croissant de lune, causées par une explosion de fusil AK-47. Son ventre et sa poitrine sont un patchwork de cicatrices roses et blanches causées par les éclats d’obus du kamikaze. Ses bras et ses jambes témoignent de la même brutalité. Parmi les cicatrices, des tatouages marquent un souvenir grossier et effacé de son passé. Sur son épaule flotte le drapeau national afghan, symbole d’un pays pour lequel il s’est battu et a failli mourir. Son bras gauche est marqué d’un bouclier orné d’épées croisées et d’ailes – l’emblème de l’Unité nationale d’intervention afghane.

« Nous avons payé le prix fort », me dit-il. « Chaque famille a perdu quelqu’un. Un, deux, trois, peut-être cinq frères dans chaque famille. J’ai perdu deux membres de ma famille. Je ne suis même plus la même personne. Mais je dois faire comme si j’étais entier. Comme si j’étais fort. »

J’ai couvert la guerre en Afghanistan pendant 17 ans, et les Unités Zéro étaient légendaires. Je les ai rencontrées pour la première fois en 2005 sur une petite base des forces spéciales américaines nichée dans l’Hindou Kouch, près d’Asadabad. Je me tenais devant le centre d’opérations, discutant avec des Bérets verts, lorsque j’ai aperçu un groupe de soldats afghans équipés de lunettes de vision nocturne aligner des véhicules pour un raid. La vision nocturne a piqué ma curiosité, car on ne la voyait pas sur les troupes afghanes à l’époque. J’ai demandé à l’un des soldats des forces spéciales qui étaient ces soldats afghans. Il a secoué la tête. Ce n’était pas le genre de conversation qu’il souhaitait avoir avec un journaliste.

« Je ne sais pas de quoi tu parles », dit-il.

Quelques années plus tard, j’ai de nouveau aperçu les soldats de l’Unité Zéro, à Camp Chapman, près de Khost, à la frontière pakistanaise. Un soldat des opérations spéciales m’a de nouveau conseillé de ne pas poser de questions à leur sujet. J’avais alors entendu parler de cette armée secrète afghane. Les seules nouvelles de leurs opérations provenaient de l’assassinat d’un chef terroriste ou d’accusations de crimes de guerre. Aujourd’hui encore, les responsables américains ne peuvent pas reconnaître officiellement le lien entre l’agence de renseignement et les Unités Zéro.

« Nous avons payé le prix fort », dit Andar. « Je ne suis même plus la même personne. »

Mais pour les Afghans combattant aux côtés des Américains, les postes au sein de l’Unité Zéro étaient convoités en raison d’un meilleur salaire, d’une meilleure formation et de la possibilité de travailler aux côtés d’opérateurs américains d’élite. Plus tard, il était également possible d’immigrer et de se réinstaller aux États-Unis après au moins un an de service et une recommandation du gouvernement américain. Dans les derniers jours de la guerre, en 2021, environ 81 000 immigrants afghans – dont près de 10 000 membres des Unités Zéro, ainsi que de nombreuses familles – ont été évacués par la CIA et réinstallés aux États-Unis, selon les rapports. Nombre d’entre eux se sont vu promettre des visas d’immigrant spéciaux pour leur service – des visas destinés aux ressortissants afghans et irakiens travaillant directement pour le gouvernement américain. Près de 4 500 personnes vivant aux États-Unis attendent toujours d’obtenir un statut légal en raison de retards administratifs de la part du gouvernement fédéral.

Si la guerre en Afghanistan a été oubliée par la plupart des Américains, l’histoire d’Andar offre un aperçu rare à travers le regard d’un Afghan qui a cru aux promesses américaines d’apporter liberté et opportunités à son pays. Contrairement à ses homologues américains qui ont combattu la guerre lors de déploiements de trois mois à un an, Andar a été exposé au danger au quotidien pendant les quelque quinze années où il s’est porté volontaire pour combattre les talibans. Aujourd’hui âgé de 37 ans, il a un nouveau pays et une nouvelle mission : aider ses camarades vétérans à s’acclimater à un pays étranger, tout en pleurant la perte de sa patrie.

Personne n’a rejoint les Unités Zéro par hasard. Les soldats devaient être recommandés par un proche ou un ami qui garantissait leur loyauté. Andar a d’abord servi en 2007 dans les forces spéciales avant de rejoindre les Unités Zéro en 2012, sur recommandation de son frère. Contrairement à d’autres unités afghanes infiltrées par les talibans, les Unités Zéro n’ont jamais subi d’attaque interne – lorsque des soldats afghans radicalisés se sont retournés contre des conseillers américains – ce qui, selon d’anciens agents de la CIA, était le résultat d’un programme de vérification rigoureux.

Les Unités Zéro étaient comme un scalpel poursuivant des cibles terroristes au plus haut niveau. Elles opéraient principalement de nuit. Leur guerre consistait en une série de raids à enjeux élevés contre des cibles fabriquant des voitures piégées et des attentats-suicides, et contre des chefs terroristes accompagnés de gardes du corps. Lorsque les Unités Zéro sortaient, elles avaient plus de chances que leurs homologues d’engager le combat, ce qui les laissait blessées ou tuées.

« Nous luttions pour la liberté », me dit Andar. « Nous luttions pour notre terre. Pour notre drapeau. Pour notre dignité. Nous luttions pour nos droits et pour l’humanité. Nous ne voulions pas que notre sol soit utilisé pour nuire à autrui. Nous voulions que l’Afghanistan soit au même niveau que les autres pays, qu’il soit respecté et digne de confiance. Nous voulions que les Afghans parcourent le monde avec la même fierté et la même reconnaissance que tout le monde. »

Après avoir quitté son domicile en Afghanistan à la fin de la guerre, Nasir Andar s’est installé à San Antonio, au Texas.Christopher Lee pour Rolling Stone

Malgré les éloges des agents spéciaux américains et des agents de la CIA, les opérations des Unités Zéro ont suscité une vive controverse. Les médias et les groupes de défense des droits de l’homme ont documenté les tactiques des unités, notamment dans les provinces de Khost et de Nangarhar, et notamment des allégations de crimes de guerre.

En 2018, le New York Times a publié un rapport mettant en lumière l’impact dévastateur de ces forces sur les populations civiles. Alors que les Unités Zéro combattaient des groupes militants tels que le réseau Haqqani et Daech, leurs tactiques suscitaient de vives inquiétudes quant aux violations des droits humains. Des civils ont signalé des raids brutaux, des actes de torture, des meurtres et des destructions de biens. Nombre de ces exactions, telles que des raids nocturnes et des exécutions, ont été attribuées au relâchement des règles d’engagement et au secret opérationnel qui caractérisaient ces missions.

Human Rights Watch a documenté plusieurs exactions entre 2017 et 2019, notamment des raids ciblés ayant tué des civils, notamment des familles innocentes abattues lors d’opérations nocturnes. Dans un article de 2020, The Intercept a qualifié les Unités Zéro, et plus particulièrement l’Unité 01, d’« escadrons de la mort ». Les raids de l’unité ont entraîné la mort d’au moins 51 civils, dont des femmes et des enfants, selon le rapport.

En 2022, ProPublica a publié un article selon lequel les opérations des Unités Zéro auraient causé la mort de centaines de civils afghans. Les raids étaient fréquemment menés dans des villages reculés, où de nombreux civils innocents étaient pris entre deux feux. Les critiques affirment que les opérations des Unités Zéro, loin de contribuer à neutraliser les menaces terroristes, ont souvent fait des ennemis parmi les familles afghanes ordinaires. De plus, ils affirment que le gouvernement afghan manquait de capacité ou de volonté politique pour enquêter, et que l’armée américaine a largement ignoré le problème parce que les Unités Zéro travaillaient pour la CIA.

Un porte-parole de la CIA a déclaré à Rolling Stone : « Concernant les allégations de violations des droits de l’homme portées contre des partenaires étrangers, les États-Unis prennent ces allégations très au sérieux et s’efforcent de renforcer la responsabilisation et le respect des normes en matière de droits de l’homme. Nous sommes conscients de la persistance d’une fausse information concernant leurs activités présumées. »

Lorsque j’ai posé des questions sur les allégations de crimes de guerre ou d’opérations clandestines, trois anciens agents de la CIA et Andar ont tous insisté sur le fait que les Unités Zéro n’avaient jamais opéré en dehors du contrôle de la CIA et qu’elles avaient tout mis en œuvre pour éviter les pertes civiles. Ils ont affirmé qu’il n’y avait pas d’opérations clandestines.

« Nous sommes avec eux partout où ils vont », explique un ancien officier du renseignement américain, qui a requis l’anonymat pour discuter des unités encore classifiées.

Andar explique que lui et ses camarades d’unité étaient aux côtés des Américains lors de chaque mission. Il n’y avait pas de missions unilatérales avec uniquement des membres de l’Unité Zéro. « Nous obéissions à tous leurs ordres », précise Andar. « Nous n’avons pas tiré une seule balle sans leur permission. »

Quand Andar parle de la guerre, il évoque un combat pour l’âme de son pays. Il a eu l’occasion de quitter l’Afghanistan. Il a obtenu l’autorisation de demander un visa en 2016, mais n’a jamais déposé de demande. Il voulait rester et se battre, et il aurait continué si son gouvernement n’était pas tombé en août 2021.

« Nous nous battions pour la liberté », dit Andar. « Nous nous battions pour notre terre. Pour notre dignité. »

Andar était dans le camion de tête en route vers Kaboul le 16 août 2021, malgré ses blessures – notamment des attelles aux jambes et des éclats d’obus dans la poitrine – causées par l’attentat suicide. C’était quelques jours après la prise de son pays par les talibans. Derrière lui se trouvaient des centaines de soldats de l’Unité Zéro en provenance de Eagle Base, une ancienne briqueterie transformée en centre d’interrogatoire de la CIA et base de l’Unité Zéro, située à près de cinq kilomètres de Kaboul. La dernière mission des Unités Zéro était de protéger le personnel américain et de la coalition, notamment à l’aéroport de Kaboul, durant les derniers jours des vingt ans de présence américaine.

Le convoi de l’Unité Zéro entra par une porte au nord de l’aéroport. Un véhicule de reconnaissance turc avait été incendié au milieu de la route. Andar aperçut des Marines à proximité et leur lança un appel amical. Le convoi continua sa progression. À l’approche de la piste, des milliers de personnes tentaient de rejoindre l’avion au départ.

Dans les mois qui ont précédé l’effondrement, raconte Andar, on a promis beaucoup de choses aux Unités Zéro. Tout d’abord, on leur a dit que chaque soldat recevrait une prime, ce qui ne l’intéressait guère. On leur a également promis des armes et des munitions pour continuer à combattre après le départ de leurs homologues américains. La dernière promesse était que si les talibans prenaient le pouvoir, les Unités Zéro se réfugieraient dans les montagnes et continueraient le combat. Mais lorsque le gouvernement afghan s’est effondré après l’entrée des talibans à Kaboul le 15 août 2021, un conseiller de la CIA a dit à Andar qu’il était désolé, mais qu’il ne pouvait rien faire. Andar refuse toujours d’accepter la défaite aujourd’hui, même exilé au Texas, arguant que les talibans ne contrôlaient pas une seule province d’Afghanistan avant la chute de Kaboul.

« Les soldats n’ont jamais été vaincus », m’a confié Andar l’automne dernier chez lui à San Antonio. « Jamais. »

Au cours des jours suivants, à l’aéroport, Andar et ses hommes ont collaboré avec les Marines et les responsables du Département d’État pour gérer les civils et évacuer le plus grand nombre possible. Les soldats de l’Unité Zéro ont joué un rôle crucial dans le filtrage des évacués, car les Marines ne parlaient ni la langue ni la culture. Ils ont également effectué des missions à Kaboul pour récupérer les Américains bloqués. Andar se souvient du sentiment de terreur et de désespoir qu’il a ressenti. Il a alerté les Marines du risque d’attentats-suicides et n’a pas été surpris lorsque, le 26 août 2021, l’un d’eux a tué 13 militaires américains et environ 170 Afghans en attente d’évacuation.

Andar pensait qu’après avoir sécurisé l’aéroport, toutes les Unités Zéro se lanceraient et reprendraient Kaboul. Mais au fil du temps, il entendit des rumeurs selon lesquelles lui et ses hommes allaient évacuer. Les conseillers de la CIA lui ordonnèrent de contacter sa femme et son fils d’un an, qui se trouvaient à Kaboul. Il les appela et ils arrivèrent à la porte d’embarquement à temps pour embarquer à bord d’un C-17 à destination de Bahreïn. De là, ils se rendirent en Allemagne avant d’atterrir aux États-Unis.

Andar montre l’une des blessures qu’il a subies pendant la guerre : un éclat d’obus sur son bras.Eric A. Chang

« Ce n’est qu’à la dernière minute que j’ai réalisé que nous évacuions et que nous ne restions pas pour combattre », me dit-il.

Andar et les autres soldats de l’Unité Zéro arrivèrent en Amérique avec seulement leurs vêtements et ce qu’ils pouvaient emporter dans l’avion. Quelques semaines plus tard, Geeta Bakshi, ancienne responsable des opérations antiterroristes de la CIA, fondatrice et directrice de FAMIL, une association à but non lucratif dédiée à la réinsertion des vétérans de l’Unité Zéro, et d’anciens conseillers de la CIA se rendirent à Quantico, une base des Marines près de Washington, D.C., pour rencontrer des vétérans de l’Unité Zéro. La rencontre fut brève et les vétérans restèrent peu de temps. Tout le monde était encore sous le choc. Après la réunion, Bakshi fut interpellée par Andar, qui y avait assisté.

« Blackbird », dit-il – son surnom en Afghanistan. « J’ai aidé à soutenir une de vos opérations. »

Ils sortirent de la tente et Andar avoua que de nombreux soldats venaient lui demander de l’aide. Ils échangèrent leurs numéros. Quelques semaines plus tard, le téléphone de Bakshi sonna. C’était Andar. Trois familles se trouvaient dans un hôtel de banlieue du Maryland, sans nourriture. Les enfants avaient faim. Bakshi alla au supermarché et lui livra des provisions pour quelques jours.

Après cela, Bakshi et Andar ont commencé à échanger régulièrement pour résoudre les problèmes des vétérans. Ils s’occupaient de tout, de la distribution de nourriture aux familles démunies à l’aide aux demandes de carte verte, en passant par la fourniture de prothèses aux amputés. Bakshi a fondé l’association FAMIL pour récompenser les vétérans de l’Unité Zéro qui l’avaient protégée en Afghanistan.

« Je me souviens avoir pensé que les organismes de réinstallation ne seraient pas en mesure de prendre en charge ces soldats et tout ce qu’ils ont vécu », explique Bakshi. « Ils ne pourront pas s’identifier à leur expérience. Ils ont besoin de personnes qui comprennent ce qu’ils ont vécu et ce qu’ils ont fait, qui puissent contribuer à leur survie. »

La plupart des nuits, Andar passe des heures dans un bar à chicha de San Antonio à discuter au téléphone avec des soldats de l’Unité Zéro venus de tout le pays, tout en les aidant à remplir leurs dossiers de candidature, à trouver un emploi et à obtenir des prestations. Des promesses faites par la CIA.

« Ce n’est plus la guerre qui compte », dit-il. « C’est ce que nous avons promis à ces gars-là. Nous avons dit que nous prendrions soin d’eux. Et maintenant, c’est nous qui attendons que quelqu’un tienne sa promesse. »

Andar avec Geeta Bakshi, un ancien officier de la CIA qui a fondé FAMIL pour la réinstallation des vétérans de l’Unité Zéro.Avec l’aimable autorisation de Nasir Andar

La vie aux États-Unis n’est pas toujours facile pour les réfugiés afghans. Abdul Rahman Waziri, ancien membre des forces spéciales, a récemment été tué sur le parking de son immeuble de l’ouest de Houston après qu’un voisin lui aurait tiré dessus à plusieurs reprises pour une place de parking, selon la police de Houston. Nombre de vétérans de l’Unité Zéro suscitent la suspicion, surtout lorsqu’ils portent la chemise longue et le pantalon ample typiques de l’Asie centrale ou s’expriment en pachtoune, la langue maternelle d’Andar.

Quelques mois après son arrivée à San Antonio avec sa femme et ses deux enfants, Andar s’est arrêté chez Walmart pour acheter du lait maternisé pour son fils nouveau-né. C’était en décembre 2023, et cela faisait presque deux ans qu’il était aux États-Unis, lorsqu’une femme l’a abordé.

« Êtes-vous un terroriste ? » demanda-t-elle. Andar ne savait pas quoi répondre. « Non », dit-il. « Pourquoi serais-je un terroriste ? »

« Tu en as tout simplement l’air », dit-elle.

Quand Andar, qui portait un t-shirt, un jean, des tongs et un chapeau camouflage Punisher ce jour-là, lui a dit qu’il était un soldat, elle l’a remercié à contrecœur pour son service.

En juin dernier, pour l’Aïd, j’ai retrouvé Bakshi et Andar dans son immeuble de San Antonio. Quelques enfants sortent. Les filles portent des robes rouges et vertes colorées. Je suis Andar dans un appartement au deuxième étage pour un festin de riz, de chèvre rôtie et de fruits frais.

Au cours des jours suivants, j’aperçois le San Antonio d’Andar. Un endroit que nous surnommons « San Antanistan » à la fin du voyage, car, dans la bulle d’Andar, le Texas s’effondre. La communauté afghane est très soudée, les vétérans de l’Unité Zéro étant solidaires. Entre les visites au marché halal, où Andar et les autres se retrouvent parfois pour manger des sucreries, et l’épicerie tenue par un Égyptien qui vend des produits et des produits du Moyen-Orient, il est rare d’entendre un mot d’anglais.

Vers la fin des célébrations de l’Aïd, Andar rejoint la communauté afghane au parc OP Schnabel au coucher du soleil pour chanter et danser. Pendant que les garçons jouent au cricket, les hommes se rassemblent en cercle en attendant la musique. Lorsque la première chanson retentit, un silence s’installe parmi les hommes. Lentement, l’un après l’autre, ils entonnent l’hymne national afghan.

« Cette terre est l’Afghanistan ; c’est la fierté de chaque Afghan ; la terre de la paix ; la terre de l’épée, chacun de ses fils est courageux… » Les paroles — écrites en 2006 alors que les talibans étaient en fuite — sonnent aujourd’hui comme une ballade.

« Nous avons traversé l’enfer et nous sommes revenus ensemble », explique Bakshi, qui aide à la réinstallation des vétérans.

Le trajet sur la Pacific Coast Highway dure environ deux heures. Certains des paysages les plus emblématiques des États-Unis s’estompent à l’entrée d’El Cajon, en Californie, qui ressemble à une ville de Grand Theft Auto . Une menace plane. Une série de centres commerciaux poussiéreux et de fast-foods bordent la route. Lorsque nous nous arrêtons chez McDonald’s en ce jeudi d’avril 2024, un homme se drogue aux toilettes.

Nous arrivons dans une maison délabrée de style ranch, nichée au fond d’une impasse, dans un quartier poussiéreux. Une haute clôture s’ouvre sur une petite cour couverte de tapis et de canapés décorés. Andar est assis sur un canapé, une jambe en l’air, et consulte les informations de son téléphone. Bakshi est assis à côté de lui. Bakshi et Andar se comportent comme des membres d’une même famille : ils se chamaillent et se taquinent. Pendant que nous attendons les autres invités, Bakshi plaisante en disant à Andar de se taire, car son récit d’une précédente opération est ennuyeux. Cette familiarité vient de semaines et de mois de travail en temps de crise – soldats morts par suicide ou cauchemars liés à l’immigration.

« Nous avons traversé l’enfer et sommes revenus ensemble », dit Bakshi.

Alors que de plus en plus de vétérans de l’Unité Zéro arrivent pour le dîner, Andar fait les présentations, généralement sous la forme d’une anecdote humoristique. Les hommes discutent et rient. Ils aiment plaisanter sur la laideur de la femme de quelqu’un, car, avant l’évacuation, aucun soldat ne voyait jamais les conjoints de ses camarades d’unité. En Afghanistan, hommes et femmes ne se fréquentent traditionnellement pas. Un point commun est le désir de retourner en Afghanistan et de terminer le travail. La mission fixée par le gouvernement américain – détruire Al-Qaïda – est inachevée. Et Andar ne souhaite rien de plus que de l’accomplir.

Libérer son pays reste son seul objectif.

« Nous avons tout perdu », me dit-il. « Nous avons perdu notre pays. Nous avons perdu notre drapeau. Nous avons perdu notre famille, nous avons perdu nos frères et nous avons perdu notre dignité. »

Tant que cela ne sera pas rétabli, la guerre ne sera pas terminée.

Lorsqu’une pile de sandales a atteint le stade de monticule, une grande nappe en plastique est étendue sur le sol et recouverte de plats afghans. Agneau avec du riz. Cuisses de poulet frites. Bakshi et les hommes se serrent autour. Certains portent des prothèses jambières, et au moins l’un d’eux porte un cache-œil. Les conversations et les rires s’estompent à mesure qu’ils mangent. Tout comme la frustration liée aux visas en retard. Pendant quelques heures, tout le monde est chez soi, les montagnes de San Bernardino et de San Gabriel faisant office d’Hindu Kush.

En partant, quelques pas suffisent pour briser l’illusion. Un peu comme la magie de Disneyland, lorsque l’endroit le plus heureux du monde prend fin et que le monde réel revient, avec un embouteillage à la sortie. Mais ce faible écho de leur vie et de leur culture est tout ce qui leur reste de chez eux.

par Pierre Andrès | Sep 5, 2025 | Moments d'histoire, Uncategorized

Aman, la plus ancienne agence de renseignement créée après la fondation de l’État d’Israël, joue un rôle central dans l’architecture de sécurité nationale du pays. Son mandat principal est de collecter, d’analyser et de transmettre des renseignements au gouvernement israélien et aux Forces de défense israéliennes (FDI), appuyant ainsi la prise de décision en temps de paix et lors d’opérations militaires. Opérant à la croisée du renseignement stratégique et tactique, Aman surveille les menaces militaires conventionnelles et les activités terroristes grâce à une combinaison de renseignement humain (HUMINT) et de capacités technologiques avancées. De plus, elle est responsable des missions de reconnaissance transfrontalières, renforçant ainsi son rôle de fournisseur de renseignements et de facilitateur opérationnel dans les environnements à haut risque.

Logo des services de renseignement militaires israéliens [ source ]

1 Contexte historique

1.1 La naissance d’Aman et ses premières influences

La Direction du renseignement militaire israélien, connue sous le nom d’Aman (en hébreu : « Agaf HaModi’in »), trouve ses origines dans les débuts de l’État d’Israël. Après l’indépendance en 1948, Tsahal a reconnu la nécessité de se doter d’une capacité de renseignement dédiée. En 1950, elle a officiellement créé Aman. Nombre de ses premiers membres provenaient des opérations de renseignement de la Haganah* avant la création de l’État, apportant ainsi une précieuse expérience et un savoir-faire institutionnel.

Dès le départ, Aman a été créé comme un service indépendant, sur un pied d’égalité avec l’armée de terre, la marine et l’armée de l’air, et non enfoui dans la hiérarchie militaire. Ce statut particulier reflète le rôle central que le renseignement a toujours joué dans la stratégie sécuritaire d’Israël.

L’influence britannique d’Aman fut initialement forte (en grande partie grâce à la période du Mandat*), mais en 1951, Israël réorganisa la direction selon un modèle plus américain. Aman continua de gérer le renseignement militaire sous l’égide de la Défense, tandis que le désormais célèbre Mossad prenait en charge les opérations à l’étranger, sous l’autorité directe du Premier ministre. Malgré cette division, Aman demeura le principal centre d’analyse du renseignement militaire et stratégique, fournissant des informations cruciales au gouvernement et aux dirigeants militaires. [ source , source ]

1.2 Succès opérationnel précoce et valeur stratégique

Au cours des années 1950 et 1960, Aman gagna en sophistication. Il assimila les dures leçons des premiers conflits, comme la guerre d’indépendance de 1948 et la campagne du Sinaï de 1956. Dès la guerre des Six Jours en 1967, ses capacités étaient bien établies. Ses réseaux d’espionnage étaient bien établis : des personnalités comme Wolfgang Lotz en Égypte et Eli Cohen en Syrie infiltrèrent les hauts gradés de l’armée arabe et livrèrent des secrets qui se révélèrent décisifs en 1967. Ces premiers succès firent d’Aman un pilier essentiel de la sécurité nationale israélienne. [ source , source , source ]

*La Haganah a mené des opérations de renseignement pré-étatiques en collectant activement des informations sur les autorités britanniques, les forces arabes et les menaces régionales pour soutenir le mouvement sioniste et défendre la communauté juive avant l’indépendance d’Israël. [ source , source ]

*La période du Mandat fait référence à la période entre 1920 et 1948, lorsque la Grande-Bretagne gouvernait la Palestine sous mandat de la Société des Nations, suite à l’effondrement de l’Empire ottoman après la Première Guerre mondiale. Durant cette période, les pratiques militaires, administratives et de renseignement britanniques ont fortement influencé les institutions locales, y compris celles adoptées plus tard par l’establishment de la défense israélienne naissant [ source ]

2 Unités organisationnelles et structure

Aman se compose de trois principaux éléments opérationnels – l’unité 8200, l’unité 9900 et l’unité 504 – et de deux départements (recherche et sécurité de l’information).

2.1 Unité 8200

2.1.1 Capacités et structure

La principale composante d’Aman, l’Unité 8200, est spécialisée dans le renseignement d’origine électromagnétique (SIGINT) et le décryptage de codes. Elle est largement considérée comme l’une des agences de renseignement technique les plus avancées au monde. Selon Peter Roberts, du Royal United Services Institute, l’Unité 8200 rivalise avec l’Agence de sécurité nationale américaine (NSA) en termes de capacités, se distinguant par son ciblage précis et son intensité opérationnelle exceptionnelle. [ source ]

L’unité 8200 intercepte les communications, surveille les signaux électroniques et développe des outils avancés de cyberespionnage. Principale unité de collecte d’informations des services de renseignement israéliens, elle déploie son personnel sur le terrain aux côtés des unités de combat pour fournir des renseignements en temps réel en temps de guerre. Il s’agit de la plus grande unité de renseignement des Forces de défense israéliennes (FDI), composée principalement de conscrits âgés de 18 à 21 ans, sélectionnés pour leur capacité d’apprentissage et d’adaptation rapides dans le cadre limité de leur service militaire obligatoire. Le recrutement est très sélectif, commençant souvent par le processus de sélection de Tsahal après le lycée, mais s’appuyant également sur des programmes extrascolaires d’élite qui enseignent le codage et le piratage informatique aux jeunes doués de 16 à 18 ans et servent de programmes de formation pour l’unité.

L’unité est dirigée par un général de brigade (il s’agit de Yossi Sariel, dont le nom a récemment été révélé), secondé par un colonel, commandant adjoint, et un officier dédié à la supervision des sciences des données et de l’intelligence artificielle. Les anciens membres de l’unité 8200 ont poursuivi des carrières prestigieuses au sein d’entreprises technologiques et de start-ups internationales, notamment dans la Silicon Valley aux États-Unis, faisant de l’unité un puissant incubateur de l’écosystème cybernétique et high-tech israélien. [ source , source ]

2.2 L’échec des services de renseignement et l’attaque du Hamas de 2023

À la suite de l’attaque du Hamas contre Israël en 2023, l’unité 8200 a été vivement critiquée pour son incapacité à anticiper l’attaque. Des rapports ont révélé que l’unité aurait cessé de surveiller les communications radio portables du Hamas en 2022, les jugeant sans importance, une décision qui pourrait avoir compromis un mécanisme d’alerte précoce pour l’attaque.

Un analyste chevronné de l’Unité 8200 aurait tiré la sonnette d’alarme en juillet 2023 concernant les plans du Hamas pour une incursion transfrontalière, mais de hauts responsables militaires ont qualifié ces avertissements de « totalement imaginatifs ». (De même, des femmes opératrices de surveillance de Tsahal, connues sous le nom de tatzpitaniyot – chargées de surveiller la frontière de Gaza – ont affirmé avoir observé l’entraînement du Hamas en vue d’une telle attaque et avoir émis des avertissements ignorés par le commandement supérieur. Ces opératrices ont souligné leur parfaite connaissance du terrain et de l’activité frontalière, exprimant leur frustration face au fait que les décideurs aient ignoré leurs avertissements malgré des signes évidents de préparatifs militants. Malheureusement, seules deux des tatzpitaniyot en service ont survécu ou ont échappé à l’enlèvement lors de l’attaque.) [ source , source , source ]

Logo de l’Unité 8200 [ source ]

2.3 Unité 9900

Il s’agit de l’unité de renseignement visuel (VISINT) et de cartographie d’Aman, chargée de la reconnaissance géospatiale et satellitaire. L’unité 9900 analyse les images aériennes et satellitaires, produisant des cartes et des données visuelles essentielles aux opérations. Des photos satellites haute résolution des bases ennemies à l’interprétation des flux de drones, cette unité fournit le renseignement d’imagerie (IMINT) nécessaire au suivi des mouvements ennemis et à l’élaboration des données sur les cibles. L’unité 9900 a notamment été pionnière dans le recours à des soldats dotés de compétences cognitives spécifiques pour repérer les détails infimes des images, illustrant ainsi l’approche innovante d’Aman en matière de dotation en personnel.

L’unité 990 a développé un logiciel de cartographie hautement classifié conçu pour améliorer la connaissance du champ de bataille grâce à des renseignements fusionnés en temps réel. Selon Forbes , ce logiciel basé sur Android fonctionne sur tablettes et smartphones et exploite l’imagerie 3D pour afficher des informations actualisées sur les positions ennemies, même dans des environnements sans GPS. Il intègre des données provenant de multiples sources de renseignement – notamment le renseignement d’origine électromagnétique (SIGINT), le renseignement humain (HUMINT) et l’imagerie satellite – et utilise l’intelligence artificielle pour détecter les schémas comportementaux, prédire les mouvements ennemis et identifier les points vulnérables du champ de bataille.

Le système traduit ces données complexes et multi-sources en informations exploitables pour les soldats sur le terrain. Ces informations peuvent être affichées directement sur des appareils portables ou des viseurs. Il semble étroitement lié au système Fire Weaver de Rafael, qui améliore la connaissance situationnelle en créant un « Internet opérationnel » en temps réel reliant les forces navales, aériennes et terrestres, leur permettant de partager des flux en direct et de coordonner leurs actions plus efficacement. [ source , source ]

Des soldats de l’unité 9900 de Tsahal, parmi lesquels de jeunes adultes autistes, analysent des images aériennes pour fournir des renseignements essentiels aux opérations militaires. [ source ]

2.3.1 Le Programme « Roim Rachok » (RR)

Roim Rachok est une équipe unique et d’élite au sein de l’unité israélienne 9900. Elle est entièrement composée de soldats atteints de troubles du spectre autistique. Ces individus possèdent des capacités visuelles et analytiques exceptionnelles, ce qui les rend particulièrement compétents dans l’interprétation des images satellite et des cartes, essentielles à la défense des frontières israéliennes. Bien qu’exemptés du service militaire, tous les membres du programme RR se portent volontaires pour servir, animés par un profond désir de contribuer à leur pays et de s’intégrer à la société. Nombre d’entre eux choisissent de prolonger leur service au-delà de la durée initiale d’un an. Le programme met non seulement en valeur la valeur opérationnelle de la neurodiversité au sein du renseignement militaire, mais reflète également le profond sens du devoir et de l’inclusion des soldats. [ source , source , source ]

2.4 Unité 504

L’unité 504 est une unité de renseignement militaire de Tsahal fondée en 1948, peu après l’indépendance d’Israël. Initialement appelée « Modi’in 10 », elle a changé plusieurs fois de nom avant de recevoir sa désignation actuelle après la guerre du Kippour. Spécialisée dans les opérations clandestines, le contre-espionnage, le HUMINT et l’évaluation du renseignement, elle opère au-delà des frontières israéliennes, à l’instar du Mossad. L’unité 504 est chargée d’interroger les prisonniers de guerre et les combattants illégaux. Elle a participé à tous les conflits majeurs d’Israël, notamment l’assassinat du chef du Jihad islamique palestinien Baha Abu al-Ata en 2019 et l’interrogatoire de centaines de Palestiniens pendant la guerre de Gaza en 2023. [ source , source ]

2.5 Autre

La structure organisationnelle d’Aman s’étend au-delà des unités opérationnelles et comprend un département de recherche où les analystes intègrent des renseignements provenant de sources multiples pour réaliser des évaluations complètes. L’organisation dispose également d’un département de sécurité de l’information qui englobe les fonctions de censure militaire afin de contrôler la diffusion d’informations sensibles. De plus, Aman dispose d’unités de liaison chargées d’entretenir des relations avec les services de renseignement étrangers.

3 chiffres clés

3.1 Major-général Aharon Haliva

Le général de division Aharon Haliva est né le 12 octobre 1967. Il est un officier supérieur retraité de Tsahal qui a été à la tête d’Aman d’octobre 2021 jusqu’à sa démission en avril 2024. Avec une carrière militaire s’étalant sur près de quatre décennies, Haliva a occupé une série de postes de commandement et d’état-major de haut niveau, façonnant à la fois les dimensions opérationnelles et stratégiques du renseignement militaire israélien.

Haliva est né et a grandi à Haïfa de parents d’origine marocaine. Il a rejoint Tsahal en 1985 et a commencé à servir comme parachutiste dans la brigade d’élite des parachutistes. En 2016, il est devenu général de division (Aluf) et a dirigé la direction technologique et logistique. Deux ans plus tard, il a pris la tête de la direction des opérations de Tsahal. Durant cette période, il a relevé des défis internes majeurs, notamment les vols d’armes massifs dans les bases de Tsahal et la planification de conflits comme l’opération « Gardien des murs » (2021).

Le 5 octobre 2021, Haliva a pris la tête d’Aman en tant que chef du renseignement militaire ; il a lié la sécurité nationale à la stabilité régionale. Il a fait valoir que les accords d’Abraham reflétaient les profonds besoins socio-économiques du Moyen-Orient. Pour soutenir la stabilité régionale, il a soutenu les efforts visant à améliorer le niveau de vie dans les États voisins, comme le Liban, et a œuvré à la stabilisation de l’Autorité palestinienne afin de réduire le terrorisme et de renforcer la sécurité israélienne. Haliva a également prôné une précision chirurgicale dans les opérations militaires, exhortant l’armée israélienne à faire clairement la distinction entre les combattants ennemis et les civils non impliqués. [ source ]

Photo d’Aharon Haliva [ source ]

3.1.1 Haliva et l’échec du renseignement du 7 octobre

Le mandat de Haliva a été scruté de près après l’attaque du Hamas du 7 octobre 2023, qui a entraîné la mort d’environ 1 400 civils et soldats israéliens. Bien qu’averti la veille d’une activité inhabituelle du Hamas, Haliva a minimisé l’incident, le considérant comme un exercice d’entraînement et a décidé de reporter toute intervention. Par la suite, il a publiquement reconnu sa responsabilité, la qualifiant d’« échec dans notre mission la plus importante » et qualifiant cette journée de « jour noir » pour le renseignement israélien. Son leadership durant cette période est devenu emblématique de la défaillance générale du renseignement, et le 22 avril 2024, Haliva a démissionné de son poste de directeur d’Aman, devenant ainsi le premier haut responsable israélien à démissionner suite à cet échec. [ source , source ]

4 L’opération ratée la plus importante d’Aman

L’incapacité d’Aman à prévoir et à empêcher l’attaque du Hamas du 7 octobre 2023 constitue l’une des failles de renseignement les plus importantes de l’histoire israélienne. Malgré une connaissance approfondie du renforcement militaire du Hamas, de ses plans d’invasion et de ses exercices d’entraînement, Aman a adopté une conception erronée. On pense que le groupe a été dissuadé de la guerre et davantage intéressé par la stabilité économique et la gouvernance. Cette hypothèse reposait sur un cadre analytique occidentalo-centré. Elle imposait un comportement rationnel, de type étatique, à un groupe islamiste non étatique, animé par une idéologie.

La construction d’une barrière frontalière de haute technologie a renforcé la conviction que le Hamas ne pouvait pas infiltrer le territoire israélien, ce qui a entraîné une réduction de la collecte de renseignements sur ses forces terrestres et de ses capacités tactiques. Des signes avant-coureurs ont été observés, tels que des exercices similaires à l’attaque finale, des alertes internes de soldats et des avertissements externes (par exemple, en provenance d’Égypte). Cependant, ces derniers ont souvent été rejetés comme « ambitieux » ou dépassant les capacités du Hamas, illustrant le « paradoxe de l’alerte » où des avertissements précis peuvent être ignorés par incrédulité. L’attaque a non seulement révélé l’échec d’Aman en matière de renseignement, mais a également révélé une faille systémique plus profonde dans la stratégie nationale d’Israël à l’égard du Hamas : une dépendance excessive à une conception de la dissuasion par des incitations économiques et un engagement limité. Cette conviction, partagée par l’armée israélienne et les dirigeants politiques, a créé une zone de confort dangereuse dans laquelle le Hamas était perçu comme rationnel et mesuré. Cela a permis à Israël de détourner son attention vers d’autres menaces comme l’Iran et le Hezbollah.

L’échec du renseignement n’est pas dû à une seule erreur, mais à une série de problèmes liés au leadership, à la collecte, à l’analyse et à la communication. [ source , source , source ]

5 opérations conjointes

Aman entretient de solides réseaux de collaboration avec des partenaires du renseignement internationaux, couvrant des agences aux États-Unis, en Europe et au-delà. Ces alliances stratégiques facilitent l’échange d’informations cruciales et permettent des réponses coordonnées aux défis de sécurité transnationaux. Un exemple notable de cette coopération s’est produit dans les années 1990, lorsqu’Aman a travaillé en étroite collaboration avec les services de renseignement américains pour élaborer des évaluations complètes des programmes irakiens d’armes de destruction massive. Ces partenariats continuent de renforcer la portée opérationnelle et les capacités d’analyse d’Aman, au-delà de ce qui serait possible par des efforts unilatéraux. [ source ]

6 Conclusion

Aman est une pierre angulaire de l’architecture de sécurité nationale israélienne. Grâce à ses capacités de renseignement sophistiquées, développées au fil de décennies de conflit et d’adaptation, la structure de l’organisation, combinant le renseignement d’origine électromagnétique (Unité 8200), le renseignement visuel (Unité 9900) et le renseignement humain (Unité 504), reflète l’approche globale d’Israël en matière de collecte et d’analyse du renseignement. Ces unités spécialisées, chacune dotée de capacités uniques, collaborent pour fournir aux dirigeants militaires et politiques des informations cruciales pour la prise de décision.

Cependant, l’échec catastrophique des services de renseignement du 7 octobre 2023 a révélé d’importantes vulnérabilités au sein de ce système. Malgré sa technologie avancée et ses vastes ressources, Aman a mal évalué le Hamas en adoptant une perspective occidentale qui présupposait un comportement rationnel, digne d’un État. Cet échec montre que même les systèmes de renseignement de haut niveau peuvent faiblir lorsqu’un raisonnement rigide s’installe et que les signaux d’alerte sont ignorés.

La démission du général de division Aharon Haliva témoigne d’une responsabilité institutionnelle, mais des problèmes plus profonds nécessiteront des réformes majeures dans les pratiques de renseignement d’Aman.

À l’avenir, Aman devra relever un défi majeur : équilibrer ses atouts technologiques et privilégier les méthodes de renseignement traditionnelles. Ces méthodes sont essentielles pour mieux comprendre les adversaires non étatiques. Ce réajustement sera essentiel. Israël continue de naviguer dans un environnement sécuritaire de plus en plus complexe, où convergent menaces conventionnelles et asymétriques.