par Aics-sr | Oct 9, 2023 | Revue de Presse AICS-SR, Uncategorized

L’importance des messages chiffrés

par Daniel TANT

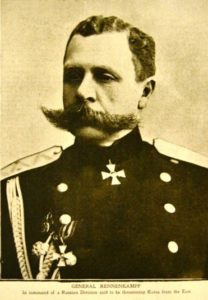

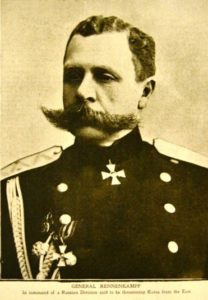

Peu avant la Première guerre mondiale, les services secrets russes craignent qu’une taupe soit infiltrée dans leur réseau.Dans un moment de panique, le chef du service du Chiffre décide l’annulation de tous les codes en vigueur pour les remplacer par d’autres qui devraient être plus compliqués, donc « incassables » selon le jargon technique.Mais la décision n’arrive au Grand-état-major qu’à la veille de la guerre. Ce dernier approuve et transmet l’ordre de destruction à l’armée sans qu’un nouveau code soit élaboré puis transmis.

C’est ainsi que Rennenkampf, chef de la première armée russe (et qui dirigeait 87 généraux !), envoie des messages classés et en clair, à son homologue Samsonov, chef de la seconde armée russe, pour lui annoncer qu’il est bloqué à Gumbinnen pendant 4 jours. Les Allemands captent les messages et croient à une intoxication, mais le message russe est confirmé par l’observation aérienne allemande.

Hindenburg profite de la situation et emporte la bataille de Tannenberg où Samsonnov est tué.

Peu après Rennenkampf est destitué par la tsarine car il s’oppose à l’influence de Raspoutine. Il connaîtra une fin atroce.

par Aics-sr | Oct 6, 2023 | Actualités organisation AICS-SR, délégation Grande Bretagne, Délégation Ile De France, Délégation Nord-Est, Délégation Nord-Ouest, Délégation Sud-Est, Délégation Sud-Ouest, Délégation Suisse, Revue de Presse AICS-SR

L’ex-Général GOMART nous explique…..

Ceux qui laissent entrer les Migrants sont complices de tous les Assassinats produits sur notre Sol : ils doivent être jugés et condamnés, comme en temps de guerre. C’est une Invasion bien orchestrée et subie : dénoncer l’Islamisme et vous étiez taxés de Raciste, voire envoyés devant les Tribunaux grâce aux Lois votées par nos Politiques. Ce qui confirme bien que, si les flux migratoires sont étroitement surveillés, leurs Contrôles restent politiques…

Le Général Gomart, ex-Patron du Renseignement militaire, qui a quitté l’Armée en mai 2017, explique : « Cette Invasion de l’Europe par les émigrants des Pays Musulmans et de l’Afrique Noire est programmée, contrôlée et acceptée ». Et « rien du Trafic migratoire en Méditerranée n’est ignoré des Autorités françaises, militaires et civiles ».

Le Général de Corps d’Armée (quatre étoiles) Christophe Gomart, Patron de la DRM (Direction du Renseignement Militaire) était chargé de recueillir toutes les Informations susceptibles d’aider la France à prendre ses Décisions d’Ordre militaire.

Il a expliqué, en ouverture du Colloque GEOINT (Géospatial Intelligence), qui s’est tenu à la Société de Géographie à Paris, les 11 et 12 Septembre 2018, comment le Trafic migratoire au Moyen-Orient et en Méditerranée n’échappe en rien au Renseignement Français.

La Direction du Renseignement Militaire, qui est leader en France sur le Renseignement d’Origine Imagerie (ROIM) fourni par les Satellites-espions militaires, a inauguré le 19 Janvier dernier un très discret Centre d’expertise, le CRGI (Centre de Renseignement Géospatial Interarmées).

Pluridisciplinaire, il intègre une trentaine de Spécialistes civils, militaires et réservistes de haut niveau dont la principale Fonction consiste à fusionner le Renseignement recueilli par la DRM à partir d’une multitude de Capteurs (interceptions, satellites, sources ouvertes, cybersurveillance, etc… )

C’est ainsi que la DRM peut présenter au Gouvernement français une Situation précise de la présence des Migrants Subsahariens en Libye, ainsi que les Identités exactes, les Modes opératoires et les Stratégies des « Passeurs » de Migrants.

Ces Informations sont transmises par la France à l’état-major de la mission européenne en Méditerranée (Eunavfor Med) lancée en mai dernier.

Le Général Gomart a déclaré, lors du Colloque, que les Militaires français avaient repéré les principaux Points d’Entrée des Filières de Trafic humain sur le Territoire libyen, notamment à partir de la Zone des trois Frontières (Libye, Soudan, Égypte).

Le Renseignement français sait où les Passeurs échangent leurs Cargaisons humaines, où ils les hébergent.

Il les voit préparer les Départs vers l’Europe depuis les plages de Tripolitaine et de Cyrénaïque, imposant aux Migrants un processus immuable.

Avant tout Départ en mer, les Passeurs appellent le Centre de Coordination Italien des Secours Maritimes, et c’est ainsi que les Bateaux européens vont recueillir directement en mer les masses migratoires, pour les transporter à bon port, de crainte qu’ils ne s’égarent sur les Côtes africaines…

Le GEOINT est devenu « l’Outil idéal pour valoriser des Données massives géo-localisées. Il joue le Rôle d’un accélérateur de prises de Décisions en donnant une vision claire et complète aux Chefs militaires et aux Décideurs politiques »

L’Invasion n’avance pas au hasard : Il n’y a aucun mystère, tout se sait !!

On sait où les « Passeurs » vont s’approvisionner en bateaux.

On sait que la Turquie délivre de Faux Passeports et que les Autorités de réception ferment les yeux….

Le Renseignement Français est capable de voir le Trafic migratoire en Afrique jusque dans ses moindres Détails, et il pourrait le voir également en Europe.

Mais peut-être regarde-t-il, par Ordre, dans d’autres Directions !!

“L’INFORMATION NE VAUT RIEN SI ELLE N’EST PAS PARTAGÉE »

par Aics-sr | Juil 28, 2023 | Revue de Presse AICS-SR

cliquez sur lire plus

Article de Nicolas Moinet IAE POITIERS

Une stratégie globale de long terme

Parmi les fameux 36 stratagèmes chinois, certains ont pour objectifs de gagner du terrain, d’obtenir par la ruse ce que d’autres possèdent ou contrôlent (6). Citons les vingt-sept et vingt-huitième : « Jouer l’idiot sans être fou », c’est-à-dire laisser l’adversaire sous-estimer ses capacités, et « monter sur le toit et retirer l’échelle », autrement dit attirer l’ennemi et l’isoler en lui tendant un piège qui s’appuie sur sa faille principale, pour notre sujet, l’appât du gain pour des États et entreprises avides de marchés et de profits. C’est cette stratégie de long terme que va mener la Chine de Deng Xiaoping entre 1978 et 1992 pour « faire croire que la Chine est un pays faible qui se maintient tant bien que mal, ce qui lui donna toutes les marges de manœuvre possibles afin que l’Occident vienne faire des affaires en Chine et ainsi mieux tromper sur ses réelles ambitions » (7). Pendant cette première phase de rattrapage, et bien avant l’entrée de la Chine à l’OMC, explique sir Richard Dearlove, l’ancien patron du MI6, « les renseignements acquis par les services, tout particulièrement les vols de propriété intellectuelle qu’ils ont opérés, ont été déterminants dans la reconstruction de l’économie chinoise » (8). Un effort poursuivi notamment sous la présidence d’Hu Jintao (2003-2013) avec une dérive assez classique : une confusion entre intérêts privés et service de l’État. Les espions devinrent aussi businessmen, un mélange des genres qui entraînera à l’arrivée de l’actuel président Xi Jinping un grand coup de balai anti-corruption. Le renseignement économique chinois est repris en main et plus puissant que jamais, au service du plan « China 2035 », une « vision » du Parti communiste chinois qui vise à faire de la République populaire la première puissance économique mondiale, une nation moderne et technologiquement autosuffisante.

Pour ne pas aborder le renseignement économique chinois de manière fermée, il convient donc de le replacer dans la stratégie globale de la puissance chinoise qui mêle avec subtilité hard et soft powers (9). Ainsi, le projet pharaonique appelé communément « nouvelles routes de la soie » (10) et financé exclusivement par la Chine (avec une mise de départ de plus de 1 000 milliards de dollars), n’a pas d’autre ambition que la maîtrise d’un réseau tentaculaire de routes, voies ferrées, ports, pipelines…, sans oublier les réseaux de fibre optique et la fameuse 5G. Le modèle chinois de financement et l’intelligence des choix d’implantation ont ainsi séduit plusieurs alliés traditionnels des États-Unis, mais aussi des membres de l’Union européenne comme la Grèce ou l’Italie, deux pays qui viennent renforcer une influence chinoise en Europe, qui s’appuie en particulier depuis 2012 sur le groupe dit « 16 +1 ». Ce pouvoir « feutré » est, pour la Chine, un moyen de disposer indirectement d’une majorité qualifiée, ces petits pays lui étant redevables de nombreux financements d’infrastructures (qui peuvent même devenir propriété chinoise en cas d’impossibilité de rembourser). Ainsi, peut-on s’interroger sur la position de l’Union européenne concernant l’interdiction des véhicules thermiques à horizon 2035 dès lors que la Chine dispose d’un tel soutien auprès d’une majorité de pays membres ? Car comme l’a bien expliqué Carlos Tavares, alors président de PSA (devenue Stellantis), lors d’une audition devant l’Assemblée nationale, cette décision risque de précipiter l’industrie automobile européenne dans une dépendance forte vis-à-vis des fabricants de batteries essentiellement asiatiques, la Chine disposant par ailleurs d’un accès plus que privilégié aux minerais stratégiques permettant de les fabriquer. Naïveté ? Cécité ? L’Allemagne semble avoir récemment pris la mesure de cette dépendance stratégique en remettant en cause cette interdiction de la vente de véhicules thermiques à l’horizon 2035… Mais voilà néanmoins ce qu’est concrètement une stratégie agile et intégrée d’intelligence économique : se renseigner, sécuriser et influencer.

Le rôle des services de renseignement

Pour Roger Faligot, auteur d’une somme de référence sur les services secrets chinois, ceux-ci sont désormais en pointe dans le renseignement économique (11). Mais avant de préciser l’organisation et les méthodes, évoquons la généalogie du renseignement économique chinois et décryptons-la au prisme de l’analyse comparée des cultures nationales du renseignement, une méthode française originale développée depuis la fin des années 1980 par Christian Harbulot (12). Pour lui, cette culture chinoise du renseignement économique doit être mise en regard avec celle de l’URSS et surtout celle du Japon dont elle s’est inspirée.

Au XXe siècle, le régime soviétique va être un maître en termes d’infiltration des élites occidentales et de pillage économique. Ce pillage est même la principale défaite du bloc de l’ouest ainsi que le révèlera notamment l’affaire Farewell (13). Les vecteurs utilisés par l’URSS restent néanmoins spécifiques : rabcors (correspondants ouvriers), antennes syndicales, Komintern, etc. Difficilement imitables donc par une Chine qui peut néanmoins s’inspirer des failles humaines et organisationnelles dont usera et abusera le KGB. Celles-ci sont généralement présentées à travers l’acronyme anglais MICE pour « money, ideology, compromission, ego ». Des leviers certes bien connus de tous les services de renseignements, mais plus faciles à exploiter dans les démocraties par les régimes totalitaires. Dans Missions spéciales, l’ex-espion soviétique Pavel Soudoplatov explique ainsi que les savants qui ont communiqué des secrets atomiques à l’Union soviétique n’étaient pas des agents dûment rémunérés. Après avoir partagé leur savoir avec leurs homologues soviétiques par crainte de voir Hitler produire la bombe atomique, ils s’étaient par la suite persuadés que, pour maintenir la paix mondiale, il fallait aider l’URSS à devenir une superpuissance. Et en traitant avec eux, Soudoplatov avait découvert que les savants nourrissaient le sentiment d’appartenir à une nouvelle race de supers hommes d’État dont la mission transcendait les frontières nationales. C’est cet orgueil démesuré que lui-même et ses officiers de renseignements avaient alors exploité (14). Transposé à la Chine, on imagine bien comment certains experts ont pu être invités à venir exposer leurs travaux, soit pour apporter leur connaissance à une grande nation très en retard, soit par volonté de contrer l’hégémonie américaine. Bien entendu, l’argent et la compromission restent les leviers classiques majeurs comme l’ont démontré les récentes affaires jugées aux États-Unis ou en France (15). En 2008, en plein mythe de l’eldorado chinois, le MI5 réagit et fait circuler dans les milieux d’affaires britanniques une brochure sur la menace de l’espionnage chinois. Gare à ces espions sous couverture qui abordent alors des industriels en les appâtant avec de généreux cadeaux comme des appareils photos ou des clés USB piégées contenant des chevaux de Troie qui, une fois installés sur leurs ordinateurs, permettent de récupérer les informations sensibles (16) ! Plus récemment, le directeur du FBI n’a pas hésité à déclarer publiquement dans une conférence conjointe avec son homologue du MI5 que la Chine était un « danger complexe, durable et omniprésent » pour les États-Unis et le Royaume-Uni et, s’adressant aux industriels, qu’elle était « déterminée à voler leur technologie et à l’utiliser pour saper leurs activités et dominer leur marché ». Inspirant en termes d’efficacité du pillage, l’exemple soviétique ne va pas pour autant être un modèle. Car si voler est une chose, produire de la valeur en est une autre.

Lorsque la Chine s’inspire du Japon

Dès lors, c’est bien plutôt l’empire du Soleil-Levant qui va inspirer l’empire du Milieu : même besoin de rattraper un retard technologique abyssal avec l’Occident, même stratagème du profil bas, d’envoi de missions à l’étranger pour observer, recueillir et piller les technologies. Une stratégie de renseignement économique globale, agile et intégrée mêlant méthodes illégales et mise en œuvre d’un dispositif légal d’intelligence économique. Mais alors que le Japon était resté fermé aux investissements étrangers, la Chine allait intelligemment se servir d’un récit, le mythe de l’eldorado chinois, qui sera relayé en Occident par des agents d’influence ou des décideurs naïfs : « Le marché est colossal et si nous n’y allons pas, d’autres iront » ; « nous n’avons rien à craindre car notre supériorité technologique nous assure une avance considérable » ; « nous concevons dans nos centres de R&D, la Chine fabrique dans ses usines tournevis ». « Self-deception » diraient les Anglo-Saxons. Car dix ans après son entrée à l’OMC, c’est le « grand bond en avant » de l’intelligence économique d’une Chine qui a décidé de passer officiellement du statut de suiveur à celui d’innovateur, du « made in China » au « made by China ». Priorité est alors donnée à la « ré-innovation », c’est-à-dire l’importation, l’absorption et l’assimilation des savoir-faire étrangers. Pour rattraper son retard industriel, la Chine va déposer des brevets indigènes sur les technologies étrangères… et dépasser les États-Unis dans les statistiques de dépôts de brevets. Loin de seulement copier, la puissance chinoise mise également sur l’innovation originale et de rupture. Une dynamique qui s’assoit sur un réel patriotisme industriel et une réglementation qui impose un mécanisme d’information préalable à l’acquisition d’entreprises nationales par des entreprises étrangères. Dans une logique de synergie public-privé, des jurys qui mêlent représentants de l’État et entreprises évaluent la solidité des repreneurs en analysant les informations qu’ils ont dû fournir comme leurs process industriels ou leurs business plans (17). De même, les innovations indigènes bénéficient d’une véritable préférence nationale concernant les achats de l’État dans les secteurs clés.

En termes d’organisation, le mythique MITI japonais (18), conçu comme le centre névralgique informationnel du Japon, inspirera le ministère du Commerce extérieur et de la Coopération économique chinois (MOFCOM). Celui-ci travaille en étroite collaboration avec le ministère de la Sûreté d’État (Guoanbu), notamment son département 17 (renseignement économique), et le bureau des entreprises qui recueille l’information technologique et scientifique (19). Mais qui dit centre névralgique dit myriade de structures, capteurs et relais d’information, à l’image du maillage qui avait permis au Japon de disposer d’un dispositif intelligent à la fois difficile à saisir et performant (20). Côté chinois, Roger Faligot estime que ce ne seraient ainsi pas moins de 77 structures qui pratiqueraient le renseignement économique et seraient en mesure de se constituer en « task forces » (21), certaines entreprises étant le fer de lance de ce dispositif, à l’instar de Huawei, considérée par les Américains et leurs alliés comme le cheval de Troie du renseignement chinois à travers ses routeurs et le déploiement de la 5G. Même système que le Japon donc, mais avec une masse critique inédite qui explique largement la peur des services occidentaux, habitués jusque-là à des adversaires de taille sensiblement égale. Un réseau chinois offensif et massif qui se déploie, selon le général Daniel Schaeffer, ancien attaché de Défense à l’ambassade de France à Pékin, suivant le stratagème de la lamproie. L’expert fait ici référence à cet animal marin qui suce le sang de la proie à laquelle il se rattache grâce à sa ventouse. Des cibles sont ainsi approchées par divers vecteurs humains (le plus connu étant les stagiaires) afin de siphonner leurs informations. Sinologue et ancien diplomate, Matthew Brazil explique que depuis vingt ans, les Chinois ont développé leurs capacités dans le cyberespionnage à grande échelle (22). C’est ainsi que le motoriste français Safran fut victime d’une vaste opération d’espionnage de plusieurs mois : clé USB piégée, mails frauduleux visant à infecter des ordinateurs de l’entreprise aéronautique… Des attaques qui furent traitées par le responsable informatique du site de Suzhou…, lequel travaillait pour le Guoanbu. Fin 2018, la DGSI et la DGSE parvinrent à mettre à jour une vaste opération offensive via le réseau social professionnel LinkedIn : 4 000 Français (haut-fonctionnaires, cadres d’entreprises, experts) furent ciblés par les services chinois au moyen de 500 faux profils. Dans le même temps, Pékin aura durci ses opérations d’influence, assumant désormais d’infiltrer et de contraindre. Un moment machiavélien qui agira comme un électrochoc (23). Trop tard ?