par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

Des chercheurs traquent les centres de données cachés aux États-Unis.

Une équipe de chercheurs d’Epoch AI, un institut de recherche à but non lucratif, utilise des données open source pour cartographier la croissance des centres de données américains. L’équipe analyse minutieusement des images satellites, des permis de construire et d’autres documents juridiques locaux afin de dresser une carte des immenses bâtiments abritant des ordinateurs qui poussent comme des champignons aux États-Unis. Ces données sont ensuite transformées en une carte interactive qui répertorie les coûts, la consommation énergétique et les propriétaires de ces centres de données.

La construction massive de centres de données est un secteur en pleine expansion et source de controverses aux États-Unis. La Silicon Valley et l’administration Trump misent tout sur la croissance continue de l’IA pour l’avenir de l’économie américaine, une mission qui nécessitera des investissements de plusieurs milliards de dollars dans les centres de données et les nouvelles infrastructures énergétiques. Les cartes d’Epoch AI centralisent les informations sur ces bâtiments bruyants et énergivores qui poussent comme des champignons dans nos quartiers.

Sur la carte d’Epoch, un cercle vert apparaît au-dessus de New Albany, dans l’Ohio. Cliquez dessus pour accéder à une vue satellite du complexe où Meta construit son centre de données « Prometheus » . Selon Epoch, le coût total de construction s’élève à ce jour à 18 milliards de dollars et la consommation électrique est de 691 mégawatts.

« Ce centre de données, qui combine des tentes résistantes aux intempéries, des installations de colocation et les bâtiments traditionnels de Meta, illustre la transition de Meta vers l’IA », indique Epoch dans sa documentation. « Afin de refléter cette structure hétérogène, notre analyse s’appuie sur une combinaison de cartes d’occupation des sols, d’autorisations relatives aux turbines à gaz naturel et d’images satellite/aériennes des équipements de refroidissement pour estimer la capacité de calcul. » Les utilisateurs peuvent même consulter une chronologie de la construction et observer l’évolution des images satellite au fur et à mesure de l’expansion du centre de données.

« On parle beaucoup, publiquement et entre chercheurs, de l’avenir de l’IA », a déclaré Jean-Stanislas Denain, chercheur principal chez Epoch AI, à 404 Media. « Les initiés ont accès à de nombreuses données confidentielles, mais ce n’est pas le cas du grand public. L’existence de cette ressource en ligne est donc une excellente chose. »

Reprenez une vue d’ensemble du pays et cliquez sur un cercle à Memphis, dans le Tennessee, pour en savoir plus sur Colossus 2 de xAI . « Pour alimenter le centre de données, xAI a fait le choix inhabituel d’installer des turbines à gaz naturel de l’autre côté de la frontière, dans le Mississippi, probablement pour obtenir plus rapidement les autorisations nécessaires à leur exploitation », a indiqué Epoch AI. « L’installation de batteries semble terminée (bien que d’autres batteries puissent être ajoutées). Les turbines semblent connectées et les travaux de construction autour d’elles sont minimes. Sur la base de ces informations et de tweets antérieurs d’Elon Musk, 110 000 GPU NVIDIA GB200 sont opérationnels. »

Les informations concernant les centres de données sont incomplètes. Il est impossible de connaître précisément le coût total et le fonctionnement de ces infrastructures. La législation locale et nationale étant variable, toutes les informations relatives à la construction ne sont pas publiques, et l’imagerie satellite ne permet qu’une vision partielle de la situation sur le terrain. La carte d’Epoch AI ne recense probablement qu’une fraction des centres de données mondiaux. « En novembre 2025, ce sous-ensemble représentait environ 15 % de la puissance de calcul d’IA fournie par les fabricants de puces à l’échelle mondiale », explique Epoch AI sur son site web. « Nous étendons nos recherches afin de localiser les plus grands centres de données au monde, en utilisant l’imagerie satellite et d’autres sources de données. »

La section méthodologie du site explique comment Epoch AI procède et présente des photographies en accéléré de la croissance exponentielle des gigantesques centres de données. L’un des principaux indices visuels analysés par imagerie satellite est la présence d’équipements de refroidissement. « Les centres de données modernes dédiés à l’IA génèrent tellement de chaleur que les systèmes de refroidissement s’étendent à l’extérieur des bâtiments, généralement autour ou sur le toit. L’imagerie satellite nous permet d’identifier le type de refroidissement, le nombre d’unités et, le cas échéant, le nombre de ventilateurs sur chaque unité », précise le site.

« Nous nous concentrons sur le refroidissement car c’est un indicateur précieux pour déterminer la consommation d’énergie », explique Denain. « Nous cherchons d’abord à estimer la consommation, mais souvent, nous manquons d’informations à ce sujet… et ensuite, nous pouvons relier la consommation à la puissance de calcul et au coût de construction. Si l’on veut estimer la consommation, le refroidissement est un élément essentiel. »

Après avoir comptabilisé les ventilateurs, l’équipe d’Epoch intègre ces données dans un modèle qu’elle a conçu pour estimer la consommation énergétique d’un centre de données. « Ce modèle repose sur le type de refroidissement et des caractéristiques physiques telles que le nombre et le diamètre des ventilateurs, ainsi que la surface au sol occupée par l’ensemble du système de refroidissement », explique Epoch AI sur son site web. « Le modèle de refroidissement présente toutefois une marge d’incertitude importante. Les spécifications techniques indiquent que la capacité de refroidissement réelle peut être jusqu’à deux fois supérieure ou inférieure aux estimations de notre modèle, selon la vitesse de rotation des ventilateurs. »

Cartographier les centres de données américains à l’aide de sources ouvertes n’est pas une méthode infaillible. « Lors de la phase de découverte, certains centres de données sont si peu connus que nous ne trouvons aucune information, rumeur ou base de données existante les mentionnant. Si les grands centres de données sont plus susceptibles d’être répertoriés en raison de leur importance et de leur superficie, de nombreux petits centres (moins de 100 MW) pourraient représenter une capacité de calcul IA non négligeable », a déclaré Epoch AI.

Mais Epoch AI continue d’enrichir sa palette d’outils et d’analyser davantage d’images satellites afin de cartographier les nouveaux projets des géants de la tech. L’objectif : faire la lumière sur ce qui se passe dans l’ombre. « Même avec une analyse parfaite d’un centre de données, il se peut que nous ignorions encore qui l’utilise et dans quelle mesure », peut-on lire sur le site web d’Epoch AI. « Des entreprises d’IA comme OpenAI et Anthropic concluent des accords avec des hyperscalers tels qu’Oracle et Amazon pour louer de la puissance de calcul, mais les détails de ces accords restent parfois confidentiels. »

par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

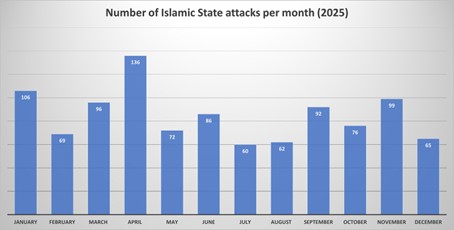

État islamique — Prévisions de menace sur 90 jours (janvier-mars 2026)

Perspectives à court terme après la forte augmentation des activités de fin décembre

3 janvier 2026

Résumé des renseignements commerciaux

L’augmentation des revendications opérationnelles de l’État islamique (EI) rapportée dans le numéro 528 d’al-Naba ( lire ici ), paru fin décembre 2025, reflète une intensification ponctuelle de ses activités plutôt qu’un changement stratégique avéré. L’organisation a démontré sa capacité à accélérer temporairement le rythme de ses opérations tout en maintenant sa dispersion géographique, notamment sur les théâtres d’opérations africains.

Niveau de menace à court terme (90 jours) : Moyen à élevé ;

Tendance : → / ↑ (stable avec risque de recrudescence) ;

Horizon temporel : 0 à 90 jours ;

Niveau de confiance : Moyen

Question clé de renseignement (KIQ)

L’augmentation de l’activité opérationnelle de l’État islamique fin décembre indique-t-elle le début d’une escalade durable, ou représente-t-elle une recrudescence temporaire au sein d’une stratégie de consolidation par ailleurs stable ?

Aperçu de la situation

Au cours de la dernière semaine de décembre 2025, l’EI a revendiqué 20 opérations au Nigéria, en Syrie, au Mozambique, au Mali, en République démocratique du Congo et en Turquie. L’inclusion d’une attaque revendiquée hors des frontières officielles des wilayas (Turquie) constitue un écart qualitatif, mais ne corrobore pas l’existence d’une campagne d’opérations extérieures plus vaste.

Les schémas généraux restent conformes à la logique opérationnelle établie de l’État islamique : attaques de complexité faible à modérée, ciblage prioritaire des forces de sécurité et des civils chrétiens, et accentuation continue des théâtres d’opérations africains considérés comme des environnements opérationnels permissifs.

Scénario le plus probable (60–70 %) — Niveau de base soutenu avec des pics épisodiques

L’EI maintient une activité opérationnelle stable sur plusieurs théâtres d’opérations jusqu’en mars 2026, principalement grâce à ses unités ISWAP, ISCAP et IS Mozambique. Des pics d’activité ponctuels surviennent en réponse à des opportunités locales, aux vulnérabilités des forces de sécurité ou à des facteurs saisonniers, mais ne débouchent pas sur une escalade durable.

Caractéristiques:

- Attaques continues contre les points de contrôle, les patrouilles et les convois

• Ciblage persistant des civils chrétiens dans certains théâtres d’opérations africains

• Guerre économique limitée sans campagnes systématiques d’infrastructures

• Incidents sporadiques hors des wilayas sans coordination ultérieure

Scénario de risque à la hausse (20 à 30 %) — Escalade localisée dans un seul bloc opératoire

L’État islamique passe d’attaques ponctuelles à une campagne soutenue dans un théâtre d’opérations permissif (très vraisemblablement le Nigéria, l’est de la RDC ou le nord du Mozambique). Son activité se concentre géographiquement, devient tactiquement répétitive et s’appuie sur une propagande cohérente.

Indicateurs :

- Attaques concentrées sur plusieurs semaines au sein d’une même wilaya

• Utilisation répétée de tactiques similaires contre les mêmes cibles

• Campagnes publicitaires nommées ou portant une marque spécifique à al-Naba

• Augmentation des attaques contre les bases opérationnelles avancées ou les voies logistiques

Impact:

- Dégradation de la liberté de mouvement des forces de sécurité locales

• Augmentation des déplacements de population et des tensions humanitaires

• Risque accru pour les forces partenaires extérieures

Scénario à fort impact / faible probabilité (5–10 %) — Signalisation des opérations externes

L’EI exploite des réseaux latents en dehors des provinces officielles pour mener ou revendiquer des attaques supplémentaires au-delà des principaux théâtres d’opérations, ce qui s’accompagne d’un changement de ton dans la propagande légitimant les opérations extra-régionales.

Indicateurs :

- Allégations répétées d’attaques non liées à des wilayas dans le même pays ou la même région ;

• Un cadrage éditorial mettant l’accent sur les représailles, la portée mondiale ou l’obligation ;

• Preuves de facilitation logistique ou de réactivation de réseau en dehors de l’Afrique.

Évaluation : En l’absence de ces indicateurs, les incidents survenus hors des wilayas doivent être considérés comme des anomalies tactiques plutôt que comme la preuve d’un changement stratégique.

Signaux de déclenchement (signaux modifiant l’évaluation)

Si deux ou plusieurs des événements suivants se produisent dans un délai de 30 jours, réévaluer la situation en vue d’une escalade durable :

- Attaques coordonnées dans plusieurs provinces en 24 à 72 heures ;

- Évolution vers des modalités d’attaque complexes ou à haut risque ;

- Ciblage soutenu des installations militaires fortifiées ;

- Réapparition du ciblage systématique des chiites ;

- Une guerre économique systématique contre les points de passage stratégiques en matière de transport ou d’énergie.

Indicateurs d’alerte précoce (surveillables)

- Augmentation des interceptions de convois et des franchissements de points de contrôle au Nigéria, en RDC ou au Mozambique ;

- Augmentation de la fréquence des attaques impliquant des forces partenaires étrangères (par exemple, des unités rwandaises ou liées à la Russie) ;

- Augmentation du volume de la propagande accompagnant les revendications opérationnelles ;

- Arrestations ou perturbations indiquant une réactivation du réseau en dehors des zones d’opérations principales.

Éléments décisionnels pour les décideurs politiques et les planificateurs de sécurité

- Ne pas assimiler les augmentations hebdomadaires à une escalade stratégique en l’absence d’indicateurs corroborants.

- Prioriser la perturbation de la logistique, du recrutement et de la gouvernance coercitive , et non la simple réduction du nombre d’attaques.

- Concentrer les ressources de renseignement sur les théâtres d’opérations africains , où l’escalade a le plus de chances de se pérenniser.

- Considérez les incidents survenus hors du wilayat comme des indicateurs d’alerte , et non comme la confirmation d’une campagne d’opérations extérieures.

par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

État islamique en Afrique — Perspectives de la menace stratégique | Décembre 2025

Tendances opérationnelles continentales, évaluation des risques et prévisions

5 janvier 2026

Résumé des renseignements commerciaux

L’Afrique demeure le principal théâtre d’opérations de l’État islamique à l’échelle mondiale, surpassant le Moyen-Orient en termes de volume d’attaques, de dispersion géographique et de résilience organisationnelle.

En décembre 2025, l’État islamique maintient 5 provinces actives en Afrique , démontrant collectivement :

- un rythme opérationnel soutenu sur plusieurs théâtres d’opérations non contigus ;

- stratégies locales adaptatives façonnées par des environnements de conflit distincts ;

- L’absence d’une escalade continentale unifiée, mais une résilience multi-nœuds persistante .

L’activité opérationnelle reste concentrée en Afrique de l’Ouest et au Sahel, tandis que les provinces d’Afrique centrale, orientale et australe conservent des capacités variables mais durables. Aucune recrudescence à l’échelle du continent n’a été observée durant la période considérée ; toutefois, les tendances cumulatives indiquent une menace structurelle et persistante , susceptible d’avoir des répercussions régionales et de provoquer une escalade épisodique.

Niveau de menace : Élevé

Tendance : → / ↑ (stable avec potentiel d’expansion)

Principales zones à risque : Sahel, bassin du lac Tchad, Afrique centrale, Somalie, Mozambique

Horizon temporel : 3 à 6 mois

Niveau de confiance : Moyen à élevé

Portée et méthodologie

Cette analyse des menaces stratégiques repose sur :

- surveillance systématique de la propagande de l’État islamique (vidéos, photos, déclarations, affirmations) ;

- reportages de sources sur le terrain ;

- Intégration des données OSINT, SOCMINT, IMINT et HUMINT numériques.

Les sources comprennent les principaux médias de l’État islamique, des reportages de sources ouvertes, des déclarations officielles et des sources locales dans les régions touchées.

Limites

- Signalements incomplets ou tardifs en provenance des zones de conflit ;

- exagération ou omission dans les revendications collectives ;

- Biais de propagande et désinformation potentielle.

Lorsque la vérification est impossible, cela est explicitement indiqué.

Aperçus provinciaux

- Province de l’État islamique en Afrique de l’Ouest (ISWAP)

- État islamique Sahel

- Province d’Afrique centrale de l’État islamique (ISCAP)

- État islamique en Somalie

- État islamique du Mozambique (EI).

Aperçu – L’État islamique en Afrique

L’État islamique (EI) maintient une présence structurée, résiliente et adaptable sur le continent africain, malgré la pression exercée par les opérations antiterroristes nationales et internationales. L’Afrique demeure le principal théâtre d’opérations de l’EI à l’échelle mondiale, tant en termes de fréquence des attaques que de capacité d’expansion territoriale, de recrutement et de production de propagande.

Contrairement à d’autres contextes, les groupes affiliés à l’EI en Afrique font preuve d’une grande continuité opérationnelle, capables de mener des attaques selon un large éventail de tactiques : assauts contre des villages, embuscades contre les forces armées et de sécurité, attaques complexes contre les infrastructures civiles et militaires, enlèvements, incendies criminels, destruction d’infrastructures et campagnes de terreur ciblant des groupes religieux et communautaires spécifiques. En particulier, les attaques systématiques contre les villages chrétiens et les civils constituent une caractéristique quasi exclusivement africaine du djihadisme lié à l’État islamique, avec une intensification significative observée ces derniers mois.

L’épicentre de cette dynamique demeure l’Afrique subsaharienne et centre-orientale, avec des développements particulièrement inquiétants en République démocratique du Congo et au Mozambique, où les groupes affiliés à l’EI ont démontré non seulement une capacité à mener des violences soutenues, mais aussi une coordination croissante, un contrôle territorial intermittent et une intégration aux économies criminelles locales. Dans ces contextes, la violence n’est pas un phénomène ponctuel, mais s’inscrit dans une stratégie d’érosion progressive de l’autorité de l’État, exploitant la fragilité structurelle, la marginalisation socio-économique, les conflits intercommunautaires et les vides de gouvernance.

Le 20 mars 2025, l’État islamique a officiellement annoncé le lancement d’une nouvelle campagne militaire, baptisée « Camps de feu », ciblant principalement l’Afrique. Les zones visées incluent notamment le Nigéria, le Niger, le Cameroun et le Mozambique, mais le contexte et le calendrier des attaques suggèrent une campagne plus vaste, conçue comme un outil de pression simultanée sur plusieurs théâtres d’opérations. Cette campagne se caractérise par la destruction systématique de villages, de terres agricoles et d’infrastructures de subsistance afin de déstabiliser le tissu social, provoquant des déplacements forcés de population et exacerbant le mécontentement envers les gouvernements centraux.

Cette stratégie demeure conforme au modèle opérationnel de l’État islamique : créer une instabilité chronique, délégitimer l’État, se présenter comme un acteur alternatif (ou incontournable) et exploiter le chaos pour faciliter le recrutement, le soutien logistique et l’enracinement territorial. En ce sens, l’EI ne vise pas exclusivement la conquête territoriale permanente, mais un contrôle souple et opportuniste, suffisant pour maintenir sa liberté de manœuvre et sa capacité offensive.

Actuellement, l’État islamique opère activement et sans interruption dans au moins huit pays africains, avec des variations mensuelles de sa répartition géographique et de l’intensité de ses activités. Au cours de la période considérée, l’organisation a démontré sa capacité à concentrer ses efforts sur un nombre restreint de théâtres d’opérations sans pour autant perdre en efficacité globale, signe d’une structure décentralisée mais fonctionnelle.

Un élément central, et souvent sous-estimé, est la dimension propagandiste. Chaque attentat d’envergure a été suivi d’une intense activité médiatique. Au cours du mois analysé, l’État islamique a diffusé un volume considérable de contenus – photographies, vidéos et communiqués de presse – par le biais de ses principaux canaux, notamment l’agence de presse Amaq et l’hebdomadaire al-Naba. La propagande ne se limite pas aux revendications de responsabilité ; elle construit un récit de succès, de résilience et d’inéluctabilité, destiné à la fois aux sympathisants locaux et à un public djihadiste international.

En résumé, la situation en Afrique révèle un État islamique non pas en déclin, mais dans une phase de consolidation et d’adaptation, capable d’absorber les pertes, de réorienter ses priorités et d’exploiter les faiblesses structurelles des contextes locaux. Pour les responsables du renseignement, de la sécurité et les décideurs politiques et militaires, l’Afrique n’est pas un front secondaire, mais bien le centre névralgique de la menace que représente l’État islamique.

Activités de l’État islamique — décembre 2025

En décembre 2025, l’activité de l’État islamique en Afrique a confirmé une tendance désormais structurelle : une présence persistante sur plusieurs théâtres d’opérations, une grande flexibilité tactique et la prédominance de cibles « faibles » ou semi-protégées dans des contextes où l’État peine à assurer le contrôle territorial et la protection de la population.

À l’échelle continentale, la trajectoire la plus significative demeure celle du rôle central de l’Afrique dans le déploiement opérationnel de l’EI, mêlant campagnes insurrectionnelles locales (capables d’instaurer une gouvernance et une fiscalité coercitives) et actions hautement symboliques visant à polariser les tensions sectaires et à délégitimer l’État. L’évolution des capacités de certaines branches africaines (principalement dans le bassin du lac Tchad), notamment l’adoption de drones, suscite des inquiétudes croissantes, de même que la possibilité qu’une partie de l’écosystème de l’EI en Afrique adopte progressivement des postures plus stratégiques et moins opportunistes.

À l’ouest, la composante ISWAP du lac Tchad a continué de bénéficier de réseaux locaux d’information et de renseignement (connaissance du terrain, informateurs, capacités de collecte et de traitement), qui facilitent le choix des cibles, la mobilité et la survie de l’insurrection sous la pression militaire. Dans ce contexte, les violences de décembre ont illustré une combinaison classique d’attaques contre les forces de sécurité et d’actions coercitives ou d’intimidation contre les civils, caractéristiques d’un environnement opérationnel où l’insurrection conserve l’initiative dans les zones rurales et péri-lacustres, tandis que les centres urbains restent exposés à des menaces sporadiques (notamment des engins explosifs et des attentats-suicides).

À la fin du mois, l’attention internationale portée au théâtre nigérian a également été alimentée par des déclarations et des rapports faisant état de frappes américaines contre des militants de l’EI au Nigeria, un facteur qui témoigne à la fois de la pertinence perçue du front de l’ISWAP et de la persistance de cibles de renseignement jugées « exploitables » par des capacités extrarégionales.

Dans le centre et l’est de la RDC, l’ISCAP a continué de se distinguer par son mode opératoire, où la violence contre les civils, souvent teintée d’appartenance identitaire ou sectaire, n’est pas un simple effet secondaire, mais un mécanisme fonctionnel : châtiment collectif, contrôle social, déplacements forcés et destruction de la confiance envers les autorités. En décembre, des analyses en sources ouvertes ont confirmé l’intensité et le ciblage systématique des communautés chrétiennes dans certaines régions de l’est congolais, conformément à une stratégie alliant opportunisme local et discours global, visant à maximiser l’impact psychologique et la fracture des communautés à un coût relativement faible.

En Afrique du Sud-Est, l’État islamique au Mozambique a confirmé une tendance particulièrement alarmante : l’expansion géographique et l’aggravation des conséquences humanitaires. Les attaques et les pressions coercitives alimentent de nouvelles vagues de déplacements et étendent l’instabilité au-delà de son épicentre traditionnel, Cabo Delgado, avec des signes de propagation aux provinces voisines. En décembre, des reportages internationaux ont mis en lumière l’ampleur croissante des déplacements forcés et l’extrême vulnérabilité des mineurs et des communautés rurales, un indicateur clé montrant que l’insurrection ne se contente pas de frapper, mais vise à vider et à remodeler l’espace social et logistique dans lequel elle opère.

En résumé, décembre 2025 met en lumière un État islamique africain opérant selon une logique d’usure prolongée : consolidation dans des zones permissives, exploitation des faiblesses de la gouvernance, violence identitaire ciblée là où elle s’avère la plus utile, et génération systématique de coûts politiques et humanitaires pour les États. L’indicateur opérationnel le plus important pour les « Perspectives stratégiques de la menace » n’est pas seulement la fréquence des attaques, mais leur fonction : maintenir l’initiative, la pertinence et la capacité de régénération par le biais de campagnes qui, bien que localisées, s’inscrivent dans l’architecture globale de l’organisation État islamique.

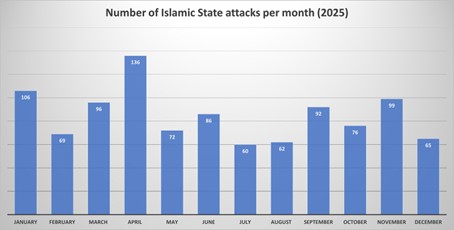

Nombre d’attaques en décembre 2025 : 65

Nombre d’attaques par pays en décembre 2025 :

- MOZAMBIQUE : 11

- RD CONGO : 15

- NIGERIA : 29

- NIGER : 2

- CAMEROUN : 4

- BURKINA FASO : 1

- SOMALIE : 1

- MALI : 2

Cibles :

Les cibles militaires de l’EI ce mois-ci ont été nombreuses et les voici :

- Armée nigériane, milices progouvernementales nigérianes, armée mozambicaine, armée rwandaise, armée du Niger, armée ougandaise, armée congolaise, milices progouvernementales congolaises, armée camerounaise, forces de sécurité du Puntland, armée malienne, milice du JNIM, milice du Corps russe pour l’Afrique et civils chrétiens.

- Zone:

L’État islamique a frappé les pays suivants ce mois-ci :

- MOZAMBIQUE :

- Districts de : Ancuabe, Mocimboa da Praia, Muidumbe, Macomia, Nangade ; Province de Cap Delgado.

- RD CONGO : province de l’Ituri, province du Nord-Kivu ;

- NIGERIA : État de Borno, État de Yobe, État d’Adamawa ;

- NIGER : région de Diffa, région de Dosso ;

- CAMEROUN : région de Maroua, région de l’Extrême-Nord ;

- BURKINA FASO : Province du Séno ; Région du Sahel.

- SOMALIE : Région administrative de Bari, État fédéral du Puntland.

- MALI : région de Gao, région de Ménaka.

Évaluations des menaces à la sécurité

Aperçu décembre 2025 : L’État islamique en Afrique a mené 65 attentats dans huit pays, selon un schéma multi-théâtres, mais avec une forte concentration sur trois axes principaux : le Nigéria (44,6 %), la RDC (23,1 %) et le Mozambique (16,9 %). Les 15 % restants sont répartis entre le Cameroun (4), le Niger (2), le Mali (2), le Burkina Faso (1) et la Somalie (1). Cette répartition suggère une menace structurée, mais avec une capacité de projection variable : élevée dans les théâtres d’opérations établis, opportuniste dans les théâtres périphériques.

Type de cibles et risques pour les civils. Les cibles comprennent : les forces armées régulières (Nigeria, RDC, Mozambique, Niger, Cameroun, Mali), les milices progouvernementales (Nigeria, RDC), les forces extérieures (Corps russe pour l’Afrique au Mali, armée rwandaise au Mozambique ; armée ougandaise liée au théâtre congolais), les forces de sécurité locales (Puntland), ainsi que les civils chrétiens.

Ce mélange confirme que l’EI utilise la violence comme un outil simultané de :

- frictions militaires ;

- Intimidation sociale et polarisation identitaire ;

- Démonstration du contrôle/de la pénétration de l’information au sein des communautés.

Risques pour les zones et la mobilité.

- Risque maximum : Borno/Yobe/Adamawa (Nigéria) ; Ituri et Nord Kivu (RDC) ; quartiers clés de Cabo Delgado (Mozambique).

- Risque élevé mais plus épisodique : Extrême Nord (Cameroun, région de Maroua) ; Niger (Diffa et Dosso).

- Point de « signalement » du risque : région du Sahel (Burkina Faso) ; Puntland (Somalie) ; Gao et Menaka (Mali).

Évaluation du renseignement

L’évolution des activités de l’État islamique en Afrique en décembre 2025 exige une analyse approfondie qui distingue les changements quantitatifs des dynamiques qualitatives de la menace. La baisse du nombre total d’attaques par rapport à novembre reflète principalement une réduction du temps d’opération revendiqué, mais ne constitue pas un indicateur fiable d’un affaiblissement structurel de l’organisation. Au contraire, la répartition géographique des attaques et la continuité des zones touchées confirment que l’EI maintient son architecture opérationnelle de base, articulée autour de trois théâtres d’opérations principaux : le Nigéria, la République démocratique du Congo et le Mozambique. Dans ces contextes, l’organisation continue de démontrer sa capacité à cibler aussi bien les forces armées régulières que les civils, préservant ainsi l’équilibre essentiel entre l’usure militaire et la pression sociale.

Dans ce contexte, le Nigéria demeure le principal centre opérationnel, tant en termes de volume que de fréquence des attaques, représentant près de la moitié de l’activité mensuelle. Cela indique que, malgré les opérations de contre-insurrection et l’implication de milices progouvernementales, l’État islamique conserve une capacité supérieure dans le bassin du lac Tchad à prendre l’initiative, à absorber les pertes et à soutenir une campagne d’usure prolongée. La persistance de cette situation suggère que les réseaux logistiques, d’information et de soutien local restent suffisamment robustes pour permettre une accélération rapide du rythme opérationnel si l’organisation le juge opportun.

La République démocratique du Congo et le Mozambique présentent toujours un profil d’insurrection marqué, caractérisé par des attaques soutenues dans des zones où le contrôle de l’État est fragmenté et la protection des populations civiles incomplète ou intermittente. Dans les deux théâtres d’opérations, la présence de forces étrangères ou de partenaires régionaux – notamment l’Ouganda en République démocratique du Congo et le Rwanda au Mozambique – étend le périmètre du conflit, transformant l’environnement opérationnel en un espace de compétition à plusieurs niveaux. Pour l’EI, ces présences représentent à la fois des cibles potentielles et des éléments qui alimentent son discours de résistance contre les acteurs extérieurs, renforçant ainsi la légitimité idéologique de ses actions.

En dehors des principaux théâtres d’opérations, la présence de l’État islamique au Sahel occidental et au Puntland somalien remplit avant tout une fonction de dissuasion. Bien que la fréquence des attaques dans ces zones demeure faible, leur impact informationnel est considérable : ces opérations contribuent à maintenir l’impression d’une présence continentale étendue, à préserver l’éventualité d’opérations futures et à démontrer la capacité de l’organisation à opérer même dans des contextes non prioritaires. Cette dimension « démonstrative » ne doit pas être sous-estimée, car elle contribue à renforcer l’image mondiale de l’EI et à complexifier la planification stratégique des acteurs étatiques.

En termes d’implications, le risque concret d’une normalisation de l’attrition se fait jour pour les gouvernements et les forces de sécurité. Même durant les mois où le nombre d’attaques est inférieur à la moyenne annuelle, l’État islamique démontre sa capacité à maintenir la continuité de ses opérations et à accroître rapidement le niveau de violence, notamment au Nigéria et au Congo. Ceci réduit l’efficacité des approches réactives fondées uniquement sur des indicateurs quantitatifs et exige un suivi plus étroit des capacités qualitatives et de la dynamique territoriale.

Pour les acteurs internationaux, notamment les contractants et les forces partenaires, la diversité des cibles visées – parmi lesquelles l’armée rwandaise, l’armée ougandaise et des milices comme le Corps des forces armées russes pour l’Afrique – révèle un contexte opérationnel où l’État islamique ne se contente plus d’affronter l’État central, mais accepte, voire recherche activement dans certains cas, une compétition horizontale avec divers acteurs armés. Cette situation accroît le risque d’escalades locales, de conflits imbriqués et d’erreurs d’attribution, avec des conséquences potentiellement déstabilisatrices à l’échelle régionale.

En matière de protection des civils, la présence explicite de civils chrétiens parmi les cibles révèle une violence persistante aux fortes connotations symboliques et identitaires. Ces attaques, particulièrement probables dans des contextes comme la RDC et le Nigéria, visent à produire des effets qui dépassent les dommages immédiats : polarisation des communautés, déplacements forcés de population, érosion de la confiance envers l’État et réduction de la coopération entre la population et les autorités.

Enfin, certains indicateurs clés méritent une surveillance prioritaire à court et moyen terme. Une augmentation des attaques complexes, telles que les assauts coordonnés ou les embuscades à plusieurs points, signalerait un regain de confiance tactique et de capacités de planification avancée.

L’intensification des opérations contre les bases et camps militaires (menées ce mois-ci uniquement au Cameroun) témoignerait d’un renforcement logistique et d’une évolution du rapport risque-bénéfice. Parallèlement, des signes d’interdiction économique, tels que des attaques contre les routes, les marchés et les stations-service, ainsi qu’une taxation agressive, suggéreraient un passage d’une approche principalement cinétique à une approche de contrôle territorial coercitif. Enfin, une intensification de la propagande opérationnelle, avec des revendications plus détaillées et une diffusion plus fréquente de supports visuels, serait un indicateur indirect de la confiance de l’organisation et de ses capacités médiatiques sur le terrain.

Évaluation analytique

Le chiffre de 65 attaques en décembre 2025 représente une anomalie relative par rapport aux pics observés à d’autres périodes de l’année, mais ne constitue pas, à lui seul, un indicateur suffisant pour conclure à une réduction structurelle de la menace. Au contraire, une analyse plus approfondie suggère que ce chiffre résulte de la convergence de facteurs opérationnels, non exclusifs, qui influent temporairement sur le volume d’activité sans en modifier les fondements stratégiques.

Une première interprétation essentielle concerne le cycle opérationnel saisonnier et logistique. Sur plusieurs théâtres d’opérations africains, le mois de décembre coïncide avec une phase de réajustement des activités : contraintes environnementales, forte pression militaire, nécessité de préserver les ressources et rotations du personnel peuvent inciter les cellules locales à réduire le nombre d’opérations visibles, en privilégiant la survie de l’organisation et la préparation du prochain cycle opérationnel. Dans cette perspective, la baisse du nombre d’attaques ne signale pas un repli stratégique, mais plutôt une gestion prudente des risques et des capacités en vue de 2026.

Une seconde interprétation, complémentaire, peut être attribuée à un recentrage sur l’efficacité opérationnelle. L’État islamique a depuis longtemps démontré une capacité d’adaptation qui le conduit, à certains moments, à privilégier un nombre réduit d’attaques, mais plus sélectives quant aux cibles et à leur impact. En décembre, la persistance des attaques contre les forces armées, les milices progouvernementales et les civils affiliés à l’idéologie identitaire suggère un choix délibéré de concentrer ses efforts sur des cibles jugées stratégiquement utiles, réduisant ainsi les opérations à faible valeur ajoutée. Cette approche permet à l’organisation de maintenir une pression politique et psychologique sur les États touchés tout en limitant son exposition opérationnelle.

Une troisième variable à prendre en compte concerne les biais de déclaration et de revendication. Historiquement, l’État islamique n’a pas systématiquement revendiqué toutes ses activités sur le terrain ; certaines opérations peuvent ne pas être signalées, être regroupées dans des rapports ultérieurs ou subir des retards de diffusion. Par conséquent, le nombre mensuel d’attaques revendiquées constitue un indicateur imparfait de l’activité réelle, en particulier dans les contextes où les communications sont fragmentées ou sujettes à des perturbations. Il convient donc d’interpréter avec prudence les baisses mensuelles comme des signes d’affaiblissement substantiel.

Le message opérationnel qui se dégage de cette analyse est clair : même au cours d’un mois marqué par un nombre relativement faible d’attaques, l’État islamique démontre une combinaison cruciale de profondeur territoriale et d’étendue géographique. Sa capacité à opérer en continu dans ses principaux théâtres d’opérations – le Nigéria, la République démocratique du Congo et le Mozambique – tout en maintenant une présence active, quoique de faible intensité, dans cinq autres pays africains, confère à la menace une résilience intrinsèque. Cette structure multifrontale empêche toute réduction durable des risques par des interventions ciblées sur un seul théâtre d’opérations et confirme que le défi posé par l’État islamique en Afrique n’est pas épisodique, mais systémique et adaptatif.

Conséquences pour la sécurité des voyages et la protection des biens

La situation opérationnelle qui se dessine suite aux activités de l’État islamique en Afrique en décembre 2025 a des conséquences importantes sur la sécurité des déplacements, la protection des avoirs et la gestion des risques pour le personnel international, les ONG, les entreprises et les opérateurs économiques. La répartition géographique des attaques et le type de cibles indiquent que le risque n’est pas uniforme, mais fortement concentré dans des zones spécifiques où l’EI maintient une continuité opérationnelle et une influence prépondérante.

Certaines zones doivent être considérées comme inaccessibles (« zones interdites d’accès ») aux personnes non protégées, notamment les voyageurs individuels, le personnel humanitaire sans protection adéquate et les infrastructures civiles non renforcées. Au Nigéria, les États de Borno, Yobe et Adamawa demeurent l’épicentre de la menace djihadiste, caractérisés par des attaques fréquentes, la capacité de tendre des embuscades, la présence de milices et une forte imprévisibilité de la situation sécuritaire. De même, en République démocratique du Congo, les provinces d’Ituri et du Nord-Kivu présentent un niveau de risque extrêmement élevé, exacerbé par la conjugaison entre l’activité djihadiste, les violences intercommunautaires et la faiblesse structurelle des forces de sécurité locales. Au Mozambique, toute la région de Cabo Delgado reste très instable ; l’EI y démontre sa capacité à cibler aussi bien les forces militaires que les infrastructures civiles, ce qui a des répercussions directes sur la mobilité, l’accès et la continuité opérationnelle des ressources.

Outre ces zones interdites d’accès, il existe des contextes classés « vigilance élevée/accès strictement nécessaire », où l’accès doit être limité aux missions essentielles et s’appuyer sur des évaluations de risques dynamiques. Dans l’Extrême-Nord du Cameroun, notamment dans la région de Maroua, le risque est lié à des incursions sporadiques, à des infiltrations transfrontalières et à un contexte sécuritaire instable. Au Niger, les régions de Diffa et de Dosso présentent un profil de menace variable mais susceptible de s’aggraver rapidement, ce qui rend indispensables une planification flexible et une réévaluation constante de la situation. Au Mali, les régions de Gao et de Ménaka présentent un risque encore complexifié par la présence de multiples acteurs armés, dont des groupes djihadistes rivaux, des milices locales et des forces extérieures, créant un environnement où les responsabilités et l’attribution des violences sont souvent difficiles à établir.

Du point de vue des mesures de protection des biens, l’élément clé est la réduction de la prévisibilité opérationnelle. Dans un contexte où l’EI et d’autres acteurs armés exploitent largement l’observation locale et le renseignement humain, la répétition des itinéraires, des horaires et des procédures standardisés accroît considérablement l’exposition au risque. La variabilité planifiée des mouvements et des routines constitue donc une mesure d’atténuation primordiale, et non accessoire.

Un second pilier concerne le niveau minimal de sécurisation des infrastructures critiques. Même dans les contextes non classés comme « à risque », la présence de contrôles périmétriques efficaces, d’une force de sécurité fiable et bien intégrée au contexte local, ainsi que de plans d’évacuation réalistes et éprouvés, est un facteur clé de la résilience opérationnelle. L’absence de telles mesures n’élimine pas le risque, mais en amplifie considérablement les conséquences en cas d’incident.

La surveillance continue de l’information est primordiale. Dans de nombreux domaines analysés, le délai entre un événement et son signalement officiel peut être considérable ; se fier exclusivement aux communications gouvernementales ou aux sources centralisées expose à des retards potentiellement critiques. Un système ISR léger, intégrant la surveillance et le renseignement en sources ouvertes (OSINT) quotidien, et complété par des sources locales, permet de détecter les premiers signes de dégradation de la sécurité et d’adapter rapidement les dispositifs opérationnels.

Enfin, les contacts communautaires demeurent une ressource souvent sous-estimée, mais pourtant essentielle. Dans de nombreux théâtres d’opérations africains touchés par l’État islamique, les premiers signes de danger imminent – mouvements suspects, changements de comportement au sein des communautés et tensions latentes – émergent des réseaux locaux avant d’être détectés par les instances officielles. L’intégration de ces réseaux dans une stratégie de sécurité plus globale n’élimine pas le risque, mais elle améliore considérablement la capacité d’anticipation et de réaction.

Prévisions de menaces (2 à 4 semaines)

Perspectives opérationnelles : reprise modérée de l’activité au Nigéria et en RDC ; situation stable au Mozambique avec des pics localisés.

Événements probables :

- embuscades contre les patrouilles et les convois,

- raids sur les villages/banlieues,

- attaques punitives contre des communautés perçues comme hostiles (y compris les chrétiens dans certains contextes),

- pression sur les milices progouvernementales.

par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

Le brouillage et l’usurpation d’identité russes menacent les pays baltes

Résumé exécutif

Les cas de brouillage et d’usurpation d’identité des systèmes mondiaux de navigation par satellite (GNSS) russes* dans la région de la mer Baltique ont connu une augmentation dramatique depuis 2024, malgré des efforts d’atténuation insuffisants. Ces interférences mettent en péril la sécurité maritime et aérienne civile et sont étroitement liées à la guerre hybride que la Russie mène contre l’Europe. Face au manque d’urgence et de coordination des efforts d’atténuation au niveau de l’UE, nous n’anticipons pas de désescalade à court terme. Par ailleurs, le brouillage des GNSS influence le comportement des opérateurs plutôt que de provoquer une défaillance directe du système, offrant ainsi probablement à Moscou la possibilité d’identifier et d’observer les procédures de secours et les protocoles de résilience.

Le blocage des signaux GNSS et la transmission de faux signaux par la Russie sont des tactiques de guerre électronique fréquemment observées dans la région baltique depuis le début de l’invasion à grande échelle de l’Ukraine par la Russie en 2022. Ces perturbations affectent les drones, les aéronefs et les navires, en particulier dans les zones limitrophes de la Russie.

Jugements clés

KJ-1. L’ingérence de la Russie dans les systèmes GNSS de la région baltique — qui s’inscrit dans le cadre de sa pression hybride plus large sur le flanc oriental de l’OTAN — constitue délibérément et de manière persistante une menace pour la sécurité de l’aviation civile et maritime.

- Le 31 octobre 2025, les garde-côtes finlandais ont signalé des perturbations constantes des signaux de navigation par satellite en mer Baltique depuis avril et, fin octobre, des pétroliers falsifiant leurs données de localisation pour dissimuler leurs visites en Russie. [ source ]

- Lors de l’assemblée de l’Organisation de l’aviation civile internationale (OACI) du 3 octobre 2025, les représentants finlandais et estonien ont accusé la Russie de brouiller les systèmes de navigation GPS dans l’espace aérien balte. Le représentant lituanien a fait état de centaines d’interférences GNSS chaque semaine, soit environ 20 fois plus qu’en 2024. [ source ]

- Une équipe de recherche de GPSPatron et de l’Université maritime de Gdynia a enregistré, de juin à octobre 2025, des phénomènes de brouillage et d’usurpation d’identité GNSS dans les eaux de la mer Baltique, près de Gdańsk, en Pologne, entraînant des données de position erronées ou rendant impossible le suivi ou la réception des signaux satellitaires. [ source ]

KJ-2. Les efforts d’atténuation en cours manquent d’action concrète et d’urgence, permettant la poursuite, voire l’escalade, des opérations de Moscou, et nous ne constatons aucune indication que les gouvernements européens envisagent de s’attaquer à la situation de manière plus énergique.

- Le 9 septembre 2025, la Commission européenne a annoncé la mise en œuvre d’un nouveau service d’authentification anti-usurpation d’identité, de signaux cryptés à usage gouvernemental et d’un service de surveillance prévu pour détecter et localiser les interférences à partir de 2026. [ source ]

- En mars 2025, l’OACI, l’UIT et l’OMI, agences des Nations Unies, ont publié une déclaration commune relative aux risques pour la sécurité de la navigation aérienne et maritime. À l’été 2025, l’UIT a examiné les plaintes des États membres et l’OACI a menacé de saisir son Assemblée générale concernant la Russie pour d’éventuelles violations du droit international. [ source ]

- Selon le Centre de politique européenne (novembre 2025), le secrétaire général de l’OTAN, Mark Rutte, a abordé la question des opérations de brouillage et d’usurpation d’identité russes par le biais d’une coopération et de recommandations avec les comités de résilience et d’aviation, les groupes de planification et le secteur de l’aviation. [ source ]

KJ-3. Les interférences GNSS façonnent le comportement des opérateurs plutôt que de provoquer une panne directe du système, ce qui offre probablement à Moscou des opportunités d’identifier et d’observer les procédures de secours et les protocoles de résilience.

- En décembre 2025, l’Administration maritime suédoise (Sjöfartsverket) a installé et activé la première de dix balises de réponse radio entièrement terrestres sur l’île d’Öland. [ source ]

- Lisa Dyer, directrice générale de la GPS Innovation Alliance, a indiqué mi-décembre 2025 que des groupes industriels développent des systèmes satellitaires multibandes et des technologies de positionnement en orbite terrestre basse fonctionnant sur différentes fréquences afin d’offrir des signaux de navigation alternatifs en cas de brouillage du GPS. [ source ]

- Le 24 juillet 2025, EUSPA, le fournisseur de services opérationnels de Galileo, a lancé l’Open Service – Navigation Message Authentication (OSNMA), un mécanisme d’authentification permettant aux utilisateurs de l’Open Service de vérifier l’authenticité des données de navigation. [ source ]

Déclaration sur l’analyse

Nous avons un niveau de confiance modéré à élevé dans nos évaluations, compte tenu de l’abondance de rapports publics disponibles sur les enregistrements massifs d’incidents de brouillage et d’usurpation de systèmes GNSS russes dans la région baltique et sur le flanc est de l’OTAN. Cependant, étant donné l’ampleur et la fréquence des opérations de brouillage et d’usurpation de systèmes GNSS en cours, ce rapport part du principe que toutes ces opérations sont intentionnelles. Si l’usurpation est une action délibérée, le brouillage peut être accidentel et, lorsqu’il est exécuté intentionnellement, il peut être indiscriminé. Les interférences ne connaissant pas les frontières des zones de conflit, les opérations civiles et commerciales dans ces régions peuvent en être affectées.

On suppose également que les interférences GNSS, en influençant le comportement des opérateurs, révèlent des procédures alternatives, permettant ainsi à la Russie d’obtenir des informations sur les mécanismes d’action et de réaction. Toutefois, cette forme d’exploitation du renseignement n’est ni documentée ni prouvée comme étant une stratégie délibérée de la Russie. Un développement susceptible de modifier l’évolution de la situation, et donc notre analyse, serait toute initiative de l’OTAN, de l’UE ou de l’ONU visant à contrer plus fermement le comportement de Moscou.

par Pierre Andrès | Jan 12, 2026 | Moments d'histoire, Uncategorized

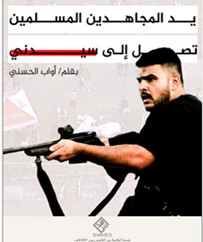

Note de renseignement à destination des dirigeants : Incitation djihadiste mondiale et mobilisation décentralisée

Implications pour la lutte contre le terrorisme et la sécurité de protection

Cette note de renseignement stratégique est issue d’une analyse cognitive de première main d’une publication médiatique djihadiste récente attribuée à l’écosystème médiatique d’AQPA. L’analyse sous-jacente repose sur l’exploitation directe de la source originale en langue arabe et se concentre sur ses effets cognitifs, comportementaux et stratégiques plutôt que sur des affirmations opérationnelles factuelles.

De Gaza à Sydney : la mondialisation du djihad cognitif par Al-Qaïda

Incitation, soutien aux individus isolés et communication stratégique dans un récent communiqué de presse d’AQAP

31 décembre 2025

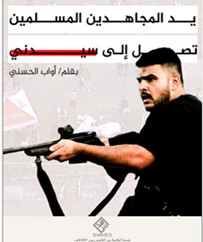

Cette analyse examine un court ouvrage de propagande diffusé par l’appareil médiatique d’Al-Qaïda dans la péninsule arabique (AQPA), sous la marque al-Malahim Media, qui célèbre et instrumentalise explicitement une attaque présentée comme ayant eu lieu à Sydney, en Australie.

Ce document n’est pas de nature opérationnelle. Sa valeur stratégique réside plutôt dans le domaine cognitif : il fonctionne comme un outil d’incitation destiné à légitimer la violence, à promouvoir des attaques similaires par des acteurs non affiliés et à étendre la portée mondiale perçue de l’action djihadiste au-delà des théâtres de conflit traditionnels.

Cette publication abaisse délibérément le seuil de participation à la violence en dissociant explicitement l’action de l’appartenance à une organisation, renforçant ainsi un environnement opérationnel propice aux initiatives individuelles et aux actes isolés. Elle cible simultanément les institutions de sécurité occidentales, les communautés juives du monde entier et les publics musulmans susceptibles d’être influencés par les discours de mobilisation.

Du point de vue de la lutte antiterroriste, ce document constitue un artefact cognitif à haut risque : non pas en raison de son contenu tactique, mais du fait de son rôle dans la normalisation des représailles mondialisées contre des cibles civiles et communautaires. Ce texte s’inscrit dans une tendance stratégique plus large au sein de l’écosystème d’Al-Qaïda, qui privilégie l’influence psychologique, la dissuasion narrative et la mobilisation décentralisée aux attaques coordonnées de manière centralisée.

Arrêts clés

- Fonction principale : Incitation et imitation.

L’œuvre est conçue pour légitimer et encourager la violence commise par des individus non affiliés plutôt que pour diriger des opérations organisées.

- Guerre cognitive, et non tactique.

Ce document opère entièrement dans le domaine cognitif, visant à façonner les perceptions de la portée, de l’inévitabilité et de la légitimité morale.

- Déconnexion délibérée du contrôle organisationnel

Les déclarations explicites rejetant la pertinence de l’appartenance à un groupe indiquent une stratégie intentionnelle visant à élargir le vivier d’attaquants potentiels.

- Mondialisation de la légitimité des cibles :

les communautés juives du monde entier sont considérées comme des cibles légitimes, indépendamment de leur situation géographique, ce qui élargit considérablement le champ des menaces.

- Dissuasion narrative contre les institutions de sécurité :

les affirmations selon lesquelles les renseignements, les avertissements et les mesures de sécurité sont inefficaces visent l’érosion psychologique plutôt que la vérification des faits.

- Opportunisme stratégique plutôt que commandement et contrôle.

Le texte suggère une posture de propagande adaptative qui tire profit des événements sans démontrer de maîtrise opérationnelle ni de coordination.

Abstrait

Cet article propose une analyse du renseignement cognitif d’une courte publication de propagande attribuée à l’appareil médiatique d’Al-Qaïda dans la péninsule arabique. À travers l’analyse directe d’une source djihadiste de première main, l’étude examine comment ce document fonctionne comme un instrument d’incitation stratégique plutôt que comme un guide opérationnel.

L’analyse démontre que la publication poursuit trois objectifs interdépendants : légitimer la violence contre les civils et les communautés, encourager les actions d’imitation par des individus non affiliés et renforcer la perception d’une influence djihadiste mondiale. En écartant explicitement l’appartenance à une organisation comme condition préalable à l’action, le texte abaisse les seuils de participation et accroît la probabilité d’attaques décentralisées et peu coûteuses.

Ces résultats soulignent l’importance de considérer ces artefacts comme des indicateurs de la dynamique de la guerre cognitive plutôt que comme des productions de propagande isolées, avec des implications directes pour la politique antiterroriste, la sécurité préventive et les communications stratégiques.

Méthodologie

Cette analyse repose sur un examen qualitatif direct d’une source djihadiste primaire, à savoir un ouvrage de propagande de cinq pages en langue arabe attribué à l’écosystème médiatique d’AQPA.

L’approche méthodologique comprend :

- Traduction intégrale et analyse sémantique du texte source

- Analyse du discours axée sur l’intention, le ciblage du public et les mécanismes de mobilisation

- Évaluation de la guerre cognitive : analyse de la construction narrative, des arguments de dissuasion et de la signalisation par émulation

- Interprétation des menaces axée sur la lutte contre le terrorisme, sans extrapolation tactique

Aucun reportage secondaire, commentaire de presse ou fuite de renseignements n’a été utilisé. Toutes les évaluations reposent exclusivement sur le contenu, la structure, le langage et le cadrage de la source primaire.

Note méthodologique sur la nature des sources et l’approche analytique

La source analysée est un document de propagande djihadiste de première main, destiné à un public extrémiste, tant interne qu’externe. Ce type de document est par nature performatif, stratégique et comporte de nombreuses affirmations mensongères.

Par conséquent :

- Les affirmations concernant le succès opérationnel, le nombre de victimes ou la portée géographique ne sont pas considérées comme des informations factuelles.

- Le document est analysé comme un instrument d’influence, et non comme une preuve de capacité.

- L’analyse porte sur les raisons pour lesquelles certains récits sont construits, plutôt que sur leur véracité.

Cette approche s’aligne sur les meilleures pratiques en matière d’analyse du renseignement des productions médiatiques extrémistes, considérées comme des signaux d’intention, de positionnement et d’adaptation stratégique, plutôt que comme des révélations opérationnelles.

Limites

- Contrainte liée à une source unique :

L’analyse repose sur un seul document distinct et ne prétend pas représenter l’ensemble de la production médiatique d’Al-Qaïda.

- Absence de métadonnées et de contexte de distribution

Sans visibilité complète sur les canaux de diffusion, la portée du public et les indicateurs d’engagement, l’évaluation de l’impact reste indirecte.

- Impact cognitif non directement mesurable.

L’analyse évalue les effets cognitifs escomptés, et non les résultats comportementaux observés empiriquement.

Pertinence analytique pour les décideurs

Ce document doit être considéré comme un indicateur d’alerte précoce de l’expansion des menaces véhiculées par le récit , notamment en ce qui concerne :

- Violences perpétrées par un acteur isolé ou auto-initiées contre des cibles communautaires

- Logique de ciblage basée sur les événements et les rituels

- Intimidation psychologique des institutions de sécurité

Ne pas prendre en compte ces résultats dans le domaine cognitif risque de privilégier les indicateurs cinétiques tout en négligeant les conditions narratives qui permettent la violence décentralisée.

Analyse du renseignement (CT)

Le document se présente explicitement comme un produit du « Service médiatique al-Malahim » et porte la marque SHAHED. Ces éléments ne doivent pas être interprétés comme de simples détails graphiques, mais comme des signaux délibérés de positionnement au sein de l’écosystème médiatique djihadiste. Ce type de branding remplit une double fonction : d’une part, il confère une authenticité perçue à un public déjà acquis à l’idéologie, et d’autre part, il assure la continuité de la marque lors de la redistribution, de l’archivage et de la rediffusion du contenu, facilitant ainsi sa circulation sur des canaux et des plateformes similaires. L’auteur mentionné, Awwab al-Husni, doit être considéré comme une signature éditoriale plutôt que comme une identité vérifiable : son rôle est de construire une voix reconnaissable et cohérente au fil du temps, et non d’assurer une traçabilité personnelle ou une responsabilité directe.

Du point de vue du genre, ce texte ne relève ni du communiqué opérationnel ni du rapport de revendication. En effet, il est dépourvu des éléments typiques d’un bulletin d’action, tels que des détails vérifiables, une chronologie précise ou des références techniques à l’exécution de l’attaque. Il s’agit plutôt d’un micro-dépliant de mobilisation, conçu pour être bref, facile à diffuser et à assimiler rapidement, avec une structure rhétorique fondée sur des slogans et des images fortes. Sa valeur n’est pas informative, mais éminemment cognitive : l’objectif n’est pas de transmettre des données, mais plutôt d’orienter les perceptions, de légitimer les comportements et de renforcer les cadres d’interprétation favorables à l’action violente.

Analyse des domaines cognitifs associés :

« De Gaza à Sydney : la mondialisation du djihad cognitif par Al-Qaïda. Incitation, soutien aux acteurs isolés et communication stratégique dans un récent communiqué de presse d’AQPA ».

Arrêts clés

- Le communiqué de presse analysé vise à permettre et à légitimer une violence décentralisée et non affiliée , plutôt qu’à diriger ou à revendiquer des opérations coordonnées de manière centralisée.

- Le document dissocie explicitement les actes de violence de l’appartenance à une organisation , abaissant les seuils de participation et élargissant le vivier d’agresseurs potentiels.

- Les cibles communautaires fondées sur l’identité sont présentées comme légitimes à l’échelle mondiale, élargissant considérablement la surface de la menace au-delà des théâtres de conflit traditionnels.

- Le principal risque concerne une violence par imitation, de faible envergure , motivée par l’absorption narrative plutôt que par des structures de commandement et de contrôle.

- Les affirmations remettant en cause l’efficacité des mesures de renseignement et de sécurité visent à saper la dissuasion sur le plan psychologique , et non à refléter la réalité opérationnelle.

- Ce produit reflète une tendance stratégique plus large au sein de l’écosystème d’Al-Qaïda, privilégiant la portée cognitive et l’impact symbolique à la sophistication cinétique .

Pourquoi c’est important maintenant

Cette publication paraît dans un contexte de menaces de plus en plus marqué par la décentralisation, la polarisation et le recours à la mobilisation par le récit. Plutôt que de signaler des attaques organisées imminentes, le document cherche à amplifier la violence indirectement en normalisant et en autorisant les actions individuelles. Sa pertinence réside dans les conditions comportementales qu’il tente de créer, et non dans l’exactitude factuelle de ses affirmations.

Conséquences de la menace (3 à 6 prochains mois)

- Probabilité accrue d’ attaques auto-initiées ou faiblement coordonnées contre des cibles vulnérables basées sur l’identité.

- Exposition accrue lors des rituels, des célébrations et des événements communautaires prévisibles .

- Efficacité réduite des indicateurs de renseignement traditionnels axés sur les réseaux, la logistique et les affaires étrangères.

- Amplification continue via des écosystèmes en ligne qui valorisent la violence symbolique et la diffusion rapide des récits.

Indicateurs à surveiller (non tactiques)

- Un discours récurrent qui souligne l’insignifiance de l’appartenance organisationnelle.

- Le récit met l’accent sur la portée mondiale et l’inévitabilité plutôt que sur les détails opérationnels.

- Obsession pour les événements, les rituels ou les moments de forte visibilité communautaire.

- Rhétorique présentant les mesures de sécurité et les systèmes préventifs comme futiles.

Conclusion pour les décideurs

Ce produit n’indique pas un renforcement des capacités opérationnelles.

Il signale une adaptation stratégique : une violence à grande échelle grâce à la cognition, la légitimité et l’émulation.

Les réponses antiterroristes qui se concentrent exclusivement sur les structures organisationnelles risquent de passer à côté du cœur même de la menace.

par Pierre Andrès | Jan 12, 2026 | Moments d'histoire

Perspectives pour 2026 : Cinq tendances de politique étrangère à suivre

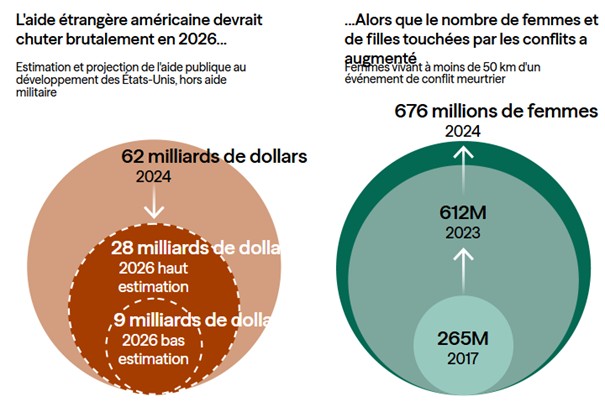

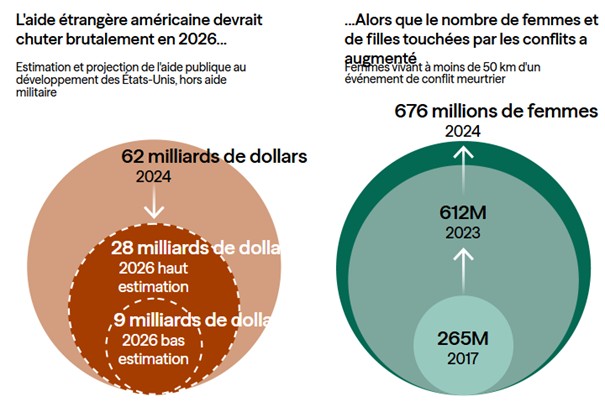

Alors que 2025 s’achève après une année riche en événements en matière de politique étrangère, cinq chercheurs du CFR se penchent sur les enjeux de 2026. À l’aide de tableaux, de graphiques et de cartes, nos experts analysent comment les États-Unis géreront les besoins croissants en minéraux critiques, si les droits de douane pèseront davantage sur le pouvoir d’achat des consommateurs américains, si le dernier accord nucléaire en vigueur entre Washington et Moscou peut être sauvé, comment l’essor de l’électrification en Chine pourrait populariser le concept émergent d’« État électrique », et pourquoi les femmes seront les plus touchées par les réductions de l’aide humanitaire.

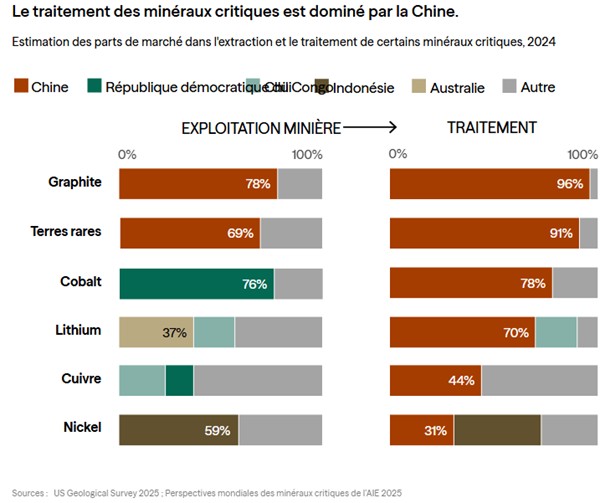

La course accélérée aux minéraux critiques

En 2025, les minéraux critiques ont redessiné le paysage géopolitique. La mainmise quasi totale de la Chine sur de nombreux minéraux critiques et terres rares, ainsi que sa volonté d’instrumentaliser cette domination, ont alerté le monde. Avec la mise en place d’un nouveau régime de contrôle des exportations en octobre, la Chine a démontré sa capacité à restreindre l’accès mondial non seulement aux minéraux eux-mêmes, mais aussi aux produits dérivés et aux technologies de transformation – notamment aux aimants à base de terres rares – et à paralyser de larges pans de l’économie mondiale.

D’après la liste la plus récente de l’Institut d’études géologiques des États-Unis (USGS), soixante minéraux et terres rares sont jugés « critiques » pour la sécurité nationale et économique en raison de leur importance dans les secteurs de la défense et de l’industrie civile, ainsi que de leur vulnérabilité aux ruptures d’approvisionnement. Pour aggraver le risque de dépendance excessive à l’égard de la Chine, l’Agence internationale de l’énergie (AIE) prévoit une forte augmentation de la demande mondiale pour nombre de ces minéraux critiques d’ici 2030.

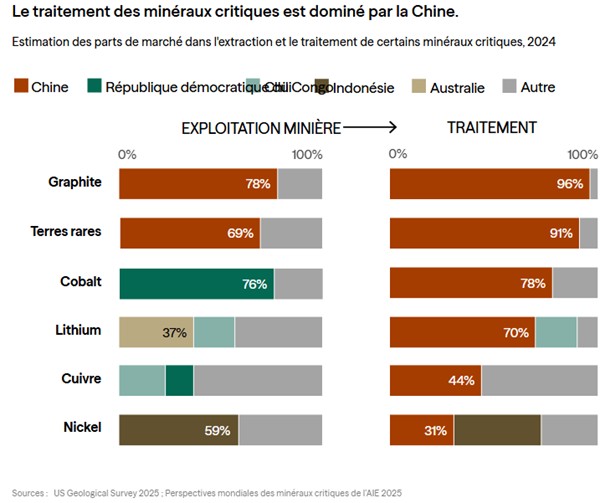

Le traitement des minéraux critiques est dominé par la Chine.

Estimation des parts de marché dans l’extraction et le traitement de certains minéraux critiques, 2024

Sources : US Geological Survey 2025 ; Perspectives mondiales des minéraux critiques de l’AIE 2025

La chaîne d’approvisionnement mondiale en minéraux critiques est extrêmement concentrée, engendrant de dangereuses dépendances . La République démocratique du Congo, par exemple, fournit plus de 70 % de l’approvisionnement mondial en cobalt. Quant à la transformation du cobalt, la Chine en contrôle environ 78 %. Pour de nombreux éléments de terres rares, la Chine exerce un contrôle quasi total sur l’extraction et la transformation des matières premières. Cette dépendance à l’égard d’un seul pays expose les États-Unis à la coercition, à la manipulation des prix et aux ruptures de la chaîne d’approvisionnement.

Le monde cette semaine

Le président du CFR, Mike Froman, analyse l’actualité de politique étrangère la plus importante de la semaine. Retrouvez également les dernières nouvelles et analyses des experts du Conseil. Tous les vendredis

Haut du formulaire

Bas du formulaire

Voir toutes les newsletters >

Haut du formulaire

Bas du formulaire

S’appuyant sur les efforts entrepris lors de la première administration Trump et amplifiés sous la présidence de Biden, la seconde présidence Trump a mis en œuvre deux séries de politiques visant à réduire la vulnérabilité de Washington en matière de minéraux critiques.

Tout d’abord, suite à une série de décrets présidentiels ( EO 14154 , EO 14156 , EO 14213 , EO 14241 , EO 14261 et EO 14285 ) promulgués au début de la présidence Trump, les ministères du Commerce et de la Défense – ainsi que des agences telles que la Banque d’import-export et la Société américaine de financement du développement international – ont lancé une politique industrielle plus ambitieuse visant à renforcer l’approvisionnement des États-Unis en ressources minérales grâce à des investissements nationaux et internationaux. Ces efforts ont mobilisé un large éventail d’outils, notamment des prêts et des garanties de prêts, des prises de participation et des investissements quasi-fonds propres, des prix planchers et des accords d’achat à long terme. L’administration Trump devrait étendre le recours à ces outils en 2026 afin de réduire la dépendance des États-Unis vis-à-vis de la Chine pour les matières premières critiques.

Deuxièmement, la Maison-Blanche a conclu des accords bilatéraux et multilatéraux visant à diversifier les approvisionnements en minéraux critiques, à coordonner les financements pour accroître la production et à harmoniser les cadres réglementaires et les normes industrielles. Ces efforts comprennent le Plan d’action sur les minéraux critiques adopté lors du sommet du G7 en juin, l’ Initiative du Quad sur les minéraux critiques annoncée en juillet et des engagements conjoints de plus de 10 milliards de dollars avec des partenaires asiatiques en octobre pour financer, construire et stocker des approvisionnements en minéraux critiques.

Ensemble, ces deux axes d’effort continueront de façonner la diplomatie et la politique industrielle de l’administration Trump en 2026. Mais dans une année qui devrait être marquée par des changements continus dans les architectures de sécurité régionales et une intensification de la rivalité géopolitique, le rythme, la durabilité et la direction finale des progrès américains en matière de sécurité de la chaîne d’approvisionnement en minéraux critiques restent incertains.

Augmentation des coûts tarifaires pour les consommateurs

Benn Steil est chercheur principal et directeur de l’économie internationale.

À l’aube de 2026, une grande inconnue pour l’économie mondiale réside dans l’évolution et les conséquences des politiques tarifaires du président Trump. On s’interroge notamment sur la possibilité que la Cour suprême invalide ses droits de douane réciproques, sur une éventuelle refonte des accords commerciaux, ou encore sur l’issue de la multiplication des exemptions, sous l’effet des préoccupations du public quant à l’accessibilité financière et de celles de l’industrie quant à sa compétitivité.

Une question importante, toujours d’actualité mais très controversée, est celle de savoir qui paie réellement les droits de douane imposés par le président. Si, en pratique, ces droits sont des taxes payées par les importateurs américains, ces derniers peuvent faire pression sur les exportateurs étrangers pour qu’ils baissent leurs prix, transférant ainsi une partie du fardeau à l’étranger, ou bien répercuter le coût sur les consommateurs américains par le biais de prix plus élevés.

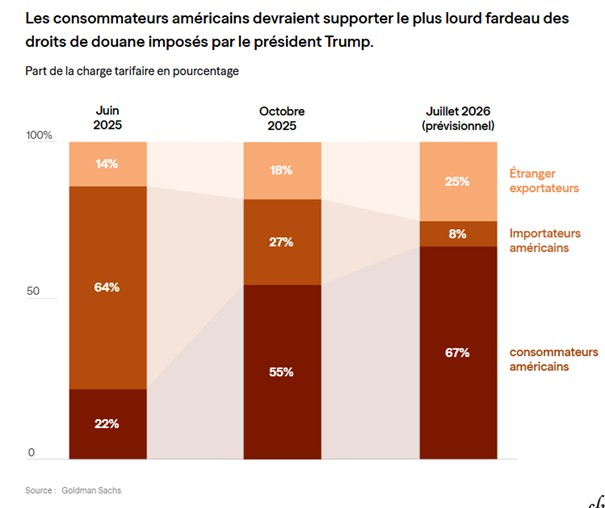

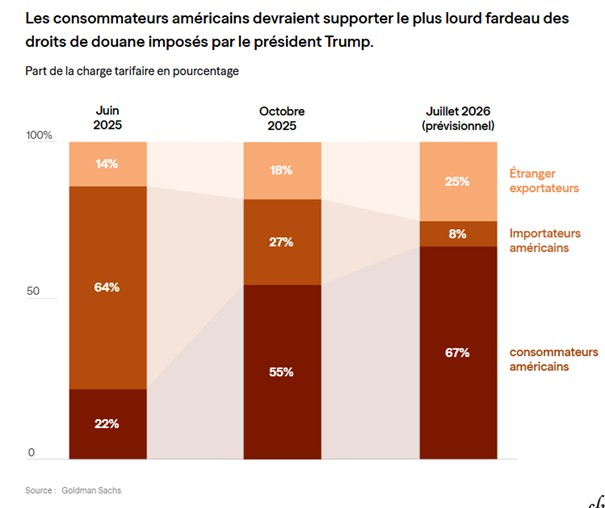

Les consommateurs américains devraient supporter le plus lourd fardeau des droits de douane imposés par le président Trump.

Part de la charge tarifaire en pourcentage

Consommateurs américains

En juin, trois mois après l’annonce choc des droits de douane par Trump le 2 avril, surnommé le « Jour de la Libération », les importateurs américains supportaient la majeure partie du fardeau tarifaire, soit 64 %, selon les économistes de Goldman Sachs. Dans les premiers mois qui ont suivi cette annonce, les importateurs n’ont pas pu se tourner vers des fournisseurs moins chers et disposaient donc d’un faible pouvoir de négociation pour contraindre leurs fournisseurs étrangers à baisser leurs prix. De plus, ayant constitué des stocks importants, les importateurs se sont abstenus d’augmenter les prix à la consommation, croyant – ou espérant – que les droits de douane n’étaient qu’un outil de négociation. Les exportateurs étrangers n’ont supporté que 14 % du coût total des droits de douane sous forme de baisse des prix à l’importation, tandis que les consommateurs américains en ont supporté 22 % sous forme de hausse des prix de détail.

Mais la situation avait considérablement évolué en octobre. Les importateurs ne supportaient alors plus que 27 % du fardeau tarifaire, soit moins de la moitié des estimations de juin. Les exportateurs en supportaient une part légèrement supérieure, à 18 %, tandis que les consommateurs en subissaient une part bien plus importante, à 55 %, ce qui correspondait à la légère hausse de l’inflation. Ce changement s’est produit alors que les importateurs recherchaient des fournisseurs alternatifs, ce qui leur conférait un léger pouvoir de négociation. L’administration avait également annoncé plusieurs accords commerciaux bilatéraux, ou « accords-cadres », qui indiquaient clairement que des droits de douane substantiels allaient perdurer. Autrement dit, ils ne reviendraient pas aux niveaux de l’ère Biden. Cela donnait aux importateurs et aux détaillants une bonne raison de répercuter une plus grande partie des coûts sur les consommateurs.

L’évolution de la situation l’année prochaine dépendra des variations des droits de douane, qu’ils soient à la hausse ou à la baisse, ou instaurés ou supprimés. Toutefois, en partant du principe d’une stabilité relative, les données indiquent qu’à la mi-année, les importateurs ne supporteront qu’environ 8 % du fardeau tarifaire. D’ici là, ils auront eu davantage d’occasions de trouver des fournisseurs alternatifs à moindre coût. La part supportée par les exportateurs devrait donc atteindre environ 25 %. Parallèlement, la part supportée par les consommateurs devrait grimper à 67 %.

Au final, ce sont les consommateurs américains qui supporteront la majeure partie des droits de douane imposés par Trump, ce qui contribuera également à l’inflation. Dans le meilleur des cas, les consommateurs réduiront leurs dépenses juste assez pour contenir les prix, sans pour autant plonger l’économie en récession. Le pire scénario est la stagflation, une combinaison d’inflation élevée et de récession. La bonne nouvelle, c’est qu’une telle catastrophe serait entièrement due à l’activité humaine et pourrait donc être évitée en supprimant les droits de douane qui, en réalité, ne contribuent ni à la sécurité nationale ni à la compétitivité.

La fin du contrôle des armes

Erin D. Dumbacher est chercheuse principale en sécurité nucléaire à Stanton.

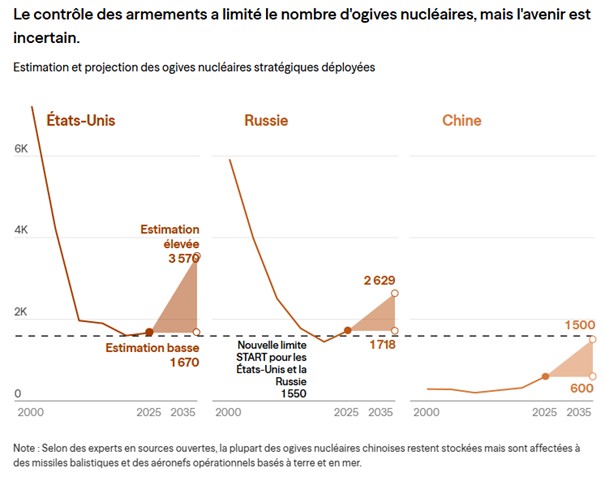

En février, le dernier traité de contrôle des armements limitant les armes nucléaires entre les États-Unis et la Russie arrive à échéance. Le nouveau traité de réduction des armements stratégiques ( New START ), accord bilatéral, vise à maintenir la stabilité stratégique et à éviter une nouvelle course aux armements. Partant du principe que les deux pays disposent déjà d’un arsenal nucléaire suffisant pour se menacer mutuellement, ils pourraient, selon cette logique, atteindre leurs objectifs de sécurité nationale avec moins de 1 550 armes nucléaires déployées.

Le traité prévoyait également des méthodes de vérification rigoureuses afin de garantir à chaque partie le respect de ses engagements par l’autre. Le nouveau traité START établissait des limites précises concernant les systèmes de lancement stratégiques déployés et incluait des dispositions de vérification robustes, notamment des inspections sur site et des protections pour le recours par chaque partie à des moyens techniques nationaux de contrôle du respect de ses obligations.

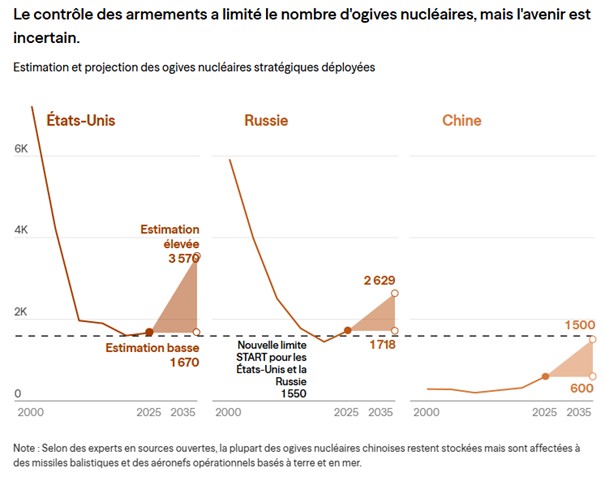

Le contrôle des armements a limité le nombre d’ogives nucléaires, mais l’avenir est incertain.

Estimation et projection des ogives nucléaires stratégiques déployées

Note : Selon des experts en sources ouvertes, la plupart des ogives nucléaires chinoises restent stockées mais sont affectées à des missiles balistiques et des aéronefs opérationnels basés à terre et en mer.

Sources : Annuaire SIPRI ; FAS

En 2026, les États-Unis et la Russie détiendront 87 % des bombes et ogives nucléaires mondiales. Avec la fin imminente du traité New START, les États-Unis et la Russie se dirigent vers un avenir sans restrictions juridiquement contraignantes sur leurs arsenaux nucléaires, ni obligation de transparence. D’autres traités antérieurs, tels que Ciel ouvert, Forces nucléaires à portée intermédiaire et Traité sur les missiles antibalistiques, sont désormais caducs. Seul le Traité sur la non-prolifération des armes nucléaires (TNP) imposera des contraintes juridiquement contraignantes : en vertu de ses dispositions, les États-Unis et la Russie sont reconnus comme des États dotés de l’arme nucléaire, sans limitation de leurs armements déployés, bien que chaque partie soit tenue de poursuivre des négociations « de bonne foi » sur la « cessation des armes nucléaires… le désarmement ».

Sans les contraintes du traité New START, les États-Unis et la Russie pourraient décider de démanteler leurs arsenaux nucléaires et de les déployer immédiatement. Selon la Fédération des scientifiques américains , il est possible qu’après la fin du traité New START, le nombre d’ogives nucléaires déployées par les États-Unis et la Russie dépasse les six mille d’ici une décennie. La Chine, quant à elle, devrait posséder jusqu’à 1 500 ogives nucléaires d’ici 2035. Tout déploiement supplémentaire d’armes nucléaires par les États-Unis ou la Russie pourrait inciter des États comme la Chine à renforcer leurs propres forces nucléaires, rendant ainsi le recours à l’arme nucléaire plus probable et augmentant le risque d’accidents nucléaires. À l’horizon 2026, la fin des contrôles sur les armes nucléaires dans le monde semble probable.

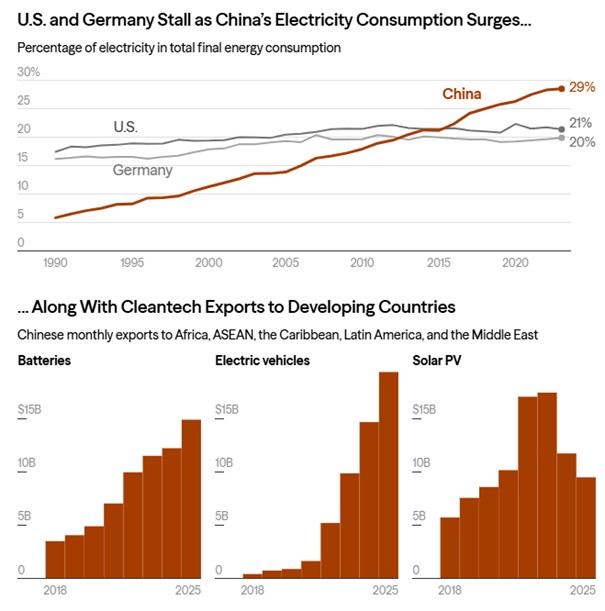

L’essor de l’« électro-État »

David M. Hart est chercheur principal spécialisé dans le climat et l’énergie.

Un nouveau mot à la mode est apparu cette année dans le lexique mondial des politiques énergétiques et climatiques : « électro-État ». Ce terme s’oppose à « pétro-État », et son archétype est la Chine.

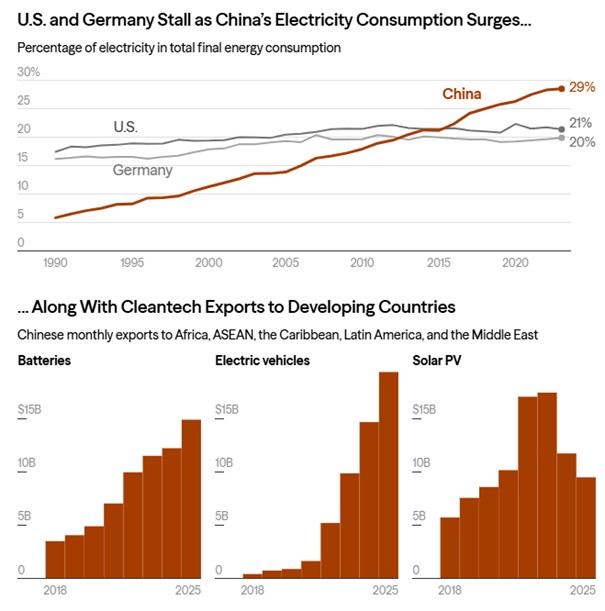

L’une des définitions de ce terme repose sur la part de l’électricité dans la consommation énergétique finale d’un pays. Les pays à revenu élevé ont tendance à consommer davantage d’électricité car les secteurs qui consomment directement des combustibles — notamment l’agriculture, l’exploitation minière et l’industrie manufacturière — représentent une part plus faible de leur économie, tandis que le secteur des services, qui dépend principalement de l’électricité, est plus important. Logiquement, la Chine, pays à revenu intermédiaire, devrait être en retard sur les États-Unis et l’Union européenne, or elle les a récemment dépassés.

La Chine innove notamment grâce à l’électrification rapide de ses transports. Plus de 50 % des véhicules particuliers vendus en 2025 étaient électriques. Ce chiffre atteindra 73 % en 2030. Les bus et les motos sont déjà bien avancés dans cette transition, et même les camions commencent à suivre le mouvement.

Pour accompagner cette forte croissance de l’électrification, la Chine a étendu et modernisé son réseau électrique. Il y a encore quinze ans , le pays souffrait de pénuries d’électricité. Les gestionnaires de ce réseau ont alors entrepris un vaste chantier pour construire 60 000 kilomètres de lignes de transport à très haute tension d’ici fin 2023. Cette expansion a permis un essor extraordinaire de la production d’énergie renouvelable, qui fournit désormais plus d’un quart de l’électricité chinoise, soit deux fois plus qu’il y a seulement trois ans.

L’industrie solaire chinoise illustre une autre facette du terme « État électrique » : celle d’exportateur de ressources énergétiques. Panneaux solaires, véhicules électriques et batteries constituent le « nouveau trio » moteur des exportations chinoises. Pékin domine le commerce mondial des panneaux solaires et l’ensemble de la chaîne d’approvisionnement qui les alimente. Les panneaux chinois bon marché permettent aux pays en développement comme le Brésil, le Pakistan et l’Afrique du Sud de réduire leur dépendance aux énergies importées, et les exportations de véhicules électriques et de batteries à bas prix accentuent cette tendance . (De fait, le prix des panneaux solaires a chuté si rapidement que la baisse de la valeur des exportations, illustrée ci-dessous, masque la croissance continue de la capacité de production des panneaux exportés.)