par Aics-sr | Oct 22, 2024 | Actualités organisation AICS-SR

Magie noire : sorcellerie et guerre

23 septembre 2024

La magie noire et la sorcellerie dans les sociétés africaines sont antérieures à la propagation du christianisme et de l’islam sur le continent. Ce qui est considéré comme de la magie et des rituels trouve ses racines dans les religions traditionnelles africaines. En outre, c’est à cause du colonialisme et des mercenaires chrétiens que les pratiques africaines traditionnelles qui contredisaient la structure de la culture occidentale ont été condamnées.

Ce qui différencie les religions et pratiques traditionnelles africaines est la croyance selon laquelle on peut manipuler le surnaturel pour avoir un effet direct sur le monde matériel. Cette croyance fondamentale dans la nature proactive de la magie et des rituels attire de nombreux individus qui cherchent à accroître leur « capacité à contraindre les autres par la force », que ce soit par la guerre ouverte ou par d’autres types de violence.

Magie noire et violence

Néanmoins, dans la guerre, l’utilisation de la magie et des rituels permet d’améliorer sa capacité à vaincre l’adversaire. Elle offre également un moyen de survivre. Enfin, la nature des systèmes de croyances traditionnelles étant plus proactive, les parties en guerre peuvent demander des types spécifiques de pouvoir et de protection aux praticiens religieux. Cela entraîne ainsi la privatisation du monde spirituel.

Une fois la nature de la magie clarifiée, on peut affirmer que la magie, les rituels et la croyance aux esprits façonnent la vie quotidienne de nombreux pays africains. Ils façonnent en particulier la nature de la violence dans les guerres civiles et la manière dont elle se manifeste. En effet, « les fins vers lesquelles la magie est dirigée sont généralement dictées par les préoccupations du monde matériel ». En outre, la magie remplit à la fois une fonction externe et interne. Son utilisation est rationnelle de la même manière que l’on utilise les armes. Comme l’ont montré les recherches, lorsque les ressources d’artillerie sont limitées, la probabilité de se tourner vers le surnaturel pour atteindre des objectifs militaires augmente. En outre, la magie et les rituels peuvent être utilisés pour poursuivre la violence. De la même manière, l’EI commet des atrocités en raison de sa croyance en une forme radicale d’islam.

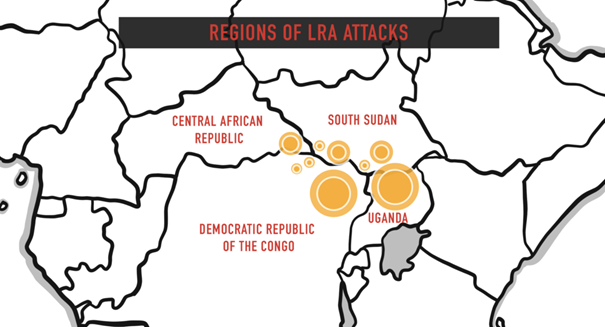

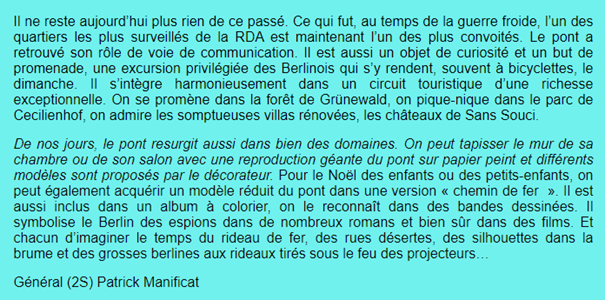

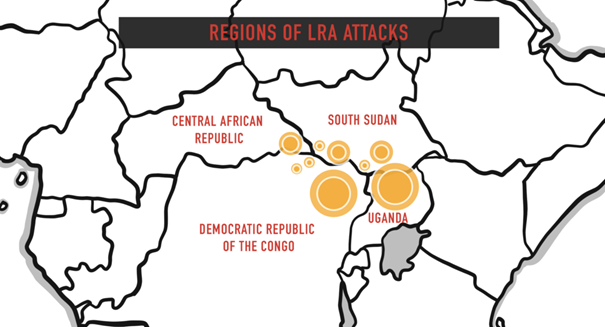

Par exemple, le cadre spirituel de l’ Armée de résistance du Seigneur (LRA) illustre la manière dont l’usage de la magie et des rituels se façonne. Il montre également comment il permet aux atrocités et à la violence de se manifester dans le contexte ougandais. Le terme LRA est utilisé parce que la spiritualité joue un rôle essentiel dans la formation de l’Armée de résistance du Seigneur et de ses pratiques.

Terroristes religieux de la LRA

La LRA a souvent été décrite comme un groupe terroriste religieux, car le groupe peut être considéré comme un successeur du mouvement du Saint-Esprit. Il utilise des références aux systèmes de croyances ougandais, en particulier aux croyances acholi. L’héritage des missionnaires chrétiens pendant la période coloniale en terre acholi, en Ouganda, est une fusion des croyances traditionnelles chrétiennes et acholi. Cette fusion a créé une structure de croyance selon laquelle les bons esprits œuvraient pour le Saint-Esprit et les mauvais esprits pour Satan. Être possédé par des esprits, bons ou mauvais, était considéré comme un phénomène courant chez le peuple acholi. Par conséquent, l’affirmation de Kony selon laquelle il était possédé par plusieurs esprits était crédible pour de nombreux civils du nord de l’Ouganda.

De plus, comme le soutient Kristof Trteca, les pratiques de la LRA en matière de spiritualité remplissaient une fonction stratégique. Celle-ci était à la fois interne et externe à l’ordre spirituel de la LRA, ce qui permettait une cohésion interne. Par exemple, la peur des esprits permettait à Kony et à ses commandants de diriger les soldats et d’exiger leur loyauté.

Les rituels de magie noire comme outil de guerre

La LRA s’appuyait sur les croyances traditionnelles des Acholi pour contraindre les soldats à commettre des atrocités. Par exemple, les croyances locales des Acholi en « Cen » étaient utilisées pour contraindre les recrues à commettre des actes de violence. Dans le contexte acholi, Cen est l’esprit des personnes tuées par les soldats. On croit que la contamination par Cen, un esprit polluant nocif des personnes tuées par les soldats, se produit lorsque l’on porte la tête d’une victime. Les commandants disaient aux personnes enlevées que si elles refusaient de tuer, ils retireraient la tête de la victime et forceraient les enfants à la porter. Pour porter la tête d’une victime, de nombreux Acholi croyaient que la tête transférait le Cen sur le porteur. Ainsi, de nombreux enfants étaient tués pour éviter la contamination par le Cen. Cette fonction interne de coercition utilisant la magie montre comment elle peut conduire à des atrocités.

En outre, la croyance en la toute-puissance de Kony, qui aurait des pouvoirs surnaturels, est due à la croyance selon laquelle le fait d’être possédé a conduit de nombreux enfants soldats à croire qu’ils pouvaient lire dans les pensées. Comme l’a expliqué un ancien enfant soldat :

« Si un rebelle captif avait de mauvais sentiments contre Kony, les esprits le lui diraient et le tueraient ».

Ces esprits lui signalaient également si quelqu’un essayait de s’échapper. Les violences physiques aggravées par la peur psychologique du surnaturel faisaient que les fuites loin de la LRA étaient rares. On peut donc affirmer que cette croyance a privé ou affaibli l’autonomie de nombreux enfants soldats, car ils se sentaient piégés au sein de la LRA.

Les rituels de magie noire comme outil de contrôle psychologique

En outre, le rituel est essentiel à la cohésion interne, qui détermine la manière dont les atrocités se produisent. Par exemple, les nouveaux venus dans la LRA devaient se soumettre à des rites spécifiques. Ils ne pouvaient pas manger avec les soldats pendant trois jours, ce n’est qu’après qu’ils étaient initiés à l’eau et au beurre pur qui les transformaient en Malaika (ange). Cet endoctrinement remplissait deux fonctions. (1) Il facilitait la cohésion sociale au sein de la LRA en garantissant l’obéissance et la pureté dans les rangs. (2) De nombreux ex-combattants se voyaient dire que la concoction de beurre de karité et d’eau signifiait que même s’ils essayaient d’échapper au mélange de beurre et d’eau pur, ils finiraient par retourner dans les griffes de la LRA.

Les rituels et rites constants pratiqués au sein de la LRA, combinés à l’isolement, ont cimenté la loyauté. Avant qu’un soldat enlevé puisse manger avec les autres soldats de la LRA, il devait être oint avec de l’huile locale appelée MooYaa. Grâce à ce rituel et à d’autres qui ont suivi, le nouveau soldat était intégré au groupe de la LRA. Ce sentiment d’appartenance est poignant pour les personnes enlevées, comme l’explique un ancien enfant rebelle qui a apprécié d’être intégré et qui « se sentait pur ».

Les pratiques spirituelles de la LRA, comme les rituels et les prières régulières, étaient ancrées dans la psyché des personnes enlevées. Il existait toute une série de règles sacrées qui devaient être strictement respectées, car on croyait que les esprits pouvaient tout voir et punir les soldats désobéissants. Cette croyance façonne donc la violence, car les membres étaient susceptibles de commettre des atrocités ordonnées par Kony.

La magie noire comme service existentiel ?

De plus, la magie a un rôle existentiel comme d’autres formes de religion. Elle offre un « cadre conceptuel au-delà de ce qui est immédiatement visible », témoignant d’un but plus grand de l’existence. En conséquence, elle ancre les groupes dans un « tout » plus vaste, fournissant le sens que les humains recherchent. De plus, sa capacité à expliquer le malheur est personnalisée. Comme le note Wlodarczyk, « le malheur n’arrive pas par hasard », mais à cause d’un auteur conscient. Cela permet de répondre au « pourquoi » quelque chose s’est produit. Elle peut également expliquer les explications des victimes dans un contexte post-conflit, en attribuant leur statut de victime à l’utilisation de la magie noire et de la guerre.

Nettoyage

Cela s’applique également à la LRA, car Kony a intensifié son « nettoyage » en 1994 lorsqu’il a accusé les Acholi d’être responsables de ses échecs militaires en raison de leur déloyauté. En créant une vision du monde polarisante, Kony a considéré que les Acholi et les non-Acholi méritaient d’être victimes d’atrocités. Pour Kony, selon le modèle de Wlodarczyk, le malheur était le résultat direct des Acholi et devait donc être nettoyé. Un exemple de ce genre s’est produit dans le district de PatangoPader en 2002, où la LRA a assassiné 20 personnes et le commandant du groupe a ordonné que deux corps soient démembrés et bouillis dans une marmite en présence des survivants.

L’une des principales motivations des atrocités commises par la LRA était le désir de créer une société Acholi nouvelle et pure. En 1983, Obote lança l’opération Bonanza, qui devint une mission meurtrière prolongée. Les Acholi furent largement tenus pour responsables des massacres. On dit qu’un esprit nommé Lueero hantait les Acholi. En conséquence, Kony pensait que la tribu Acholi devait être purifiée de ses péchés passés. Pour que la purification ait lieu, il fallait recourir à la violence, ainsi qu’à l’enlèvement. L’enlèvement n’était pas seulement une méthode de recrutement forcé, mais aussi un moyen de sauver les enfants d’une impureté perçue.

Conclusion

La magie noire et les rituels peuvent conduire à la violence et aux rituels. La magie a une fonction à la fois externe et interne. Son utilisation est rationnelle de la même manière que l’on utilise les armes. De plus, la croyance au surnaturel favorise la violence car elle perçoit dans quelle mesure la violence peut se produire et est guidée par le travail des esprits. De plus, comme l’ont montré les recherches, lorsque les ressources d’artillerie sont limitées, la probabilité de se tourner vers le surnaturel pour atteindre des objectifs militaires augmente. La croyance en la magie et les rituels facilite la manière dont la nature de la violence est infligée aux victimes.

Les méthodes de meurtre et de mutilation considérées comme des atrocités peuvent être liées à la croyance au surnaturel. Les ordres de Joseph Konya d’amputation pour ceux qui élèvent des porcs et travaillent le vendredi en sont un exemple. Enfin, il est utile de noter que pour que la magie et les rituels aient un effet profond sur la violence, il est nécessaire que les victimes comme les auteurs croient également qu’il existe une corrélation directe entre les actions des auteurs et le monde surnaturel.

par Aics-sr | Oct 22, 2024 | Actualités organisation AICS-SR

| Lancement en 2021 d’un ensemble de satellites Yaogan-31 censés être utilisés pour la reconnaissance navale. (crédit : CASC) |

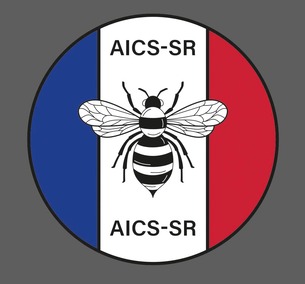

La menace des satellites SIGINT chinois et russes

La Chine et la Russie disposent de vastes capacités de détection spatiale, qui permettent de géolocaliser les transmissions des radars des marines britanniques et des alliés de l’OTAN. Ces informations de suivi sont ensuite reliées aux missiles terrestres et navals pour garantir qu’ils peuvent cibler la marine britannique et américaine.

Les capacités spatiales SIGINT de la Chine

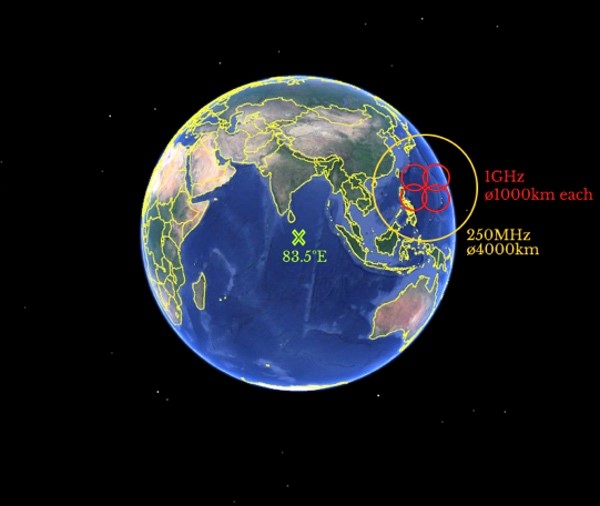

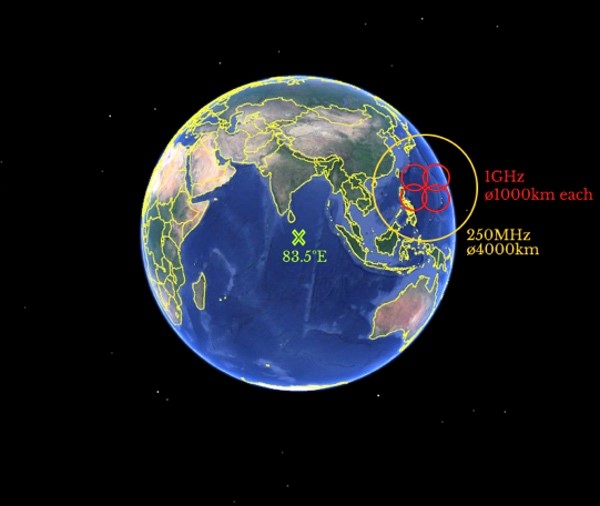

La Chine dispose d’une plateforme SIGINT en orbite géostationnaire, qui lui permet de couvrir l’hémisphère et de rester en permanence au-dessus d’un seul endroit. Le premier satellite de cette constellation, Qianshao-3, a été lancé en 2015 et n’est plus opérationnel. Cependant, deux autres satellites ont été lancés en 2019 et 2021. Ces satellites sont en orbite au-dessus de l’océan Indien et de la Micronésie, comme indiqué ci-dessous. La Chine est particulièrement préoccupée par l’activité navale dans l’océan Indien, car elle perçoit une menace de la part de la marine indienne et de la marine américaine, qui se dirige vers la Chine depuis cette direction.

| Ce graphique montre une plage de fréquences de collecte estimée de 250 mégahertz à 4 gigahertz. L’interception de ces fréquences permet la géolocalisation des radars de recherche, des communications micro-ondes, des communications cellulaires et des transmissions en bande L telles que celles des satellites Inmarsat. |

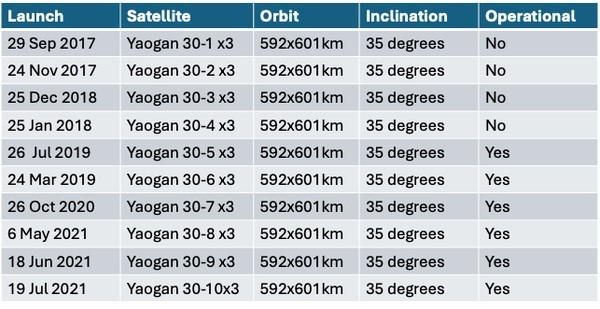

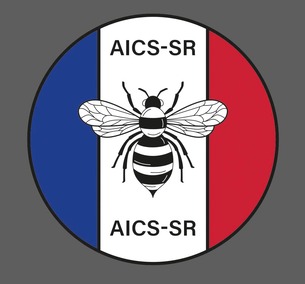

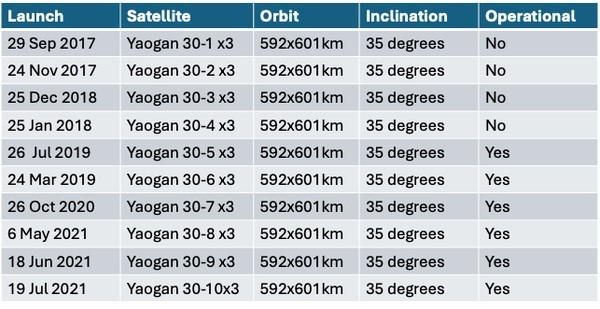

Yaogan-31 est une autre série de satellites SIGINT. Il s’agit d’une constellation de trois satellites qui volent en formation rapprochée pour fournir une précision de géolocalisation. Le tableau ci-dessous indique les dates de lancement et la rapidité avec laquelle la Chine a pu peupler la constellation.

| Ce diagramme montre la formation orbitale des satellites YAOGAN-31. Il est doté d’un satellite de tête, d’un satellite de queue et d’un satellite aberrant pour fournir une géolocalisation précise des cibles. L’inclinaison de l’orbite de 63,4 degrés permet d’augmenter le temps de revisite de Taïwan. . |

Parallèlement, la Chine a lancé la constellation de satellites Yaogan-30. Elle se compose également de trois satellites SIGINT, mais avec une inclinaison plus faible. La constellation comprend 18 satellites opérationnels. Ils ne volent pas à proximité les uns des autres mais sont espacés de 120 degrés pour offrir une plus grande couverture en matière de géolocalisation. Yaogan-30 est similaire au système de surveillance navale des océans (NOSS) utilisé par la marine américaine. Il est probable que la Chine ait copié la gamme de fréquences de collecte des satellites NOSS américains, qui fonctionnaient entre 555 mégahertz et 10 gigahertz avec une précision de géolocalisation de deux à trois kilomètres.

| Lancement en 2021 d’un ensemble de satellites Yaogan-31 censés être utilisés pour la reconnaissance navale. (crédit : CASC) |

Les satellites Yaogan-30 sont répartis sur le même plan pour améliorer la capacité de suivi des déploiements navals étrangers.

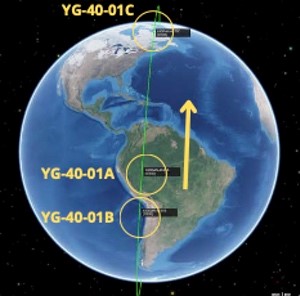

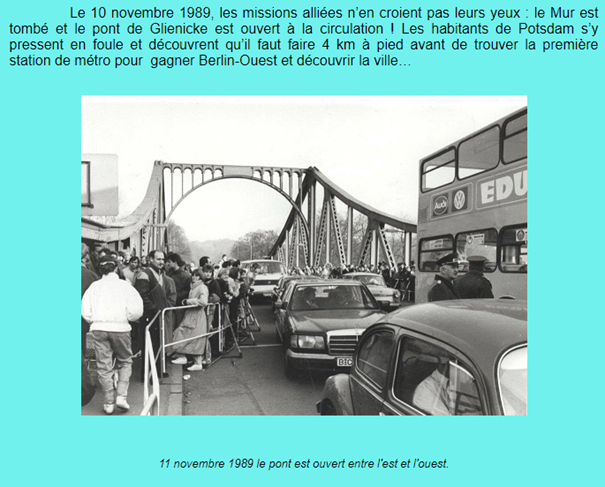

Le 10 septembre 2023, les satellites Yaogan-40 01 A/B/C, probablement des engins spatiaux SIGINT, ont été lancés sur une orbite de 847 kilomètres ; C est maintenant à 787 kilomètres dans la même inclinaison de 86 degrés. (Final Frontier Flash – 2023 – ISR University. Ils sont dans une formation triangulaire précise comme les triplets Yaogan-31. Cela indique qu’il s’agit d’un remplacement de Yaogan-31 avec deux satellites manœuvrant vers des orbites plus élevées et le troisième sur une orbite plus basse.

Les satellites SIGINT russes basés dans l’espace

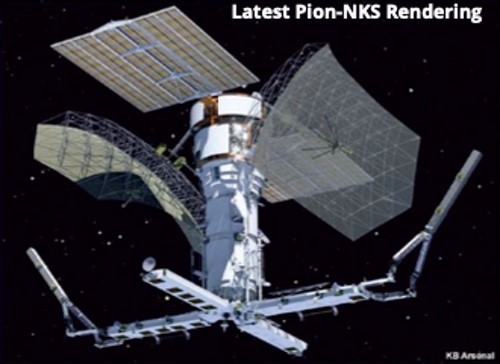

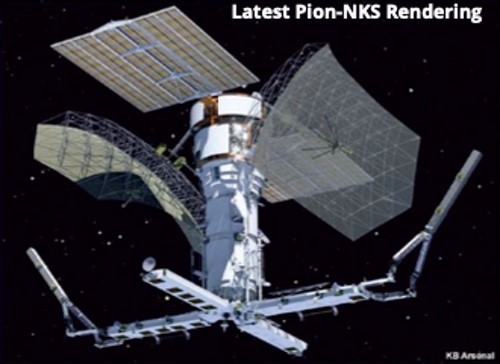

La Russie a remplacé ses anciennes séries de satellites SIGINT. Cela comprend la série Lotos-S de satellites SIGINT, qui fait partie du système de satellites de surveillance des océans connu sous le nom de Liana. Ce dernier est opérationnel depuis 2014. Liana fournit des SIGINT à la marine russe. Pion fait également partie de ce rôle naval. Il a été lancé en 2021 après de longs retards à partir de 2014 et fournit une capacité satellitaire de radar à synthèse d’ouverture (SAR) à repérage SIGINT à la marine russe, comme indiqué ci-dessous.

| Il s’agit d’orbites typiques pour les satellites ELINT qui sont utilisés pour détecter les émissions radar. |

Le 25 juin 2021, la Russie a lancé Pion. Il s’agit d’un satellite d’imagerie ELINT et SAR susceptible de guider les missiles de la marine russe vers leurs cibles. Il fait partie du système Liana exploité par les forces terrestres et navales militaires russes. La capacité SAR est principalement destinée à l’imagerie des actifs navals. Il agit de concert avec les capteurs ELINT pour localiser et identifier les actifs navals et utilise le SAR pour imager l’actif identifié. Pion utilisera sa capacité SIGINT pour trouver un actif naval ; une fois découvert, le système SAR prendra une image. Un satellite SAR seul serait incapable de découvrir un actif.

| Cette image montre les grandes antennes SAR combinées aux capacités SIGINT en forme de croix. Cela confère à la Russie une capacité de ciblage spatial puissante et unique. |

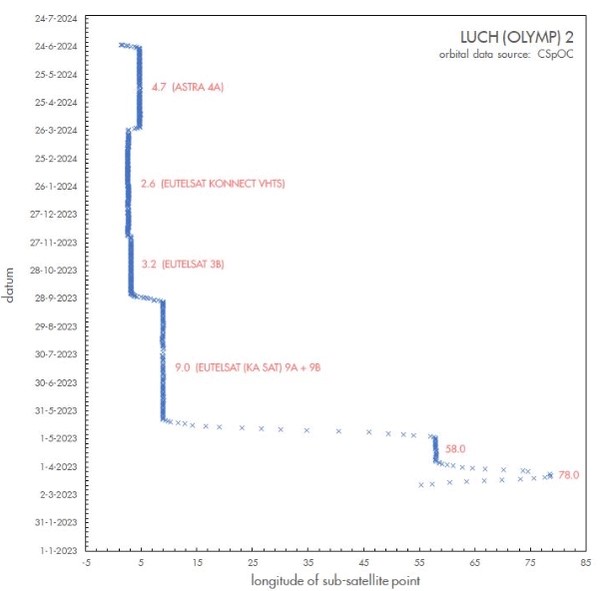

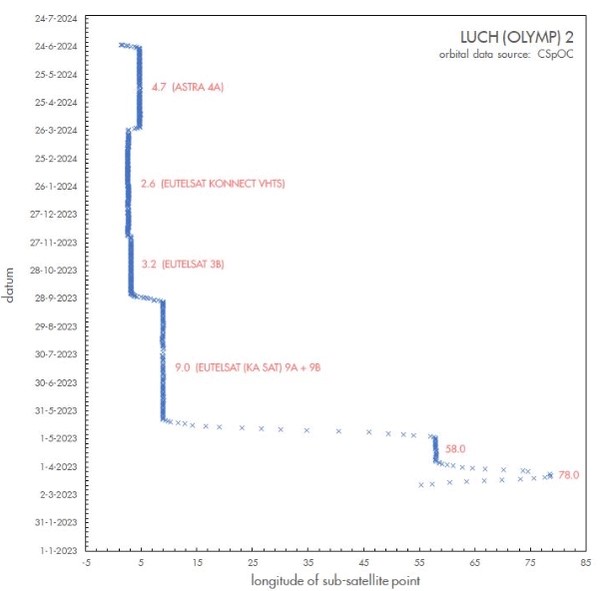

En 2014, la Russie a lancé une nouvelle série de satellites SIGINT basés sur une orbite géostationnaire, similaires à la série de satellites chinois Qianshao-1, qui offrent de longues durées de séjour au-dessus d’un point fixe sur Terre et une couverture hémisphérique. Le satellite russe Olymp-1 a une durée de vie de 15 ans, mais n’a pas changé de position depuis l’été 2022. Cela pourrait indiquer qu’il lui reste peu de propulseur pour les manœuvres. Combiné au lancement d’Olymp-2 prenant le relais de la mission d’Olymp-1, cela suggère qu’Olymp-1 n’est pas opérationnel. Olymp-2 a été lancé le 13 mars 2023 et se déplace dans la ceinture GEO à proximité immédiate des satellites de communication. Olymp collecte les communications en bande C et Ku.

| Cette image montre les récentes manœuvres d’Olymp-2 pour suivre un satellite de communication d’Eutelsat. Il peut mener de telles opérations de proximité tout au long de sa durée de vie et intercepter les transmissions des satellites de communication d’autres pays. À l’heure actuelle, les autres pays ne peuvent empêcher la Russie de mener de telles opérations dans l’espace. |

Conclusion

Les constellations de satellites SIGINT offrent à la Russie et à la Chine une capacité de détection SIGINT ciblée. Le tableau ci-dessous résume les constellations opérationnelles capables de géolocaliser et de cibler des moyens navals. Bien que cette capacité ne se limite pas aux applications navales, la Russie et la Chine utilisent ces systèmes principalement pour les applications navales, car les moyens terrestres peuvent être mieux géolocalisés à l’aide d’autres moyens terrestres.

|

par Aics-sr | Oct 22, 2024 | Actualités organisation AICS-SR

Comment l’informatique quantique va changer l’avenir de la guerre

L’informatique quantique, une technologie émergente, n’était qu’une théorie jusqu’aux années 1980, alors qu’aujourd’hui les nations tentent de l’utiliser dans la guerre. La mécanique quantique, développée dès le début du XXe siècle, nous a permis d’entrevoir la simulation de particules interagissant entre elles à une vitesse inimaginable.

Un siècle et quelques décennies plus tard, nous ne sommes pas encore capables de simuler complètement la mécanique quantique. Cependant, nous pouvons stocker des informations dans un état quantique de la matière. En développant et en apprenant la communication informatique quantique, nous pouvons évaluer les avantages de cette technologie émergente. L’informatique quantique, contrairement à l’informatique classique, utilise des bits quantiques (qubits) qui comprennent des électrons et des photons. Ils peuvent permettre au calcul d’exister dans un état multidimensionnel qui peut croître de manière exponentielle avec davantage de qubits impliqués. L’informatique classique utilise les impulsions électriques 1 et 0 pour coder les informations. Cependant, lorsque davantage de bits sont impliqués, la puissance de calcul augmente de manière linéaire

1 Origines de l’informatique quantique

Paul Benioff était un physicien chercheur au laboratoire national d’Argonne lorsqu’il a théorisé la possibilité d’un ordinateur quantique. Son article « L’ordinateur comme système physique : un modèle hamiltonien de mécanique quantique microscopique des ordinateurs représentés par les machines de Turing » a été le premier du genre. Les chercheurs David Deutsch, Richard Feynman et Peter Shor ont suggéré la possibilité que les ordinateurs quantiques théorisés puissent résoudre des problèmes de calcul plus rapidement que les ordinateurs classiques ( source ).

Les investissements dans l’informatique quantique n’ont pas été très importants par la suite. Cependant, les années 2010 ont vu un changement dans la technologie quantique et dans d’autres technologies émergentes de l’époque. Grâce à des financements accrus de la part des gouvernements et de l’industrie, cette technologie est progressivement passée au-delà d’une simple théorie. En 2019, Google a annoncé sa suprématie quantique avec son processeur Sycamore. Ce processeur comprenait 53 qubits et pouvait prendre 200 secondes pour accomplir une tâche qui impliquait, pour une instance de circuit quantique, un million de fois.

Si la même tâche avait été accomplie par un superordinateur classique, cela aurait pris 10 000 ans . Google l’annonce comme s’il avait atteint la suprématie quantique. Cela signifie avoir l’avantage quantique ou « un objectif louable, notable pour les entrepreneurs et les investisseurs. Pas tant en raison de son importance intrinsèque, mais comme un signe de progrès vers des applications plus précieuses à venir »

2 percées dans l’informatique quantique

L’ajout de qubits n’est pas la seule stratégie mise en œuvre pour obtenir la suprématie quantique. De nombreuses innovations du monde universitaire et de l’industrie sont le fruit de progrès dans le domaine de l’intrication. L’intrication quantique, qu’Albert Einstein qualifiait d’« action étrange à distance », était à l’époque considérée comme une « hypothèse fondamentale » dans les lois de la physique. Elle se produit lorsque deux systèmes sont fortement en phase l’un avec l’autre pour obtenir des informations sur l’un des systèmes, où l’un donnera des informations immédiates sur l’autre, quelle que soit la distance qui les sépare.

Les principales utilisations de l’intrication sont :

- cryptographie quantique

- téléportation

- codage super-dense

Le codage super-dense consiste à pouvoir prendre deux bits d’un ordinateur classique et les transformer en un seul qubit, qui pourrait envoyer deux fois moins vite qu’un ordinateur classique (

La cryptographie quantique est un échange entre des qubits qui sont en corrélation les uns avec les autres. Lorsque cela se produit, aucune autre partie ne peut s’interposer entre les qubits. La cryptographie quantique utilise le théorème de non-clonage qui est «impossible de créer une copie indépendante et identique d’un état quantique inconnu arbitraire» ( Source ).

Elle ne peut pas avoir de sauvegarde comme la téléportation classique. Et elle ne peut pas faire de copie des mêmes données. La téléportation quantique « nécessite des canaux quantiques silencieux pour partager un état pur et maximal intriqué ». L’utilisation de l’intrication est présente, et elle est comme la cryptographie. La cryptographie quantique traite généralement de l’échange d’informations d’un bit classique à un bit quantique. Alors que la téléportation quantique échange généralement des bits quantiques contre des bits classiques. Cependant, « l’intrication partagée est souvent gravement dégradée dans la réalité en raison de divers mécanismes de décohérence entraînant des états intriqués mixtes. » .

3 algorithmes

Les problèmes de normalisation et de mise en réseau sont l’un des principaux problèmes à résoudre dans le domaine de l’informatique quantique. Les principaux concurrents en première ligne sont les industries occidentales. La Chine a gardé le secret sur le processus de recherche des technologies émergentes. L’Institut national des normes et de la technologie a organisé des conférences publiques sur la normalisation de l’informatique quantique. Les industries occidentales ont évalué pratiquement tous les algorithmes soumis pour exploiter potentiellement l’ordinateur quantique. Les efforts actuels déployés au sein de l’IEEE comprennent :

| P1913 |

Communication quantique définie par logiciel |

| P1943 |

Norme pour la sécurité des réseaux post-quantiques |

| P2995 |

Norme d’utilisation des pistes pour la conception et le développement d’un algorithme quantique |

| P3120 |

Norme pour l’architecture de calcul quantique programmable |

| P3155 |

Norme pour simulateur quantique programmable |

| P3172 |

Pratiques recommandées pour la migration vers la cryptographie post-quantique |

| P7130 |

Définitions de la norme pour l’informatique quantique |

| P7131 |

Norme relative aux mesures et à l’évaluation des performances de l’informatique quantique |

| Groupe de travail 14 de l’ISO JTC1 |

Informatique quantique |

Remarque . Adapté de https://quantum.ieee.org/standards . Copyright IEEE Quantum

Dans le cadre de recherches menées à l’Université des sciences et technologies et à l’Institut de technologie quantique de Jinan, la mise en réseau de l’informatique quantique s’est faite sur une courte distance de 400 kilomètres. Elle a été réalisée selon une topologie en étoile. La vision pour l’avenir est que « chaque utilisateur utilise un émetteur simple et bon marché et externalise tous les appareils complexes de contrôle et de mesure du réseau à un opérateur de réseau non fiable. Comme un seul ensemble d’appareils de mesure sera nécessaire pour un tel réseau partagé par de nombreux utilisateurs, le coût par utilisateur pourrait être maintenu relativement bas »).

En termes de mise en réseau, il reste encore un long chemin à parcourir. Cela nécessitera de nombreuses innovations, des matériaux de câblage aux différentes portes logiques nécessaires au maintien des qubits.

4 Bref aperçu de l’histoire de la fusion des technologies dans la guerre

Les armées ont toujours été des terrains d’essai pour les technologies émergentes. L’utilisation de ces technologies dans l’armée est présente depuis la Première Guerre mondiale. Disposer de la technologie la plus avancée en mécanique et en science était considéré comme un avantage dans le combat.

La Seconde Guerre mondiale marque le passage de la chimie à la physique, qui aboutit au premier déploiement de la bombe atomique. « Entre 1940 et 1945, la convergence des sciences et de l’ingénierie qui caractérise notre monde contemporain a été effectivement lancée dans sa direction principalement militaire avec la mobilisation des scientifiques américains, plus particulièrement des physiciens, par le Projet Manhattan et par l’OSRD (The Office of Scientific Research and Development) »

5 Chine

En tant qu’acteur émergent sur la scène internationale, la Chine a fait progresser les sciences technologiques depuis les années 1950. Cependant, en raison de l’auto-sabotage mené par Lin Biao, Chen Boda et « La bande des quatre », ils ont souffert de la stagnation des progrès dans les activités académiques .

Quelques années plus tard, une conférence a été organisée. « Lors de cette conférence, Fang Yi a présenté un rapport sur le programme et les mesures de développement des sciences et des technologies » – il a avancé des arguments clés en déclarant que « le programme national de développement scientifique et technologique de 1978 à 1985 exigeait que l’accent soit mis sur les huit domaines globaux de la science et de la technologie qui affectent directement la situation générale, ainsi que sur les nouvelles branches importantes de la science et de la technologie. .

5.1 Champs d’intérêt

Les huit domaines d’étude comprennent l’agriculture, les sources d’énergie, la science des matériaux, la technologie électronique et informatique, la physique spatiale laser, la physique des hautes énergies et le génie génétique. La technologie militaire chinoise a progressé depuis lors. Elle nourrit de grandes ambitions en matière de recherche sur les technologies quantiques.

Dans le rapport annuel au Congrès américain publié par le Bureau du secrétaire à la Défense, la République populaire de Chine et sa stratégie de « Grand rajeunissement de la nation chinoise » d’ici 2049 prévoient « la poursuite du leadership dans les technologies clés à fort potentiel militaire. Cela comprend l’IA, les systèmes autonomes, l’informatique avancée et les sciences de l’information quantique. Cela comprend également la biotechnologie, les matériaux et la fabrication de pointe » .

Les Chinois ont également l’intention de dépasser leurs concurrents en matière d’innovation et de commercialisation dans leur propre pays. La RPC dispose d’une ligne terrestre de communication quantique sécurisée de 2 000 km entre Pékin et Shanghai. Elle prévoit également d’étendre cette ligne à travers toute la Chine. En outre, d’ici 2030, il est prévu de mettre en place une communication mondiale par satellite et par cryptage quantique ).

En outre, la RPC voit les tensions s’intensifier avec les États-Unis et d’autres concurrents à mesure qu’elle progresse dans la réalisation de son programme. Le livre blanc de la défense de 2019 de la RPC a critiqué les États-Unis en les qualifiant de « principal instigateur » de l’instabilité mondiale et de moteur de la « concurrence stratégique internationale ». En 2020, la RPC a perçu une menace importante : les États-Unis chercheraient à provoquer une crise militaire ou un conflit à court terme » .

La RPC fera également appel au secteur privé pour appliquer des innovations à l’armée. La loi sur le renseignement national de 2017 exige que les entreprises chinoises, telles que Huawei et ZTE, soutiennent, fournissent une assistance et coopèrent aux travaux de renseignement national de la RPC, où qu’elles opèrent .

6 Qui va gagner la course ?

Il est trop tôt pour dire qui parviendra à atteindre la suprématie quantique. Cependant, les perspectives se tournent vers la Chine et les États-Unis. Un rapport de la RAND Corporation indique que « la Chine a une forte production de recherche dans tous les domaines d’application de la technologie quantique ». Et contrairement aux États-Unis, « la R&D chinoise en matière de technologie quantique est concentrée dans des laboratoires financés par le gouvernement, qui ont démontré des progrès techniques rapides » .

Sous l’administration Biden, les États-Unis se sont engagés dans une guerre commerciale ouverte avec la Chine. Ils se sont concentrés sur les exportations de technologies vers la Chine , qui incluent la technologie quantique, de la même manière que la Russie a coupé l’accès à l’approvisionnement en gaz naturel lorsqu’elle était engagée dans une guerre avec l’Ukraine. Couper les exportations pourrait se retourner contre les États-Unis, car la Chine pourrait toujours acheter des technologies de pointe à d’autres pays comme le Japon. Par exemple, « un monde dans lequel la Chine est entièrement autosuffisante dans la production des puces les plus performantes au monde, en revanche, est le cauchemar du Pentagone. ».

L’informatique quantique est une technologie émergente qui connaît des percées. De nombreuses innovations sont en cours en ce moment même. Il ne nous reste plus qu’à attendre un peu avant qu’elle ne soit utilisée dans des exercices militaires et qu’elle soit officiellement considérée comme faisant partie de la guerre.

par Aics-sr | Oct 22, 2024 | Actualités organisation AICS-SR

Analyse n°462 de l’hebdomadaire al-Naba de l’Etat islamique.

Propagande et opérations de l’EI dans les provinces

Chaque semaine, l’État islamique publie son magazine al-Naba, qui fournit des informations importantes sur les activités du groupe dans ses provinces en termes militaires, idéologiques et de propagande.

Grâce à l’analyse du numéro hebdomadaire du bulletin d’information al-Naba, produit médiatique officiel de l’État islamique, il est possible d’évaluer la menace en termes opérationnels de l’organisation djihadiste.

La newsletter hebdomadaire a atteint le numéro 462 jeudi dernier.

Détails des opérations et de la propagande

Le numéro 462 de huit pages couvre la semaine du 16 au 22 Rabi Al-Awwal 1446, soit du 19 au 25 septembre 2024.

Al-Naba reprend généralement la plupart des déclarations et des photos publiées quotidiennement au cours de la semaine écoulée sur ses canaux officiels, bien que souvent avec de nouveaux éléments ou davantage de détails, à la fois écrits et photographiques. Cependant, al-Naba n’inclut pas les déclarations ou les messages non publiés.

Suivant la ligne éditoriale habituelle, après la page d’introduction du numéro, sorte de focus sur les thèmes traités dans l’hebdomadaire, on trouve sur la deuxième page l’infographie principale qui résume toutes les opérations menées au cours de la semaine mentionnée. Viennent ensuite (page 3) l’éditorial principal (qui peut traiter de divers sujets d’actualité, religieux, idéologiques, politiques, géopolitiques, etc.) et tous les insights opérationnels avec des photos associées, qui se terminent souvent par un graphique religieux ou idéologique (parfois aussi un graphique avec des conseils pratiques ou opérationnels).

L’infographie principale résume les zones touchées par les opérations militaires au cours de la semaine susmentionnée, à savoir : l’Irak, le Nigéria, le Niger, la Syrie, les Philippines, la République démocratique du Congo, le Cameroun et le Mozambique .

L’EI affirme avoir mené 31 opérations dans toutes les zones mentionnées et avoir causé 87 morts et blessés.

Sur la troisième page, un long éditorial est consacré au conflit entre Israël et le Hezbollah, que l’EI présente comme un affrontement entre « Juifs et chiites ».

En page 4, l’hebdomadaire détaille le type d’attaques, les opérations et les cibles des combattants de l’État islamique, qui suivent les deux principales stratégies de « guerre d’usure » et de « guerre économique », en plus d’autres visant les chrétiens et les chiites. Ci-dessous, une répartition et un compte-rendu des attaques par province/région :

1) Province du Sahel : les première et quatrième pages sont consacrées à l’attaque majeure menée par les militants de l’EI-Sahel contre l’armée nigérienne dans la zone de Tillia, dans la région de Tahoua au Niger . L’EI affirme avoir tué 30 soldats nigériens et saisi une grande quantité d’armes, de munitions et de véhicules.

2) Province de Sham : Les militants de la province syrienne ont mené huit attaques cette semaine, dont trois concernaient des opérations de « guerre économique », notamment contre des convois de citernes de pétrole escortés par des miliciens kurdes dans les régions de Khasham, gouvernorat de Deir ez-Zor , région de Sarrin, gouvernorat d’Alep et région d’al-Basriyah dans le gouvernorat de Raqqa , en Syrie . Les six autres attaques ont été menées contre des patrouilles et des postes de contrôle des milices kurdes également dans les gouvernorats de Deir ez-Zor, al-Hasaka et Raqqa avec des attaques directes et des embuscades.

3) Province d’Afrique centrale : Les médias de l’EI ont revendiqué 10 attaques de militants de l’ISCAP contre des postes et convois de l’armée congolaise et contre des villages chrétiens (17 civils chrétiens tués) dans les provinces de l’Ituri et du Nord-Kivu en République démocratique du Congo .

4) Province de l’Afrique de l’Ouest : Les médias de l’EI ont revendiqué six attaques de militants de l’ISWAP, menées contre des casernes, des camps, des villages et des postes de contrôle, ciblant l’armée nigériane, des milices pro-gouvernementales nigérianes, trois civils nigérians (un chrétien et deux musulmans accusés d’être des espions de l’armée), l’armée nigérienne et l’armée camerounaise, dans les régions de Marte et Monguno, État de Borno, Nigéria ; dans la région de Chetimari, région de Diffa, Niger ; et dans la région de Maroua, région de l’Extrême-Nord, Cameroun .

5) Province du Mozambique : Les médias de l’EI ont rapporté une attaque contre un village chrétien dans la région de Mocimboa da Praia, dans la province de Cabo Delgado , au nord du Mozambique .

6) Province irakienne : Les médias de l’EI ont rapporté la conduite de trois attaques contre la police fédérale irakienne dans les régions d’ Alqosh dans le gouvernorat de Ninive et d’al-Jalam dans le gouvernorat de Salahh-ad-Din , en Irak .

7) Province d’Asie de l’Est : les médias de l’EI ont rapporté la conduite de deux attaques par l’ISEAP, la première contre un convoi du Front de libération islamique Moro (MILF) dans la région de ShariffAguak , la seconde opération visant à tuer un civil chrétien accusé d’être un espion des forces pro-gouvernementales dans la région d’Ampatuan . Les deux opérations ont eu lieu dans la province de Maguindanao delSur , dans la région autonome de Bangsamoro, dans le Mindanao musulman, aux Philippines .

Conclusions : Impact et implications

Une évaluation de la publication montre, en la comparant avec l’édition précédente et les dernières semaines, une légère augmentation des opérations de l’organisation, tant en termes d’opérations militaires menées qu’en termes de zones couvertes.

Les chiffres confirment la présence stable de l’État islamique dans de nombreuses régions, malgré les opérations antiterroristes en cours. Cette semaine, c’est l’opération de grande envergure menée par l’État islamique au Niger qui se démarque, confirmant la croissance et la montée en puissance de l’État islamique au Sahel.

A cela s’ajoute la capacité (et la confirmation) de mener des attaques de différentes manières, de frapper des cibles différentes et de réussir à tous les niveaux à créer le chaos et des difficultés, à créer des problèmes pour les gouvernements centraux et à créer de l’instabilité dans des zones où l’État islamique exploite le mécontentement général pour gagner des soutiens et du recrutement. La violence contre les chiites et les chrétiens continue de croître, tout comme la puissance de l’EI en Afrique.

par Aics-sr | Oct 22, 2024 | Actualités organisation AICS-SR

par Aics-sr | Oct 22, 2024 | Actualités organisation AICS-SR