Une année d’attentats terroristes du TTP

Une année d’attentats terroristes du TTP

Escalade opérationnelle, enracinement territorial et persistance d’une insurrection djihadiste nationale au Pakistan (2025)

4 janvier 2026

Résumé exécutif

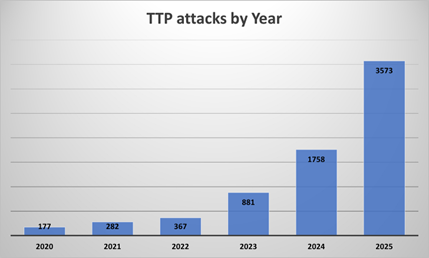

Ce rapport analyse l’activité militaire du Tehrik-e-Taliban Pakistan (TTP) en 2025, à partir de l’infographie annuelle publiée par Umar Media, organe de presse officiel de l’organisation. La source est constituée de documents djihadistes de première main, provenant de canaux de communication opérationnels internes, utilisés par le TTP à des fins de propagande ainsi que comme outil de communication et de coordination internes.

L’analyse met en lumière une nette escalade opérationnelle, distincte tant quantitativement que qualitativement des dynamiques observées au sein d’autres organisations djihadistes transnationales. En 2025, le TTP fait preuve non seulement de résilience, mais confirme son statut d’insurrection armée territoriale, enracinée dans des zones spécifiques du nord-ouest du Pakistan et capable de maintenir un rythme opérationnel élevé et soutenu. Le volume des opérations, leur répartition géographique et la nature des objectifs indiquent une stratégie d’usure cohérente de l’État pakistanais, plutôt qu’une campagne de terrorisme aveugle.

Jugements clés

- En 2025, le TTP est engagé dans une insurrection armée de grande ampleur, et non plus dans une simple campagne terroriste épisodique.

- Le nombre élevé d’opérations revendiquées (3573) indique une capacité opérationnelle soutenue, incompatible avec une structure clandestine résiduelle.

- Les zones tribales et le Khyber Pakhtunkhwa constituent le centre opérationnel de l’organisation, confirmant une forte continuité territoriale et sociale.

- Le TTP privilégie les tactiques d’attrition de faible et moyenne intensité, avec un recours intensif aux tireurs d’élite, à la guérilla et au sabotage des capacités de surveillance et de mobilité de l’État.

- La dimension suicidaire est marginale, ce qui témoigne d’une doctrine opérationnelle pragmatique orientée vers la pérennité du conflit à long terme.

Méthodologie

L’analyse repose sur une traduction intégrale et contextualisée de l’infographie annuelle publiée par Umar Media pour 2025 (1446-1447 AH). Les données recueillies ont fait l’objet d’une analyse quantitative descriptive et d’une évaluation qualitative, visant à identifier les modes de fonctionnement, les priorités stratégiques et les dynamiques territoriales.

Le rapport adopte une approche critique de la propagande djihadiste, en établissant une distinction entre :

- activités opérationnelles effectivement déclarées, généralement fiables dans leur occurrence ;

- les évaluations d’impact, notamment concernant le nombre de victimes, sont sujettes à surestimation.

Les données sont interprétées comme des indicateurs de tendance, et non comme des mesures définitives et ponctuelles.

Fiabilité et limites de la source

Fiabilité

- Les chiffres relatifs au nombre d’opérations sont considérés comme globalement fiables.

- Les chiffres relatifs aux décès et aux blessures sont probablement gonflés, conformément aux pratiques de communication établies des TTP.

En résumé, TTP met l’accent sur l’efficacité, mais invente rarement de nouvelles activités.

Limites

- Absence de vérification systématique et indépendante pour chaque événement.

- Il est possible que les opérations ayant échoué ou ayant eu un faible impact soient sous-représentées.

- Le cadrage est intentionnellement orienté de manière à présenter le TTP comme un acteur légitime de la résistance armée.

Implications analytiques préliminaires

Le tableau qui se dessine à partir de 2025 suggère que la menace posée par le TTP ne doit pas être interprétée comme un problème exclusivement sécuritaire ou d’urgence, mais comme un défi structurel à la souveraineté et au contrôle territorial de l’État pakistanais. Contrairement aux organisations djihadistes plus fragmentées et transnationales, le TTP opère dans un contexte national défini, exploitant les fractures historiques, la faiblesse de la gouvernance et les dynamiques centre-périphérie non résolues.

Conclusion

En 2025, le Tehrik-e-Taliban Pakistan n’est ni un acteur en déclin ni un phénomène résiduel. Il s’agit d’une insurrection armée solidement implantée territorialement, capable de soutenir un conflit prolongé contre l’État pakistanais, tant que les conditions structurelles qui alimentent ses opérations demeurent inchangées.

Traduction intégrale de l’infographie TTP

Source : Umar Media (organe officiel du TTP)

Titre original : « Rapport opérationnel annuel complet du Tehreek Taliban Pakistan pour l’année 2025 (1446-1447 AH) ».

Activité globale

- 3573 attaques

- 7 299 morts et blessés :

– 3481 morts

– 3818 blessés

– 196 capturés

Chiffre gonflé, mais ordre de grandeur plausible par rapport à l’intensité opérationnelle réelle.

Opérations mensuelles :

- Janvier : 119

- Février : 147

- Mars : 260

- Avril : 216

- Mai : 327

- Juin : 307

- Juillet : 360

- Août : 556 (pic annuel)

- Septembre : 359

- Octobre : 349

- Novembre : 302

- Décembre : 271

Une nette tendance à l’aggravation saisonnière s’observe, avec une intensité maximale en été.

Domaines d’activité :

Sindh :

- Karachi : 10

- Naushero Feroze : 1

Punjab :

- Sud du Pendjab : 36

- Nord du Pendjab : 1

Baloutchistan :

- Makran : 14

- Pishin : 12

- Quetta : 5

- Zhob : 4

- Qila Saifullah : 3

- Qalat : 3

Khyber Pakhtunkhwa

- Chitral : 244

- Réservoir : 242

- Bannu : 199

- DI Khan : 198

- Lakki Marwat : 117

- Dir inférieur : 54

- Peshawar : 53

- Direction supérieure : 13

- Swat : 12

- Swabi : 10

- Karak : 18

- Kohat : 10

- Mardan : 9

- Malakand : 8

- Shangla : 7

- Buner : 3

- Hazara : 1

Zones tribales (ex-FATA) :

- Sud-Waziristan : 819

- Waziristan du Nord : 588

- Khyber : 381

- Bajaur : 293

- Kurram : 105

- Mohmand : 56

- Orakzai : 38

- Gilgit-Baltistan : 6

Les zones tribales demeurent le centre de gravité absolu de l’insurrection du TTP.

Types d’opérations

- Attaques de tireurs d’élite et laser : 1280

- Opérations de guérilla : 950

- Embuscades : 336

- Attaques à la grenade à main / engins explosifs improvisés : 301

- Opérations d’assaut : 260

- Opérations ciblées : 174

- Opérations de représailles : 157

- Attaques de missiles : 110

- Attaques suicides (Istishhadi) : 5

Institutions concernées (lettéralement : « istituzioni colpite/impattate ») :

- Armée

- FC (Frontier Corps)

- Police

- IA / PC

* L’acronyme IA/PC dans ce type de graphiques TTP est normalement compris comme Agences de renseignement/Comité de paix (appareil d’information et comités/structures pro-gouvernementaux locaux employés pour le contrôle social et la médiation/cooptation tribale).

La répartition des « institutions affectées » révèle une nette priorité anti-étatique : l’Armée (3 867) et le Corps des frontières (1 899) constituent les cibles les plus fréquemment mentionnées, suivies de la Police (1 405) et, dans une moindre mesure, des structures et appareils d’information progouvernementaux locaux (IA/PC, 201). Bien qu’il s’agisse d’un indicateur de propagande imparfaitement défini (et ne correspondant pas au nombre total d’opérations), sa répartition relative conforte l’interprétation du TTP comme un acteur insurrectionnel visant à éroder les capacités de coercition et de contrôle territorial de l’État.

Types d’opérations :

- Drones / Vidéosurveillance / Caméras : 607

- Véhicules / wagons / motos : 457

- Infrastructures d’eau et d’électricité : 92

- Bâtiments militaires : 83

- Systèmes de communication : 29

- Armes diverses : 14

- Stockage des aliments : 3

- Dépôts d’armes : 2

Accent mis sur les capacités de surveillance et la mobilité des États.

Matériel saisi :

- Fusils : 204

- Véhicules : 25

- Pistolets : 14

- Drones : 10

- Jumelles : 9

- Motos : 7

- Mitrailleuses : 6

- Dispositifs de communication : 12

- Lance-mortiers / Roquettes : 107

- Grandes quantités de munitions et de matériel militaire.

Analyse stratégique

Continuité et escalade réelle

L’activité du Tehrik-e-Taliban Pakistan en 2025 ne saurait se réduire à une simple démonstration de résilience organisationnelle. Le volume total d’opérations revendiquées, soit 3 573 événements, est incompatible avec une simple capacité de survie clandestine et révèle plutôt l’existence d’une insurrection armée active et de haute intensité. La continuité temporelle des opérations, réparties de manière relativement uniforme tout au long de l’année avec des pics saisonniers bien définis, renforce l’hypothèse d’une capacité soutenue de planification, de coordination et de régénération opérationnelle. Il ne s’agit donc pas d’un terrorisme épisodique ou opportuniste, mais bien d’une forme de guerre irrégulière prolongée, menée pour maintenir une pression constante sur les forces étatiques et contester le contrôle territorial à moyen et long terme.

Centralisation territoriale, et non fragmentation

Sur le plan spatial, le modèle opérationnel du TTP diffère nettement de celui des organisations djihadistes transnationales fragmentées. Son activité en 2025 témoigne d’un fort ancrage territorial et d’une continuité géographique marquée, avec un noyau opérationnel clairement identifiable dans la province de Khyber Pakhtunkhwa et les anciennes zones tribales (anciennement FATA). La concentration des opérations dans ces régions suggère l’existence de réseaux locaux consolidés, profondément enracinés dans le tissu social et capables d’exploiter les dynamiques tribales, les failles de la gouvernance et les limites structurelles du contrôle étatique. Le TTP n’apparaît donc pas comme un vaste réseau mondial, mais comme une insurrection nationale à forte composante locale, capable d’opérer de manière cohérente au sein d’un espace géographique relativement restreint, mais stratégiquement crucial.

Doctrine opérationnelle : Attrition systémique

La répartition des types d’attaques revendiquées en 2025 révèle une doctrine opérationnelle clairement orientée vers l’affaiblissement systémique de l’État. La prédominance des attaques de tireurs d’élite, des opérations de guérilla et du sabotage technologique contre les drones, les systèmes de vidéosurveillance et les infrastructures de contrôle témoigne d’une stratégie visant à éroder progressivement les capacités opérationnelles et de surveillance des forces étatiques. Cette approche privilégie la pérennité du conflit et la réduction graduelle de l’efficacité de l’État, plutôt que la recherche d’effets spectaculaires ou de chocs terroristes. Dans ce contexte, le nombre extrêmement limité d’attentats-suicides, seulement cinq sur l’ensemble de l’année, revêt une importance analytique significative : le TTP ne s’appuie pas sur le martyre comme principal outil de légitimité ou d’impact, mais sur une violence répétée et calculée servant à maintenir la pression insurrectionnelle.

Cibler : l’État, et non la société

L’analyse des cibles confirme la nature insurrectionnelle de l’organisation. Elle se concentre clairement sur les institutions étatiques et les appareils de coercition, notamment l’armée, le Corps des frontières et la police, ainsi que sur l’infrastructure qui soutient le contrôle territorial et la capacité d’intervention de l’État. La ventilation des institutions ciblées par l’organisation met en évidence une priorité constante accordée aux forces armées et de sécurité, renforçant l’image du TTP comme un acteur engagé dans un conflit direct avec l’État plutôt que comme un groupe menant une campagne de violence aveugle contre la société civile.

Implications analytiques

En 2025, la menace posée par le TTP doit être perçue comme aiguë et territorialement circonscrite, et non comme diffuse et chronique à l’instar de celle que représentent d’autres organisations djihadistes transnationales. Le Pakistan est confronté à un conflit interne de faible à moyenne intensité, et non à un simple problème d’ordre public ou de sécurité ponctuel. Dans ce contexte, les approches fondées exclusivement sur des opérations cinétiques et l’élimination des dirigeants apparaissent structurellement insuffisantes, car elles ne s’attaquent pas aux conditions qui permettent à l’insurrection de se régénérer. En l’absence d’un contrôle territorial stable, d’une gouvernance renforcée dans les zones tribales et d’une réforme plus large des relations centre-périphérie, le Tehrik-e-Taliban Pakistan est voué à poursuivre ses activités et à s’adapter, malgré les pertes infligées par ses forces de sécurité.

Conclusion et implications stratégiques

Une analyse des activités du Tehrik-e-Taliban Pakistan en 2025 montre clairement que cette organisation ne peut être considérée comme un acteur djihadiste résiduel ni comme une menace épisodique uniquement imputable à la dynamique terroriste. Le TTP est une insurrection armée territoriale, enracinée dans des régions spécifiques du nord-ouest du Pakistan et capable de soutenir un conflit prolongé grâce à un modèle opérationnel pragmatique et adaptable, axé sur l’affaiblissement de l’État. Sa force ne réside pas dans sa capacité à produire des chocs spectaculaires ni à mobiliser un consensus idéologique de masse, mais plutôt dans sa combinaison de continuité géographique, de présence locale et d’exploitation systématique des faiblesses structurelles de la gouvernance étatique.

D’un point de vue stratégique, cela signifie que la menace du TTP est vouée à persister tant que le conflit restera cantonné au niveau essentiellement militaire. Les opérations cinétiques et les campagnes d’élimination des dirigeants, bien qu’elles produisent des résultats tactiques à court terme, n’ont pas démontré d’impact durable sur la capacité de l’organisation à se régénérer et à maintenir le contrôle de facto de portions de territoire. Au contraire, la pression militaire non accompagnée d’une consolidation institutionnelle tend à renforcer la dynamique insurrectionnelle, alimentant des cycles de violence que le TTP est structurellement préparé à perpétuer.

Au niveau politique, la nécessité d’une approche intégrée reconnaissant la nature interne et territoriale du conflit s’impose. Le renforcement du contrôle de l’État dans les zones tribales et le Khyber Pakhtunkhwa ne saurait se limiter à la présence des forces de sécurité ; il doit impérativement inclure des investissements crédibles dans la gouvernance locale, l’administration civile, la justice et les services essentiels, afin de réduire l’espace politique et social propice à l’insurrection. En l’absence d’un rééquilibrage des relations centre-périphérie et d’une véritable intégration des périphéries tribales à l’État pakistanais, le TTP continuera de se présenter comme une alternative armée, même sous forte pression militaire.

Enfin, du point de vue de la sécurité régionale, la persistance du TTP constitue un facteur d’instabilité structurelle qui dépasse le cadre du terrorisme djihadiste traditionnel. La capacité de cette organisation à maintenir une insurrection de faible et moyenne intensité signifie que le principal risque n’est pas une escalade rapide vers une prise de pouvoir, mais plutôt une normalisation durable du conflit. Dans ce contexte, l’objectif réaliste des politiques antiterroristes n’est pas la défaite rapide de l’organisation, mais plutôt la réduction progressive de son importance stratégique par le renforcement de l’État, et non la simple élimination de ses combattants.